ISO/IEC 17799:2005

(Main)Information technology — Security techniques — Code of practice for information security management

Information technology — Security techniques — Code of practice for information security management

ISO/IEC 17799:2005 establishes guidelines and general principles for initiating, implementing, maintaining, and improving information security management in an organization. The objectives outlined provide general guidance on the commonly accepted goals of information security management. ISO/IEC 17799:2005 contains best practices of control objectives and controls in the following areas of information security management: security policy; organization of information security; asset management; human resources security; physical and environmental security; communications and operations management; access control; information systems acquisition, development and maintenance; information security incident management; business continuity management; compliance. The control objectives and controls in ISO/IEC 17799:2005 are intended to be implemented to meet the requirements identified by a risk assessment. ISO/IEC 17799:2005 is intended as a common basis and practical guideline for developing organizational security standards and effective security management practices, and to help build confidence in inter-organizational activities.

Technologies de l'information — Techniques de sécurité — Code de bonne pratique pour la gestion de la sécurité de l'information

L'ISO/CEI 17799:2005 établit des lignes directrices et des principes généraux pour préparer, mettre en oeuvre, entretenir et améliorer la gestion de la sécurité de l'information au sein d'un organisme. Les objectifs esquissés fournissent une orientation générale sur les buts acceptés communément dans la gestion de la sécurité de l'information. L'ISO/CEI 17799:2005 est un code de bonne pratique pour les objectifs et mesures, dans les catégories suivantes de la gestion de la sécurité de l'information: politique de sécurité; organisation de la sécurité de l'information; gestion des biens; sécurité liée aux ressources humaines; sécurité physique et environnementale; gestion opérationnelle et gestion de la communication; contrôle d'accès; acquisition, développement et maintenance des systèmes d'information; gestion des incidents liés à la sécurité de l'information; gestion de la continuité de l'activité; conformité. Les objectifs et mesures décrits dans l'ISO/CEI 17799:2005 sont destinés à être mis en oeuvre pour répondre aux exigences identifiées par une évaluation du risque. L'ISO/CEI 17799:2005 est prévue comme base commune et ligne directrice pratique pour élaborer les référentiels de sécurité de l'organisation, mettre en oeuvre les pratiques efficaces de la gestion de la sécurité, et participer au développement de la confiance dans les activités entre organismes.

Information technology -- Security techniques -- Code of practice for information security management

General Information

- Status

- Withdrawn

- Publication Date

- 09-Jun-2005

- Withdrawal Date

- 09-Jun-2005

- Current Stage

- 9599 - Withdrawal of International Standard

- Start Date

- 03-Jun-2010

- Completion Date

- 14-Feb-2026

Relations

- Effective Date

- 12-May-2008

- Revises

ISO/IEC 17799:2000 - Information technology — Code of practice for information security management - Effective Date

- 15-Apr-2008

- Effective Date

- 15-Apr-2008

Buy Documents

ISO/IEC 17799:2005 - Information technology -- Security techniques -- Code of practice for information security management

ISO/IEC 17799:2005 - Technologies de l'information -- Techniques de sécurité -- Code de bonne pratique pour la gestion de la sécurité de l'information

ISO/IEC 17799:2005

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

Bureau Veritas

Bureau Veritas is a world leader in laboratory testing, inspection and certification services.

DNV

DNV is an independent assurance and risk management provider.

Sponsored listings

Frequently Asked Questions

ISO/IEC 17799:2005 is a standard published by the International Organization for Standardization (ISO). Its full title is "Information technology — Security techniques — Code of practice for information security management". This standard covers: ISO/IEC 17799:2005 establishes guidelines and general principles for initiating, implementing, maintaining, and improving information security management in an organization. The objectives outlined provide general guidance on the commonly accepted goals of information security management. ISO/IEC 17799:2005 contains best practices of control objectives and controls in the following areas of information security management: security policy; organization of information security; asset management; human resources security; physical and environmental security; communications and operations management; access control; information systems acquisition, development and maintenance; information security incident management; business continuity management; compliance. The control objectives and controls in ISO/IEC 17799:2005 are intended to be implemented to meet the requirements identified by a risk assessment. ISO/IEC 17799:2005 is intended as a common basis and practical guideline for developing organizational security standards and effective security management practices, and to help build confidence in inter-organizational activities.

ISO/IEC 17799:2005 establishes guidelines and general principles for initiating, implementing, maintaining, and improving information security management in an organization. The objectives outlined provide general guidance on the commonly accepted goals of information security management. ISO/IEC 17799:2005 contains best practices of control objectives and controls in the following areas of information security management: security policy; organization of information security; asset management; human resources security; physical and environmental security; communications and operations management; access control; information systems acquisition, development and maintenance; information security incident management; business continuity management; compliance. The control objectives and controls in ISO/IEC 17799:2005 are intended to be implemented to meet the requirements identified by a risk assessment. ISO/IEC 17799:2005 is intended as a common basis and practical guideline for developing organizational security standards and effective security management practices, and to help build confidence in inter-organizational activities.

ISO/IEC 17799:2005 is classified under the following ICS (International Classification for Standards) categories: 35.030 - IT Security; 35.040 - Information coding. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC 17799:2005 has the following relationships with other standards: It is inter standard links to SIST ISO/IEC 17799:2003, ISO/IEC 17799:2000, ISO/IEC 27002:2005. Understanding these relationships helps ensure you are using the most current and applicable version of the standard.

ISO/IEC 17799:2005 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 17799

Second edition

2005-06-15

Information technology — Security

techniques — Code of practice for

information security management

Technologies de l'information — Techniques de sécurité — Code de

pratique pour la gestion de sécurité d'information

Reference number

©

ISO/IEC 2005

PDF disclaimer

This PDF file may contain embedded typefaces. In accordance with Adobe's licensing policy, this file may be printed or viewed but

shall not be edited unless the typefaces which are embedded are licensed to and installed on the computer performing the editing. In

downloading this file, parties accept therein the responsibility of not infringing Adobe's licensing policy. The ISO Central Secretariat

accepts no liability in this area.

Adobe is a trademark of Adobe Systems Incorporated.

Details of the software products used to create this PDF file can be found in the General Info relative to the file; the PDF-creation

parameters were optimized for printing. Every care has been taken to ensure that the file is suitable for use by ISO member bodies. In

the unlikely event that a problem relating to it is found, please inform the Central Secretariat at the address given below.

© ISO/IEC 2005

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means,

electronic or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or

ISO's member body in the country of the requester.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Published in Switzerland

ii © ISO/IEC 2005 – All rights reserved

ISO/IEC17799:2005(E)

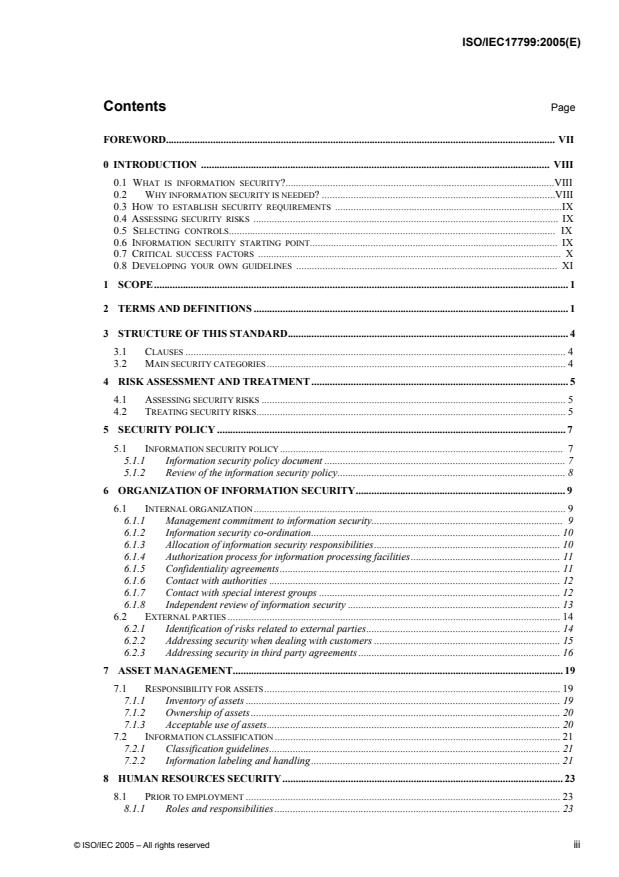

Contents Page

FOREWORD. VII

0 INTRODUCTION . VIII

0.1 WHAT IS INFORMATION SECURITY?.VIII

0.2 WHY INFORMATION SECURITY IS NEEDED? .VIII

0.3 HOW TO ESTABLISH SECURITY REQUIREMENTS .IX

0.4 ASSESSING SECURITY RISKS . IX

0.5 SELECTING CONTROLS. IX

0.6 INFORMATION SECURITY STARTING POINT. IX

0.7 CRITICAL SUCCESS FACTORS . X

0.8 DEVELOPING YOUR OWN GUIDELINES . XI

1 SCOPE. 1

2 TERMS AND DEFINITIONS . 1

3 STRUCTURE OF THIS STANDARD. 4

3.1 CLAUSES . 4

3.2 MAIN SECURITY CATEGORIES. 4

4 RISK ASSESSMENT AND TREATMENT . 5

4.1 ASSESSING SECURITY RISKS . 5

4.2 TREATING SECURITY RISKS. 5

5 SECURITY POLICY . 7

5.1 INFORMATION SECURITY POLICY. 7

5.1.1 Information security policy document . 7

5.1.2 Review of the information security policy. 8

6 ORGANIZATION OF INFORMATION SECURITY. 9

6.1 INTERNAL ORGANIZATION. 9

6.1.1 Management commitment to information security. 9

6.1.2 Information security co-ordination. 10

6.1.3 Allocation of information security responsibilities. 10

6.1.4 Authorization process for information processing facilities. 11

6.1.5 Confidentiality agreements. 11

6.1.6 Contact with authorities . 12

6.1.7 Contact with special interest groups . 12

6.1.8 Independent review of information security . 13

6.2 EXTERNAL PARTIES . 14

6.2.1 Identification of risks related to external parties. 14

6.2.2 Addressing security when dealing with customers . 15

6.2.3 Addressing security in third party agreements . 16

7 ASSET MANAGEMENT. 19

7.1 RESPONSIBILITY FOR ASSETS. 19

7.1.1 Inventory of assets . 19

7.1.2 Ownership of assets . 20

7.1.3 Acceptable use of assets. 20

7.2 INFORMATION CLASSIFICATION. 21

7.2.1 Classification guidelines. 21

7.2.2 Information labeling and handling. 21

8 HUMAN RESOURCES SECURITY . 23

8.1 PRIOR TO EMPLOYMENT . 23

8.1.1 Roles and responsibilities . 23

© ISO/IEC 2005 – All rights reserved iii

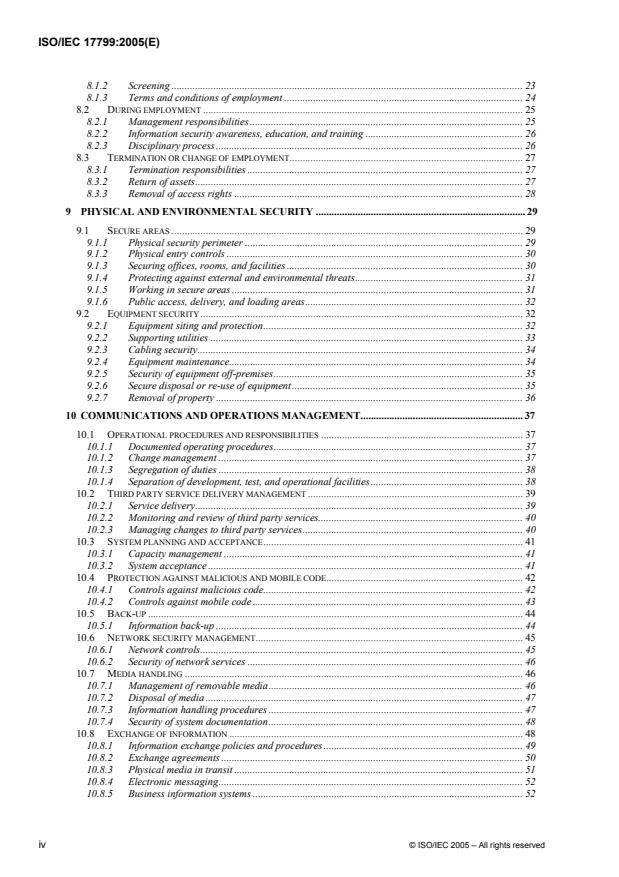

8.1.2 Screening . 23

8.1.3 Terms and conditions of employment . 24

8.2 DURING EMPLOYMENT . 25

8.2.1 Management responsibilities . 25

8.2.2 Information security awareness, education, and training . 26

8.2.3 Disciplinary process . 26

8.3 TERMINATION OR CHANGE OF EMPLOYMENT. 27

8.3.1 Termination responsibilities . 27

8.3.2 Return of assets. 27

8.3.3 Removal of access rights . 28

9 PHYSICAL AND ENVIRONMENTAL SECURITY . 29

9.1 SECURE AREAS . 29

9.1.1 Physical security perimeter . 29

9.1.2 Physical entry controls . 30

9.1.3 Securing offices, rooms, and facilities . 30

9.1.4 Protecting against external and environmental threats. 31

9.1.5 Working in secure areas . 31

9.1.6 Public access, delivery, and loading areas. 32

9.2 EQUIPMENT SECURITY. 32

9.2.1 Equipment siting and protection. 32

9.2.2 Supporting utilities . 33

9.2.3 Cabling security. 34

9.2.4 Equipment maintenance. 34

9.2.5 Security of equipment off-premises. 35

9.2.6 Secure disposal or re-use of equipment. 35

9.2.7 Removal of property . 36

10 COMMUNICATIONS AND OPERATIONS MANAGEMENT. 37

10.1 OPERATIONAL PROCEDURES AND RESPONSIBILITIES . 37

10.1.1 Documented operating procedures. 37

10.1.2 Change management . 37

10.1.3 Segregation of duties . 38

10.1.4 Separation of development, test, and operational facilities. 38

10.2 THIRD PARTY SERVICE DELIVERY MANAGEMENT . 39

10.2.1 Service delivery. 39

10.2.2 Monitoring and review of third party services. 40

10.2.3 Managing changes to third party services. 40

10.3 SYSTEM PLANNING AND ACCEPTANCE. 41

10.3.1 Capacity management . 41

10.3.2 System acceptance . 41

10.4 PROTECTION AGAINST MALICIOUS AND MOBILE CODE. 42

10.4.1 Controls against malicious code. 42

10.4.2 Controls against mobile code . 43

10.5 BACK-UP . 44

10.5.1 Information back-up . 44

10.6 NETWORK SECURITY MANAGEMENT. 45

10.6.1 Network controls. 45

10.6.2 Security of network services . 46

10.7 MEDIA HANDLING . 46

10.7.1 Management of removable media. 46

10.7.2 Disposal of media . 47

10.7.3 Information handling procedures . 47

10.7.4 Security of system documentation. 48

10.8 EXCHANGE OF INFORMATION . 48

10.8.1 Information exchange policies and procedures. 49

10.8.2 Exchange agreements . 50

10.8.3 Physical media in transit . 51

10.8.4 Electronic messaging. 52

10.8.5 Business information systems . 52

iv © ISO/IEC 2005 – All rights reserved

10.9 ELECTRONIC COMMERCE SERVICES . 53

10.9.1 Electronic commerce . 53

10.9.2 On-Line Transactions . 54

10.9.3 Publicly available information . 55

10.10 MONITORING. 55

10.10.1 Audit logging . 55

10.10.2 Monitoring system use . 56

10.10.3 Protection of log information . 57

10.10.4 Administrator and operator logs . 58

10.10.5 Fault logging . 58

10.10.6 Clock synchronization . 58

11 ACCESS CONTROL . 60

11.1 BUSINESS REQUIREMENT FOR ACCESS CONTROL . 60

11.1.1 Access control policy . 60

11.2 USER ACCESS MANAGEMENT. 61

11.2.1 User registration. 61

11.2.2 Privilege management . 62

11.2.3 User password management. 62

11.2.4 Review of user access rights . 63

11.3 USER RESPONSIBILITIES. 63

11.3.1 Password use . 64

11.3.2 Unattended user equipment . 64

11.3.3 Clear desk and clear screen policy. 65

11.4 NETWORK ACCESS CONTROL. 65

11.4.1 Policy on use of network services . 66

11.4.2 User authentication for external connections. 66

11.4.3 Equipment identification in networks . 67

11.4.4 Remote diagnostic and configuration port protection . 67

11.4.5 Segregation in networks . 68

11.4.6 Network connection control. 68

11.4.7 Network routing control . 69

11.5 OPERATING SYSTEM ACCESS CONTROL. 69

11.5.1 Secure log-on procedures . 69

11.5.2 User identification and authentication . 70

11.5.3 Password management system. 71

11.5.4 Use of system utilities . 72

11.5.5 Session time-out. 72

11.5.6 Limitation of connection time . 72

11.6 APPLICATION AND INFORMATION ACCESS CONTROL . 73

11.6.1 Information access restriction . 73

11.6.2 Sensitive system isolation . 74

11.7 MOBILE COMPUTING AND TELEWORKING. 74

11.7.1 Mobile computing and communications . 74

11.7.2 Teleworking . 75

12 INFORMATION SYSTEMS ACQUISITION, DEVELOPMENT AND MAINTENANCE. 77

12.1 SECURITY REQUIREMENTS OF INFORMATION SYSTEMS. 77

12.1.1 Security requirements analysis and specification. 77

12.2 CORRECT PROCESSING IN APPLICATIONS . 78

12.2.1 Input data validation. 78

12.2.2 Control of internal processing. 78

12.2.3 Message integrity. 79

12.2.4 Output data validation. 79

12.3 CRYPTOGRAPHIC CONTROLS . 80

12.3.1 Policy on the use of cryptographic controls . 80

12.3.2 Key management. 81

12.4 SECURITY OF SYSTEM FILES. 83

12.4.1 Control of operational software . 83

12.4.2 Protection of system test data . 84

© ISO/IEC 2005 – All rights reserved v

12.4.3 Access control to program source code. 84

12.5 SECURITY IN DEVELOPMENT AND SUPPORT PROCESSES . 85

12.5.1 Change control procedures . 85

12.5.2 Technical review of applications after operating system changes. 86

12.5.3 Restrictions on changes to software packages. 86

12.5.4 Information leakage. 87

12.5.5 Outsourced software development. 87

12.6 TECHNICAL VULNERABILITY MANAGEMENT . 88

12.6.1 Control of technical vulnerabilities . 88

13 INFORMATION SECURITY INCIDENT MANAGEMENT . 90

13.1 REPORTING INFORMATION SECURITY EVENTS AND WEAKNESSES. 90

13.1.1 Reporting information security events. 90

13.1.2 Reporting security weaknesses . 91

13.2 MANAGEMENT OF INFORMATION SECURITY INCIDENTS AND IMPROVEMENTS . 91

13.2.1 Responsibilities and procedures . 92

13.2.2 Learning from information security incidents . 93

13.2.3 Collection of evidence. 93

14 BUSINESS CONTINUITY MANAGEMENT . 95

14.1 INFORMATION SECURITY ASPECTS OF BUSINESS CONTINUITY MANAGEMENT . 95

14.1.1 Including information security in the business continuity management process. 95

14.1.2 Business continuity and risk assessment. 96

14.1.3 Developing and implementing continuity plans including information security . 96

14.1.4 Business continuity planning framework. 97

14.1.5 Testing, maintaining and re-assessing business continuity plans. 98

15 COMPLIANCE. 100

15.1 COMPLIANCE WITH LEGAL REQUIREMENTS . 100

15.1.1 Identification of applicable legislation . 100

15.1.2 Intellectual property rights (IPR) . 100

15.1.3 Protection of organizational records. 101

15.1.4 Data protection and privacy of personal information . 102

15.1.5 Prevention of misuse of information processing facilities . 102

15.1.6 Regulation of cryptographic controls . 103

15.2 COMPLIANCE WITH SECURITY POLICIES AND STANDARDS, AND TECHNICAL COMPLIANCE . 103

15.2.1 Compliance with security policies and standards. 104

15.2.2 Technical compliance checking. 104

15.3 INFORMATION SYSTEMS AUDIT CONSIDERATIONS . 105

15.3.1 Information systems audit controls. 105

15.3.2 Protection of information systems audit tools . 105

BIBLIOGRAPHY. 107

INDEX . 108

vi © ISO/IEC 2005 – All rights reserved

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work. In the field of information technology, ISO and IEC have established a joint technical

committee, ISO/IEC JTC 1.

International Standards are drafted in accordance with the rules given in the ISO/IEC Directives,

Part 2.

The main task of the joint technical committee is to prepare International Standards. Draft

International Standards adopted by the joint technical committee are circulated to national bodies for

voting. Publication as an International Standard requires approval by at least 75 % of the national

bodies casting a vote.

Attention is drawn to the possibility that some of the elements of this document may be the subject of

patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent rights.

ISO/IEC 17799 was prepared by Joint Technical Committee ISO/IEC JTC 1, Information technology,

Subcommittee SC 27, IT Security techniques.

This second edition cancels and replaces the first edition (ISO/IEC 17799:2000), which has been

technically revised.

A family of Information Security Management System (ISMS) International Standards is being

developed within ISO/IEC JTC 1/SC 27. The family includes International Standards on information

security management system requirements, risk management, metrics and measurement, and

implementation guidance. This family will adopt a numbering scheme using the series of numbers

27000 et seq.

From 2007, it is proposed to incorporate the new edition of ISO/IEC 17799 into this new numbering

scheme as ISO/IEC 27002.

© ISO/IEC 2005 – All rights reserved vii

0 Introduction

0.1 What is information security?

Information is an asset that, like other important business assets, is essential to an organization’s

business and consequently needs to be suitably protected. This is especially important in the

increasingly interconnected business environment. As a result of this increasing interconnectivity,

information is now exposed to a growing number and a wider variety of threats and vulnerabilities

(see also OECD Guidelines for the Security of Information Systems and Networks).

Information can exist in many forms. It can be printed or written on paper, stored electronically,

transmitted by post or by using electronic means, shown on films, or spoken in conversation.

Whatever form the information takes, or means by which it is shared or stored, it should always be

appropriately protected.

Information security is the protection of information from a wide range of threats in order to ensure

business continuity, minimize business risk, and maximize return on investments and business

opportunities.

Information security is achieved by implementing a suitable set of controls, including policies,

processes, procedures, organizational structures and software and hardware functions. These controls

need to be established, implemented, monitored, reviewed and improved, where necessary, to ensure

that the specific security and business objectives of the organization are met. This should be done in

conjunction with other business management processes.

0.2 Why information security is needed?

Information and the supporting processes, systems, and networks are important business assets.

Defining, achieving, maintaining, and improving information security may be essential to maintain

competitive edge, cash flow, profitability, legal compliance, and commercial image.

Organizations and their information systems and networks are faced with security threats from a wide

range of sources, including computer-assisted fraud, espionage, sabotage, vandalism, fire or flood.

Causes of damage such as malicious code, computer hacking, and denial of service attacks have

become more common, more ambitious, and increasingly sophisticated.

Information security is important to both public and private sector businesses, and to protect critical

infrastructures. In both sectors, information security will function as an enabler, e.g. to achieve e-

government or e-business, and to avoid or reduce relevant risks. The interconnection of public and

private networks and the sharing of information resources increase the difficulty of achieving access

control. The trend to distributed computing has also weakened the effectiveness of central, specialist

control.

Many information systems have not been designed to be secure. The security that can be achieved

through technical means is limited, and should be supported by appropriate management and

procedures. Identifying which controls should be in place requires careful planning and attention to

detail. Information security management requires, as a minimum, participation by all employees in the

organization. It may also require participation from shareholders, suppliers, third parties, customers or

other external parties. Specialist advice from outside organizations may also be needed.

viii © ISO/IEC 2005 – All rights reserved

0.3 How to establish security requirements

It is essential that an organization identifies its security requirements. There are three main sources of

security requirements.

1. One source is derived from assessing risks to the organization, taking into account the

organization’s overall business strategy and objectives. Through a risk assessment, threats to

assets are identified, vulnerability to and likelihood of occurrence is evaluated and potential

impact is estimated.

2. Another source is the legal, statutory, regulatory, and contractual requirements that an

organization, its trading partners, contractors, and service providers have to satisfy, and their

socio-cultural environment.

3. A further source is the particular set of principles, objectives and business requirements for

information processing that an organization has developed to support its operations.

0.4 Assessing security risks

Security requirements are identified by a methodical assessment of security risks. Expenditure on

controls needs to be balanced against the business harm likely to result from security failures.

The results of the risk assessment will help to guide and determine the appropriate management action

and priorities for managing information security risks, and for implementing controls selected to

protect against these risks.

Risk assessment should be repeated periodically to address any changes that might influence the risk

assessment results.

More information about the assessment of security risks can be found in clause 4.1 “Assessing

security risks”.

0.5 Selecting controls

Once security requirements and risks have been identified and decisions for the treatment of risks

have been made, appropriate controls should be selected and implemented to ensure risks are reduced

to an acceptable level. Controls can be selected from this standard or from other control sets, or new

controls can be designed to meet specific needs as appropriate. The selection of security controls is

dependent upon organizational decisions based on the criteria for risk acceptance, risk treatment

options, and the general risk management approach applied to the organization, and should also be

subject to all relevant national and international legislation and regulations.

Some of the controls in this standard can be considered as guiding principles for information security

management and applicable for most organizations. They are explained in more detail below under the

heading “Information security starting point”.

More information about selecting controls and other risk treatment options can be found in clause 4.2

"Treating security risks".

0.6 Information security starting point

A number of controls can be considered as a good starting point for implementing information

security. They are either based on essential legislative requirements or considered to be common

practice for information security.

© ISO/IEC 2005 – All rights reserved ix

Controls considered to be essential to an organization from a legislative point of view include,

depending on applicable legislation:

a) data protection and privacy of personal information (see 15.1.4);

b) protection of organizational records (see 15.1.3);

c) intellectual property rights (see 15.1.2).

Controls considered to be common practice for information security include:

a) information security policy document (see 5.1.1);

b) allocation of information security responsibilities (see 6.1.3);

c) information security awareness, education, and training (see 8.2.2);

d) correct processing in applications (see 12.2);

e) technical vulnerability management (see 12.6);

f) business continuity management (see 14);

g) management of information security incidents and improvements (see 13.2).

These controls apply to most organizations and in most environments.

It should be noted that although all controls in this standard are important and should be considered,

the relevance of any control should be determined in the light of the specific risks an organization is

facing. Hence, although the above approach is considered a good starting point, it does not replace

selection of controls based on a risk assessment.

0.7 Critical success factors

Experience has shown that the following factors are often critical to the successful implementation of

information security within an organization:

a) information security policy, objectives, and activities that reflect business objectives;

b) an approach and framework to implementing, maintaining, monitoring, and improving

information security that is consistent with the organizational culture;

c) visible support and commitment from all levels of management;

d) a good understanding of the information security requirements, risk assessment, and risk

management;

e) effective marketing of information security to all managers, employees, and other parties to

achieve awareness;

f) distribution of guidance on information security policy and standards to all managers,

employees and other parties;

g) provision to fund information security management activities;

h) providing appropriate awareness, training, and education;

i) establishing an effective information security incident management process;

j) implementation of a measurement system that is used to evaluate performance in

information security management and feedback suggestions for improvement.

Note that information security measurements are outside of the scope of this standard.

x © ISO/IEC 2005 – All rights reserved

0.8 Developing your own guidelines

This code of practice may be regarded as a starting point for developing organization specific

guidelines. Not all of the controls and guidance in this code of practice may be applicable.

Furthermore, additional controls and guidelines not included in this standard may be required. When

documents are developed containing additional guidelines or controls, it may be useful to include

cross-references to clauses in this standard where applicable to facilitate compliance checking by

auditors and business partners.

© ISO/IEC 2005 – All rights reserved xi

INTERNATIONAL STANDARD ISO/IEC 17799:2005(E)

Information technology — Security techniques — Code of

practice for information security management

1 Scope

This International Standard establishes guidelines and general principles for initiating, implementing,

maintaining, and improving information security management in an organization. The objectives

outlined in this International Standard provide general guidance on the commonly accepted goals of

information security management.

The control objectives and controls of this International Standard are intended to be implemented to

meet the requirements identified by a risk assessment. This International Standard may serve as a

practical guideline for developing organizational security standards and effective security management

practices and to help build confidence in inter-organizational activities.

2 Terms and definitions

For the purposes of this document, the following terms and definitions apply.

2.1

asset

anything that has value to the organization

[ISO/IEC 13335-1:2004]

2.2

control

means of managing risk, including policies, procedures, guidelines, practices or organizational

structures, which can be of administrative, technical, management, or legal nature

NOTE Control is also used as a synonym for safeguard or countermeasure.

2.3

guideline

a description that clarifies what should be done and how, to achieve the ob

...

NORME ISO/CEI

INTERNATIONALE 17799

Deuxième édition

2005-06-15

Technologies de l'information —

Techniques de sécurité — Code de bonne

pratique pour la gestion de la sécurité de

l'information

Information technology — Security techniques — Code of practice for

information security management

Numéro de référence

ISO/CEI 17799:2005(F)

©

ISO/CEI 2005

ISO/CEI 17799:2005(F)

PDF – Exonération de responsabilité

Le présent fichier PDF peut contenir des polices de caractères intégrées. Conformément aux conditions de licence d'Adobe, ce fichier

peut être imprimé ou visualisé, mais ne doit pas être modifié à moins que l'ordinateur employé à cet effet ne bénéficie d'une licence

autorisant l'utilisation de ces polices et que celles-ci y soient installées. Lors du téléchargement de ce fichier, les parties concernées

acceptent de fait la responsabilité de ne pas enfreindre les conditions de licence d'Adobe. Le Secrétariat central de l'ISO décline toute

responsabilité en la matière.

Adobe est une marque déposée d'Adobe Systems Incorporated.

Les détails relatifs aux produits logiciels utilisés pour la création du présent fichier PDF sont disponibles dans la rubrique General Info

du fichier; les paramètres de création PDF ont été optimisés pour l'impression. Toutes les mesures ont été prises pour garantir

l'exploitation de ce fichier par les comités membres de l'ISO. Dans le cas peu probable où surviendrait un problème d'utilisation,

veuillez en informer le Secrétariat central à l'adresse donnée ci-dessous.

© ISO/CEI 2005

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne peut être reproduite ni utilisée sous

quelque forme que ce soit et par aucun procédé, électronique ou mécanique, y compris la photocopie et les microfilms, sans l'accord écrit

de l'ISO à l'adresse ci-après ou du comité membre de l'ISO dans le pays du demandeur.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax. + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Publié en Suisse

ii © ISO/CEI 2005 – Tous droits réservés

ISO/CEI 17799:2005(F)

Sommaire Page

Avant-propos. vii

0 Introduction . viii

1 Domaine d'application. 1

2 Termes et définitions. 1

3 Structure de la présente Norme internationale .3

3.1 Articles. 3

3.2 Principales rubriques. 4

4 Appréciation et traitement du risque. 4

4.1 Appréciation du risque lié à la sécurité. 4

4.2 Traitement du risque lié à la sécurité . 5

5 Politique de sécurité. 6

5.1 Politique de sécurité de l’information. 6

5.1.1 Document de politique de sécurité de l’information. 6

5.1.2 Réexamen de la politique de sécurité de l’information . 7

6 Organisation de la sécurité de l’information . 8

6.1 Organisation interne. 8

6.1.1 Engagement de la direction vis-à-vis de la sécurité de l’information . 8

6.1.2 Coordination de la sécurité de l’information . 9

6.1.3 Attribution des responsabilités en matière de sécurité de l’information . 9

6.1.4 Système d’autorisation concernant les moyens de traitement de l’information . 10

6.1.5 Engagements de confidentialité. 10

6.1.6 Relations avec les autorités . 11

6.1.7 Relations avec des groupes de spécialistes . 12

6.1.8 Revue indépendante de la sécurité de l’information . 12

6.2 Tiers. 13

6.2.1 Identification des risques provenant des tiers . 13

6.2.2 La sécurité et les clients . 15

6.2.3 La sécurité dans les accords conclus avec des tiers. 16

7 Gestion des biens. 18

7.1 Responsabilités relatives aux biens. 18

7.1.1 Inventaire des biens . 19

7.1.2 Propriété des biens. 20

7.1.3 Utilisation correcte des biens. 20

7.2 Classification des informations . 21

7.2.1 Lignes directrices pour la classification . 21

7.2.2 Marquage et manipulation de l’information . 22

8 Sécurité liée aux ressources humaines . 22

8.1 Avant le recrutement . 22

8.1.1 Rôles et responsabilités. 22

8.1.2 Sélection. 23

8.1.3 Conditions d’embauche . 24

8.2 Pendant la durée du contrat . 25

8.2.1 Responsabilités de la direction. 25

8.2.2 Sensibilisation, qualification et formations en matière de sécurité de l’information. 26

8.2.3 Processus disciplinaire. 26

8.3 Fin ou modification de contrat . 27

8.3.1 Responsabilités en fin de contrat . 27

8.3.2 Restitution des biens. 27

© ISO/CEI 2005 – Tous droits réservés iii

ISO/CEI 17799:2005(F)

8.3.3 Retrait des droits d’accès . 28

9 Sécurité physique et environnementale . 29

9.1 Zones sécurisées. 29

9.1.1 Périmètre de sécurité physique. 29

9.1.2 Contrôles physiques des accès . 30

9.1.3 Sécurisation des bureaux, des salles et des équipements . 30

9.1.4 Protection contre les menaces extérieures et environnementales . 31

9.1.5 Travail dans les zones sécurisées . 31

9.1.6 Zones d’accès public, de livraison et de chargement. 32

9.2 Sécurité du matériel. 32

9.2.1 Choix de l’emplacement et protection du matériel.33

9.2.2 Services généraux. 33

9.2.3 Sécurité du câblage . 34

9.2.4 Maintenance du matériel . 35

9.2.5 Sécurité du matériel hors des locaux . 35

9.2.6 Mise au rebut ou recyclage sécurisé(e) du matériel . 36

9.2.7 Sortie d’un bien . 36

10 Gestion de l’exploitation et des télécommunications. 37

10.1 Procédures et responsabilités liées à l’exploitation .37

10.1.1 Procédures d’exploitation documentées. 37

10.1.2 Gestion des modifications . 38

10.1.3 Séparation des tâches . 38

10.1.4 Séparation des équipements de développement, de test et d’exploitation. 39

10.2 Gestion de la prestation de service par un tiers. 40

10.2.1 Prestation de service . 40

10.2.2 Surveillance et réexamen des services tiers. 40

10.2.3 Gestion des modifications dans les services tiers . 41

10.3 Planification et acceptation du système. 42

10.3.1 Dimensionnement . 42

10.3.2 Acceptation du système. 42

10.4 Protection contre les codes malveillant et mobile .43

10.4.1 Mesures contre les codes malveillants . 43

10.4.2 Mesures contre le code mobile. 44

10.5 Sauvegarde. 45

10.5.1 Sauvegarde des informations. 45

10.6 Gestion de la sécurité des réseaux. 46

10.6.1 Mesures sur les réseaux . 46

10.6.2 Sécurité des services réseau. 47

10.7 Manipulation des supports . 48

10.7.1 Gestion des supports amovibles. 48

10.7.2 Mise au rebut des supports . 48

10.7.3 Procédures de manipulation des informations. 49

10.7.4 Sécurité de la documentation système . 50

10.8 Échange des informations . 50

10.8.1 Politiques et procédures d’échange des informations . 50

10.8.2 Accords d’échange. 52

10.8.3 Supports physiques en transit . 53

10.8.4 Messagerie électronique. 54

10.8.5 Systèmes d’information d’entreprise. 54

10.9 Services de commerce électronique. 55

10.9.1 Commerce électronique. 55

10.9.2 Transactions en ligne . 56

10.9.3 Informations à disposition du public . 57

10.10 Surveillance. 58

10.10.1 Rapport d’audit. 58

10.10.2 Surveillance de l’exploitation du système. 59

10.10.3 Protection des informations journalisées . 60

10.10.4 Journal administrateur et journal des opérations . 61

10.10.5 Rapports de défaut . 61

iv © ISO/CEI 2005 – Tous droits réservés

ISO/CEI 17799:2005(F)

10.10.6 Synchronisation des horloges . 62

11 Contrôle d’accès. 62

11.1 Exigences métier relatives au contrôle d’accès. 62

11.1.1 Politique de contrôle d’accès . 62

11.2 Gestion de l’accès utilisateur . 63

11.2.1 Enregistrement des utilisateurs . 64

11.2.2 Gestion des privilèges. 65

11.2.3 Gestion du mot de passe utilisateur. 65

11.2.4 Réexamen des droits d’accès utilisateurs . 66

11.3 Responsabilités utilisateurs . 67

11.3.1 Utilisation du mot de passe . 67

11.3.2 Matériel utilisateur laissé sans surveillance. 68

11.3.3 Politique du bureau propre et de l’écran vide . 68

11.4 Contrôle d’accès au réseau . 69

11.4.1 Politique relative à l’utilisation des services en réseau . 69

11.4.2 Authentification de l’utilisateur pour les connexions externes. 70

11.4.3 Identification des matériels en réseau. 71

11.4.4 Protection des ports de diagnostic et de configuration à distance . 71

11.4.5 Cloisonnement des réseaux . 71

11.4.6 Mesure relative à la connexion réseau. 72

11.4.7 Contrôle du routage réseau. 73

11.5 Contrôle d’accès au système d’exploitation. 73

11.5.1 Ouverture de sessions sécurisées . 73

11.5.2 Identification et authentification de l’utilisateur. 74

11.5.3 Système de gestion des mots de passe. 75

11.5.4 Emploi des utilitaires système . 76

11.5.5 Déconnexion automatique des sessions inactives. 77

11.5.6 Limitation du temps de connexion . 77

11.6 Contrôle d’accès aux applications et à l’information . 77

11.6.1 Restriction d’accès à l’information. 78

11.6.2 Isolement des systèmes sensibles. 78

11.7 Informatique mobile et télétravail . 79

11.7.1 Informatique mobile et télécommunications . 79

11.7.2 Télétravail. 80

12 Acquisition, développement et maintenance des systèmes d’information. 81

12.1 Exigences de sécurité applicables aux systèmes d’information . 81

12.1.1 Analyse et spécification des exigences de sécurité.82

12.2 Bon fonctionnement des applications. 82

12.2.1 Validation des données d’entrée. 83

12.2.2 Mesure relative au traitement interne. 83

12.2.3 Intégrité des messages . 84

12.2.4 Validation des données de sortie. 85

12.3 Mesures cryptographiques. 85

12.3.1 Politique d’utilisation des mesures cryptographiques. 85

12.3.2 Gestion des clés. 87

12.4 Sécurité des fichiers système . 88

12.4.1 Mesure relative aux logiciels en exploitation . 88

12.4.2 Protection des données système d’essai . 89

12.4.3 Contrôle d’accès au code source du programme . 90

12.5 Sécurité en matière de développement et d’assistance technique. 91

12.5.1 Procédures de contrôle des modifications. 91

12.5.2 Réexamen technique des applications après modification du système d’exploitation. 92

12.5.3 Restrictions relatives à la modification des progiciels. 92

12.5.4 Fuite d’informations . 93

12.5.5 Externalisation du développement logiciel. 93

12.6 Gestion des vulnérabilités techniques. 94

12.6.1 Mesure relative aux vulnérabilités techniques . 94

13 Gestion des incidents liés à la sécurité de l’information . 95

© ISO/CEI 2005 – Tous droits réservés v

ISO/CEI 17799:2005(F)

13.1 Signalement des événements et des failles liés à la sécurité de l’information. 95

13.1.1 Signalement des événements liés à la sécurité de l’information. 96

13.1.2 Signalement des failles de sécurité . 97

13.2 Gestion des améliorations et incidents liés à la sécurité de l’information. 97

13.2.1 Responsabilités et procédures. 98

13.2.2 Exploitation des incidents liés à la sécurité de l’information déjà survenus . 99

13.2.3 Collecte de preuves . 99

14 Gestion du plan de continuité de l’activité. 100

14.1 Aspects de la sécurité de l’information en matière de gestion de la continuité de l’activité . 100

14.1.1 Intégration de la sécurité de l’information dans le processus de gestion du plan de

continuité de l’activité . 101

14.1.2 Continuité de l’activité et appréciation du risque. 101

14.1.3 Élaboration et mise en œuvre des plans de continuité intégrant la sécurité de

l’information. 102

14.1.4 Cadre de la planification de la continuité de l’activité . 103

14.1.5 Mise à l’essai, gestion et appréciation constante des plans de continuité de l’activité . 104

15 Conformité . 105

15.1 Conformité avec les exigences légales . 105

15.1.1 Identification de la législation en vigueur . 105

15.1.2 Droits de propriété intellectuelle . 105

15.1.3 Protection des enregistrements de l’organisme. 106

15.1.4 Protection des données et confidentialité des informations relatives à la vie privée. 107

15.1.5 Mesure préventive à l’égard du mauvais usage des moyens de traitement de l’information . 108

15.1.6 Réglementation relative aux mesures cryptographiques. 109

15.2 Conformité avec les politiques et normes de sécurité et conformité technique . 109

15.2.1 Conformité avec les politiques et les normes de sécurité . 109

15.2.2 Vérification de la conformité technique. 110

15.3 Prises en compte de l’audit du système d’information . 110

15.3.1 Contrôles de l’audit du système d’information. 111

15.3.2 Protection des outils d’audit du système d’information. 111

Bibliographie . 112

vi © ISO/CEI 2005 – Tous droits réservés

ISO/CEI 17799:2005(F)

Avant-propos

L'ISO (Organisation internationale de normalisation) est une fédération mondiale d'organismes nationaux de

normalisation (comités membres de l'ISO). L'élaboration des Normes internationales est en général confiée

aux comités techniques de l'ISO. Chaque comité membre intéressé par une étude a le droit de faire partie du

comité technique créé à cet effet. Les organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO participent également aux travaux. L'ISO collabore étroitement avec

la Commission électrotechnique internationale (CEI) en ce qui concerne la normalisation électrotechnique.

Les Normes internationales sont rédigées conformément aux règles données dans les Directives ISO/CEI,

Partie 2.

La tâche principale des comités techniques est d'élaborer les Normes internationales. Les projets de Normes

internationales adoptés par les comités techniques sont soumis aux comités membres pour vote. Leur

publication comme Normes internationales requiert l'approbation de 75 % au moins des comités membres

votants.

L'attention est appelée sur le fait que certains des éléments du présent document peuvent faire l'objet de

droits de propriété intellectuelle ou de droits analogues. L'ISO ne saurait être tenue pour responsable de ne

pas avoir identifié de tels droits de propriété et averti de leur existence.

L'ISO/CEI 17799 a été élaborée par le comité technique ISO/TC JTC 1, Technologies de l'information,

sous-comité SC 27, Techniques de sécurité des technologies de l'information.

Cette deuxième édition annule et remplace la première édition (ISO/CEI 17799:2000), qui a fait l'objet d'une

révision technique. À l’inverse de la version anglaise, la version française ne comporte pas d’Index.

Une famille de Normes internationales concernant le système de gestion de la sécurité de l’information (ISMS,

de Information Security Management System) est en préparation au sein de l’ISO/CEI JTC 1/SC 27. La

famille inclut des Normes internationales relatives aux exigences du système de gestion de la sécurité de

l’information, à la gestion du risque, à la métrologie et au mesurage, ainsi qu’à un guide de mise en

application. La famille adoptera un schéma de numérotation utilisant la série des nombres 27000 et suivants.

À partir de 2007, il est proposé d’incorporer la nouvelle édition de l’ISO/CEI 17799 dans ce schéma de

numérotation en tant qu’ISO/CEI 27002.

© ISO/CEI 2005 – Tous droits réservés vii

ISO/CEI 17799:2005(F)

0 Introduction

0.1 Qu’est-ce que la sécurité de l’information ?

L’information constitue un bien important pour l’organisme; elle est à ce titre un élément important de l’activité

de l’organisme et elle nécessite une protection adéquate. Ce point s’avère particulièrement important dans

l’environnement actuel qui comporte des interconnexions de plus en plus nombreuses. Du fait du nombre

croissant de ces interconnexions, l’information est de plus en plus exposée et vulnérable (voir également les

lignes directrices de l’OCDE régissant la sécurité des systèmes et réseaux d’information).

L’information se présente sur des supports variés. Elle peut être disponible sur papier, stockée

électroniquement, transmise par voie postale ou électronique, diffusée sur des supports audiovisuels ou

verbalement. Quel que soit le support ou le moyen utilisé pour la partager ou la stocker, il convient de toujours

protéger l’information de manière adaptée.

La sécurité de l’information vise à protéger l’information contre une large gamme de menaces, de manière à

garantir la continuité des transactions, à réduire le plus possible le risque et à optimiser le retour sur

investissement ainsi que les opportunités en termes d’activité pour l’organisme.

La sécurité de l’information est assurée par la mise en œuvre de mesures adaptées, qui regroupent des

règles, des processus, des procédures, des structures organisationnelles, et des fonctions matérielles et

logicielles. Ces mesures doivent être spécifiées, mises en œuvre, suivies, réexaminées et améliorées aussi

souvent que nécessaire, de manière à atteindre les objectifs spécifiques en matière de sécurité et d’activité

d’un organisme. Pour ce faire, il convient d’agir de manière concertée avec les autres processus de gestion

de l’organisme.

0.2 En quoi la sécurité de l’information est-elle nécessaire ?

L’information et les processus, systèmes et réseaux qui en permettent le traitement constituent des biens

importants pour un organisme. Il peut s’avérer crucial de définir, réaliser, entretenir et améliorer la sécurité de

l’information pour faire face à la concurrence, maintenir les liquidités, la rentabilité, la mise en conformité avec

la loi et l’image commerciale.

Les menaces qui pèsent sur les organismes et leurs systèmes et réseaux d’information sont d’origines très

diverses: fraude informatique, espionnage, sabotage, vandalisme, incendies ou inondations par exemple. Des

techniques d’attaque comme les codes malveillants, le piratage informatique et les attaques par déni de

service deviennent de plus en plus répandues et sophistiquées.

La sécurité de l’information revêt de l’importance pour les organismes des secteurs public et privé, et permet

de protéger les infrastructures critiques. Dans ces deux secteurs, la sécurité de l’information fait office

d’activateur. En d’autres termes, elle rend possible l’administration ou le commerce en ligne, et permet

d’éviter le risque qui en découle ou d’en réduire l’impact. L’interconnexion des réseaux public et privé, ainsi

que le partage des sources d’information, rendent le contrôle d’accès plus difficile. Le développement de

l’informatique distribuée a également affaibli l’efficacité du contrôle spécialisé et centralisé.

De nombreux systèmes d’information ont été spécifiés sans que soient pris en compte les besoins de sécurité.

La sécurité qui peut être mise en œuvre par des moyens techniques est limitée et il convient de la prendre en

charge à l’aide de moyens de gestion et de procédures adaptés. Pour identifier les mesures à mettre en place,

il convient de procéder à une planification minutieuse et de prêter attention aux détails. La participation de

tous les salariés d’un organisme est indispensable à une bonne gestion de la sécurité de l’information. La

participation des actionnaires, des fournisseurs, des tiers, des clients et autres peut également s’avérer

nécessaire. De même, l’avis de spécialistes tiers peut être également nécessaire.

viii © ISO/CEI 2005 – Tous droits réservés

ISO/CEI 17799:2005(F)

0.3 Définition des exigences en matière de sécurité

Un organisme doit impérativement identifier ses exigences en matière de sécurité. Ces exigences proviennent

de trois sources principales.

1. La première est l’appréciation du risque propre à l’organisme, en prenant en compte la stratégie et les

objectifs généraux de l’organisme. L’appréciation du risque permet d’identifier les menaces pesant sur les

biens, d’analyser les vulnérabilités, de mesurer la vraisemblance des attaques et d’en évaluer l’impact

potentiel.

2. La deuxième concerne, d’une part, les exigences légales, statutaires, réglementaires, et contractuelles

auxquelles l’organisme et ses partenaires commerciaux, contractants et prestataires de service, doivent

répondre et, d’autre part, l’environnement socioculturel.

3. La troisième correspond à l’ensemble de principes, d’objectifs et d’exigences métier en matière de

traitement de l’information que l’organisme s’est constitués pour mener à bien ses activités.

0.4 Appréciation du risque lié à la sécurité

Les exigences en matière de sécurité sont identifiées par une évaluation méthodique des risques. Les

dépenses consacrées aux mesures et les dommages susceptibles de résulter de défaillances de la sécurité

doivent être mis en perspective.

Les résultats de l’appréciation du risque permettent de définir les actions de gestion appropriées et les

priorités en matière de management du risque, et d’identifier les mesures adaptées destinées à contrer ces

risques.

Il convient de procéder régulièrement à l’appréciation du risque, afin de tenir compte de toute modification

pouvant influer les résultats de l’analyse.

Pour plus ample information sur l’appréciation du risque lié à la sécurité, voir 4.1 «Appréciation du risque lié à

la sécurité».

0.5 Sélection des mesures

Lorsque les exigences et les risques liés à la sécurité ont été identifiés, et que les décisions de traitement des

risques ont été prises, il convient de sélectionner et de mettre en œuvre des mesures appropriées, afin de

ramener les risques à un niveau acceptable. Selon les cas, il est possible de sélectionner les mesures dans la

présente norme ou dans d’autres guides, ou encore de spécifier de nouvelles mesures en vue de satisfaire

des besoins spécifiques. La sélection des mesures de sécurité dépend des décisions prises par l’organisme

en fonction de ses critères d’acceptation du risque, de ses options de traitement du risque, et de son

approche du management général du risque. Il convient également de prendre en considération les lois et

règlements nationaux et internationaux concernés.

Certaines mesures décrites dans la présente norme peuvent être considérées comme des principes

directeurs pour la gestion de la sécurité de l’information et être appliquées à la plupart des organismes. Elles

sont détaillées ci-après, sous le titre «Bases de la sécurité de l’information».

Pour plus ample information sur la sélection des mesures et les options de traitement du risque, voir 4.2

«Traitement du risque lié à la sécurité».

0.6 Bases de la sécurité de l’information

Une base solide pour aborder la sécurité de l’information est constituée des mesures suivantes, provenant

d’exigences légales essentielles, ou considérées comme faisant partie de la pratique courante dans le

domaine de la sécurité de l’information.

© ISO/CEI 2005 – Tous droits réservés ix

ISO/CEI 17799:2005(F)

Les mesures jugées cruciales pour un organisme d’un point de vue légal concernent, selon la législation en

vigueur, les aspects suivants:

a) la protection des données et la confidentialité des informations relatives à la vie privée (voir 15.1.4);

b) la conservation des enregistrements de l’organisme (voir 15.1.3);

c) les droits de propriété intellectuelle (voir 15.1.2).

Les mesures considérées comme faisant partie de la pratique courante en matière de sécurité de l’information

portent sur les points suivants:

a) le document de politique de sécurité de l’information (voir 5.1.1);

b) l’affectation des responsabilités en matière de sécurité de l’information (voir 6.1.3);

c) la sensibilisation, la qualification et la formation relatives à la sécurité de l’information (voir 8.2.2);

d) le traitement correct de l’information dans les applications (voir 12.2);

e) la gestion des vulnérabilités (voir 12.6);

f) la gestion de la continuité de l’activité (voir Article 14);

g) la gestion des incidents et de l’amélioration de la sécurité de l’information (voir 13.2).

Ces mesures s’appliquent à la plupart des organismes et des environnements.

Toutes les mesures décrites dans la présente norme présentent de l’importance et il convient de les prendre

en compte. Cependant, il convient de déterminer la pertinence de chacune en fonction des risques

spécifiques auxquels l’organisme est exposé. Par conséquent, bien que l’approche ci-dessus soit considérée

comme une base solide, elle ne remplace pas la sélection de mesures reposant sur une évaluation du risque.

0.7 Facteurs cruciaux de réussite

L’expérience montre que les facteurs suivants s’avèrent souvent cruciaux lors de la mise en œuvre de la

sécurité de l’information au sein d’un organisme:

a) une politique, des objectifs et des activités relatives à la sécurité de l’information cohérents avec les

objectifs d’activité de l’organisme;

b) une approche et un système de mise en œuvre, d’entretien, de suivi et d’amélioration de la sécurité de

l’information conforme avec la culture de l’organisme;

c) le soutien et l’engagement visibles de tous les niveaux de la direction;

d) une bonne compréhension des exigences en matière de sécurité de l’information, d’évaluation et de

gestion des risques;

e) une communication efficace sur la sécurité de l’information auprès de tous les responsables, salariés et

autres parties, afin de les sensibiliser sur le sujet;

f) la diffusion des lignes directrices sur la politique et les normes de sécurité de l’information auprès de tous

les responsables, salariés et autres parties;

g) la mise en place d’un budget dévolu aux activités de gestion de la sécurité de l’information;

h) la définition de mesures adéquates pour la sensibilisation, la qualification et la formation;

x © ISO/CEI 2005 – Tous droits réservés

ISO/CEI 17799:2005(F)

i) la mise en place d’un processus performant de gestion des incidents liés à la sécurité de l’information;

1)

j) la mise en œuvre d’un système de mesures afin d’évaluer les performances de l’organisation en matière

de gestion de la sécurité, et de fournir des orientations d’amélioration du système.

0.8 Mise au point des lignes directrices propres à l’organisme

Ce code de bonne pratique peut servir de base pour la mise au point de lignes directrices spécifiques à un

organisme. Une partie des mesures et lignes directrices de ce code de bonne pratique peut n’être pas

nécessaire ou adapté. Par ailleurs, des mesures et des lignes directrices ne figurant pas dans la présente

norme peuvent être nécessaires. Lors de la rédaction de documents contenant des lignes directrices ou des

mesures supplémentaires, il pourra être utile d’intégrer des références croisées aux articles de la présente

norme, le cas échéant, afin de faciliter la vérification de la conformité par les auditeurs et les partenaires

commerciaux.

1)

Il est important de noter que le mesurage de la sécurité de l’information dépasse le domaine d’application de la

présente Norme internationale.

© ISO/CEI 2005 – Tous droits réservés xi

NORME INTERNATIONALE ISO/CEI 17799:2005(F)

Technologies de l'information — Techniq

...

2003-01.Slovenski inštitut za standardizacijo. Razmnoževanje celote ali delov tega standarda ni dovoljeno.Information technology -- Security techniques -- Code of practice for information security managementTechnologies de l'information -- Techniques de sécurité -- Code de bonne pratique pour la gestion de la sécurité de l'informationInformation technology -- Security techniques -- Code of practice for information security management35.040Nabori znakov in kodiranje informacijCharacter sets and information codingICS:Ta slovenski standard je istoveten z:ISO/IEC 17799:2005oSIST ISO/IEC 17799:2005en01-september-2005oSIST ISO/IEC 17799:2005SLOVENSKI

STANDARD

Reference numberISO/IEC 17799:2005(E)© ISO/IEC 2005

INTERNATIONAL STANDARD ISO/IEC17799Second edition2005-06-15Information technology — Security techniques — Code of practice for information security management Technologies de l'information — Techniques de sécurité — Code de pratique pour la gestion de sécurité d'information

©

ISO/IEC 2005 All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means, electronic or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or ISO's member body in the country of the requester. ISO copyright office Case postale 56 • CH-1211 Geneva 20 Tel.

+ 41 22 749 01 11 Fax

+ 41 22 749 09 47 E-mail

copyright@iso.org Web

www.iso.org Published in Switzerland

ii © ISO/IEC 2005 – All rights reserved

ISO/IEC17799:2005(E) © ISO/IEC 2005 – All rights reserved iii

Contents

Page

FOREWORD. VII 0 INTRODUCTION . VIII 0.1 WHAT IS INFORMATION SECURITY?.VIII 0.2 WHY INFORMATION SECURITY IS NEEDED? .VIII 0.3 HOW TO ESTABLISH SECURITY REQUIREMENTS .IX 0.4 ASSESSING SECURITY RISKS . IX 0.5 SELECTING CONTROLS. IX 0.6 INFORMATION SECURITY STARTING POINT. IX 0.7 CRITICAL SUCCESS FACTORS . X 0.8 DEVELOPING YOUR OWN GUIDELINES . XI 1 SCOPE. 1 2 TERMS AND DEFINITIONS . 1 3 STRUCTURE OF THIS STANDARD. 4 3.1 CLAUSES . 4 3.2 MAIN SECURITY CATEGORIES. 4 4 RISK ASSESSMENT AND TREATMENT. 5 4.1 ASSESSING SECURITY RISKS . 5 4.2 TREATING SECURITY RISKS. 5 5 SECURITY POLICY . 7 5.1 INFORMATION SECURITY POLICY.

7 5.1.1 Information security policy document . 7 5.1.2 Review of the information security policy. 8 6 ORGANIZATION OF INFORMATION SECURITY. 9 6.1 INTERNAL ORGANIZATION. 9 6.1.1 Management commitment to information security.

9 6.1.2 Information security co-ordination. 10 6.1.3 Allocation of information security responsibilities. 10 6.1.4 Authorization process for information processing facilities. 11 6.1.5 Confidentiality agreements. 11 6.1.6 Contact with authorities . 12 6.1.7 Contact with special interest groups .12 6.1.8 Independent review of information security . 13 6.2 EXTERNAL PARTIES . 14 6.2.1 Identification of risks related to external parties. 14 6.2.2 Addressing security when dealing with customers . 15 6.2.3 Addressing security in third party agreements . 16 7 ASSET MANAGEMENT. 19 7.1 RESPONSIBILITY FOR ASSETS. 19 7.1.1 Inventory of assets . 19 7.1.2 Ownership of assets. 20 7.1.3 Acceptable use of assets. 20 7.2 INFORMATION CLASSIFICATION. 21 7.2.1 Classification guidelines. 21 7.2.2 Information labeling and handling.21 8 HUMAN RESOURCES SECURITY. 23 8.1 PRIOR TO EMPLOYMENT . 23 8.1.1 Roles and responsibilities. 23 oSIST ISO/IEC 17799:2005

8.1.2 Screening . 23 8.1.3 Terms and conditions of employment . 24 8.2 DURING EMPLOYMENT . 25 8.2.1 Management responsibilities. 25 8.2.2 Information security awareness, education, and training . 26 8.2.3 Disciplinary process. 26 8.3 TERMINATION OR CHANGE OF EMPLOYMENT. 27 8.3.1 Termination responsibilities . 27 8.3.2 Return of assets. 27 8.3.3 Removal of access rights . 28 9 PHYSICAL AND ENVIRONMENTAL SECURITY . 29 9.1 SECURE AREAS . 29 9.1.1 Physical security perimeter . 29 9.1.2 Physical entry controls . 30 9.1.3 Securing offices, rooms, and facilities. 30 9.1.4 Protecting against external and environmental threats. 31 9.1.5 Working in secure areas. 31 9.1.6 Public access, delivery, and loading areas. 32 9.2 EQUIPMENT SECURITY. 32 9.2.1 Equipment siting and protection. 32 9.2.2 Supporting utilities . 33 9.2.3 Cabling security. 34 9.2.4 Equipment maintenance. 34 9.2.5 Security of equipment off-premises. 35 9.2.6 Secure disposal or re-use of equipment. 35 9.2.7 Removal of property . 36 10 COMMUNICATIONS AND OPERATIONS MANAGEMENT. 37 10.1 OPERATIONAL PROCEDURES AND RESPONSIBILITIES . 37 10.1.1 Documented operating procedures. 37 10.1.2 Change management . 37 10.1.3 Segregation of duties . 38 10.1.4 Separation of development, test, and operational facilities. 38 10.2 THIRD PARTY SERVICE DELIVERY MANAGEMENT . 39 10.2.1 Service delivery. 39 10.2.2 Monitoring and review of third party services. 40 10.2.3 Managing changes to third party services. 40 10.3 SYSTEM PLANNING AND ACCEPTANCE. 41 10.3.1 Capacity management . 41 10.3.2 System acceptance . 41 10.4 PROTECTION AGAINST MALICIOUS AND MOBILE CODE. 42 10.4.1 Controls against malicious code. 42 10.4.2 Controls against mobile code . 43 10.5 BACK-UP . 44 10.5.1 Information back-up . 44 10.6 NETWORK SECURITY MANAGEMENT. 45 10.6.1 Network controls. 45 10.6.2 Security of network services . 46 10.7 MEDIA HANDLING . 46 10.7.1 Management of removable media. 46 10.7.2 Disposal of media . 47 10.7.3 Information handling procedures.47 10.7.4 Security of system documentation. 48 10.8 EXCHANGE OF INFORMATION . 48 10.8.1 Information exchange policies and procedures. 49 10.8.2 Exchange agreements. 50 10.8.3 Physical media in transit . 51 10.8.4 Electronic messaging. 52 10.8.5 Business information systems . 52 oSIST ISO/IEC 17799:2005

10.9 ELECTRONIC COMMERCE SERVICES . 53 10.9.1 Electronic commerce . 53 10.9.2 On-Line Transactions. 54 10.9.3 Publicly available information . 55 10.10 MONITORING. 55 10.10.1 Audit logging . 55 10.10.2 Monitoring system use. 56 10.10.3 Protection of log information .57 10.10.4 Administrator and operator logs . 58 10.10.5 Fault logging . 58 10.10.6 Clock synchronization . 58 11 ACCESS CONTROL . 60 11.1 BUSINESS REQUIREMENT FOR ACCESS CONTROL . 60 11.1.1 Access control policy. 60 11.2 USER ACCESS MANAGEMENT. 61 11.2.1 User registration. 61 11.2.2 Privilege management . 62 11.2.3 User password management. 62 11.2.4 Review of user access rights. 63 11.3 USER RESPONSIBILITIES. 63 11.3.1 Password use. 64 11.3.2 Unattended user equipment . 64 11.3.3 Clear desk and clear screen policy. 65 11.4 NETWORK ACCESS CONTROL. 65 11.4.1 Policy on use of network services. 66 11.4.2 User authentication for external connections. 66 11.4.3 Equipment identification in networks . 67 11.4.4 Remote diagnostic and configuration port protection . 67 11.4.5 Segregation in networks . 68 11.4.6 Network connection control. 68 11.4.7 Network routing control . 69 11.5 OPERATING SYSTEM ACCESS CONTROL. 69 11.5.1 Secure log-on procedures. 69 11.5.2 User identification and authentication . 70 11.5.3 Password management system.71 11.5.4 Use of system utilities . 72 11.5.5 Session time-out. 72 11.5.6 Limitation of connection time . 72 11.6 APPLICATION AND INFORMATION ACCESS CONTROL . 73 11.6.1 Information access restriction . 73 11.6.2 Sensitive system isolation . 74 11.7 MOBILE COMPUTING AND TELEWORKING. 74 11.7.1 Mobile computing and communications. 74 11.7.2 Teleworking . 75 12 INFORMATION SYSTEMS ACQUISITION, DEVELOPMENT AND MAINTENANCE. 77 12.1 SECURITY REQUIREMENTS OF INFORMATION SYSTEMS. 77 12.1.1 Security requirements analysis and specification. 77 12.2 CORRECT PROCESSING IN APPLICATIONS . 78 12.2.1 Input data validation. 78 12.2.2 Control of internal processing. 78 12.2.3 Message integrity. 79 12.2.4 Output data validation. 79 12.3 CRYPTOGRAPHIC CONTROLS . 80 12.3.1 Policy on the use of cryptographic controls . 80 12.3.2 Key management. 81 12.4 SECURITY OF SYSTEM FILES. 83 12.4.1 Control of operational software . 83 12.4.2 Protection of system test data. 84 oSIST ISO/IEC 17799:2005

0 Introduction 0.1 What is information security? Information is an asset that, like other important business assets, is essential to an organization’s business and consequently needs to be suitably protected.

This is especially important in the increasingly interconnected business environment.

As a result of this increasing interconnectivity, information is now exposed to a growing number and a wider variety of threats and vulnerabilities (see also OECD Guidelines for the Security of Information Systems and Networks).

Information can exist in many forms. It can be printed or written on paper, stored electronically, transmitted by post or by using electronic means, shown on films, or spoken in conversation. Whatever form the information takes, or means by which it is shared or stored, it should always be appropriately protected.

Information security is the protection of information from a wide range of threats in order to ensure business continuity, minimize business risk, and maximize return on investments and business opportunities.

Information security is achieved by implementing a suitable set of controls, including policies, processes, procedures, organizational structures and software and hardware functions. These controls need to be established, implemented, monitored, reviewed and improved, where necessary, to ensure that the specific security and business objectives of the organization are met. This should be done in conjunction with other business management processes. 0.2 Why information security is needed? Information and the supporting processes, systems, and networks are important business assets.

Defining, achieving, maintaining, and improving information security may be essential to maintain competitive edge, cash flow, profitability, legal compliance, and commercial image.

Organizations and their information systems and networks are faced with security threats from a wide range of sources, including computer-assisted fraud, espionage, sabotage, vandalism, fire or flood.

Causes of damage such as malicious code, computer hacking, and denial of service attacks have become more common, more ambitious, and increasingly sophisticated.

Information security is important to both public and private sector businesses, and to protect critical infrastructures. In both sectors, information security will function as an enabler, e.g. to achieve e-government or e-business, and to avoid or reduce relevant risks.

The interconnection of public and private networks and the sharing of information resources increase the difficulty of achieving access control. The trend to distributed computing has also weakened the effectiveness of central, specialist control.

Many information systems have not been designed to be secure. The security that can be achieved through technical means is limited, and should be supported by appropriate management and procedures. Identifying which controls should be in place requires careful planning and attention to detail. Information security management requires, as a minimum, participation by all employees in the organization. It may also require participation from shareholders, suppliers, third parties, customers or other external parties. Specialist advice from outside organizations may also be needed.

0.3 How to establish security requirements It is essential that an organization identifies its security requirements. There are three main sources of security requirements.

1. One source is derived from assessing risks to the organization, taking into account the organization’s overall business strategy and objectives. Through a risk assessment, threats to assets are identified, vulnerability to and likelihood of occurrence is evaluated and potential impact is estimated.

2. Another source is the legal, statutory, regulatory, and contractual requirements that an organization, its trading partners, contractors, and service providers have to satisfy, and their socio-cultural environment.

3. A further source is the particular set of principles, objectives and business requirements for information processing that an organization has developed to support its operations. 0.4 Assessing security risks Security requirements are identified by a methodical assessment of security risks. Expenditure on controls needs to be balanced against the business harm likely to result from security failures.

The results of the risk assessment will help to guide and determine the appropriate management action and priorities for managing information security risks, and for implementing controls selected to protect against these risks.

Risk assessment should be repeated periodically to address any changes that might influence the risk assessment results.

More information about the assessment of security risks can be found in clause 4.1 “Assessing security risks”.

0.5 Selecting controls Once security requirements and risks have been identified and decisions for the treatment of risks have been made, appropriate controls should be selected and implemented to ensure risks are reduced to an acceptable level. Controls can be selected from this standard or from other control sets, or new controls can be designed to meet specific needs as appropriate. The selection of security controls is dependent upon organizational decisions based on the criteria for risk acceptance, risk treatment options, and the general risk management approach applied to the organization, and should also be subject to all relevant national and international legislation and regulations.

Some of the controls in this standard can be considered as guiding principles for information security management and applicable for most organizations. They are explained in more detail below under the heading “Information security starting point”.

More information about selecting controls and other risk treatment options can be found in clause 4.2 "Treating security risks". 0.6 Information security starting point A number of controls can be considered as a good starting point for implementing information security. They are either based on essential legislative requirements or considered to be common practice for information security. oSIST ISO/IEC 17799:2005

a) data protection and privacy of personal information (see 15.1.4);

b) protection of organizational records (see 15.1.3); c) intellectual property rights (see 15.1.2). Controls considered to be common practice for information security include:

a) information security policy document (see 5.1.1); b) allocation of information security responsibilities (see 6.1.3); c) information security awareness, education, and training (see 8.2.2); d) correct processing in applications (see 12.2); e) technical vulnerability management (see 12.6);

f) business continuity management (see 14); g) management of information security incidents and improvements (see 13.2).

These controls apply to most organizations and in most environments.

It should be noted that although all controls in this standard are important and should be considered, the relevance of any control should be determined in the light of the specific risks an organization is facing. Hence, although the above approach is considered a good starting point, it does not replace selection of controls based on a risk assessment. 0.7 Critical success factors Experience has shown that the following factors are often critical to the successful implementation of information security within an organization:

a) information security policy, objectives, and activities that reflect business objectives; b) an approach and framework to implementing, maintaining, monitoring, and improving information security that is consistent with the organizational culture;

c) visible support and commitment from all levels of management; d) a good understanding of the information security requirements, risk assessment, and risk management; e) effective marketing of information security to all managers, employees, and other parties to achieve awareness; f) distribution of guidance on information security policy and standards to all managers, employees and other parties; g) provision to fund information security management activities; h) providing appropriate awareness, training, and education; i) establishing an effective information security incident management process; j) implementation of a measurement1 system that is used to evaluate performance in information security management and feedback suggestions for improvement.

1 Note that information security measurements are outside of the scope of this standard.

Controls considered to be essential to an organization from a legislative point of view include, depending on applicable legislation: oSIST ISO/IEC 17799:2005

0.8 Developing your own guidelines This code of practice may be regarded as a starting point for developing organization specific guidelines. Not all of the controls and guidance in this code of practice may be applicable. Furthermore, additional controls and guidelines not included in this standard may be required. When documents are developed containing additional guidelines or controls, it may be useful to include cross-references to clauses in this standard where applicable to facilitate compliance checking by auditors and business partners.

INTERNATIONAL STANDARD

1 Scope This International Standard establishes guidelines and general principles for initiating, implementing, maintaining, and improving information security management in an organization.