ISO/IEC 19790:2012

(Main)Information technology — Security techniques — Security requirements for cryptographic modules

Information technology — Security techniques — Security requirements for cryptographic modules

ISO/IEC 19790:2012 the security requirements for a cryptographic module utilised within a security system protecting sensitive information in computer and telecommunication systems. This International Standard defines four security levels for cryptographic modules to provide for a wide spectrum of data sensitivity (e.g. low value administrative data, million dollar funds transfers, life protecting data, personal identity information, and sensitive information used by government) and a diversity of application environments (e.g. a guarded facility, an office, removable media, and a completely unprotected location). This International Standard specifies four security levels for each of 11 requirement areas with each security level increasing security over the preceding level. ISO/IEC 19790:2012 specifies security requirements specifically intended to maintain the security provided by a cryptographic module and compliance with this International Standard is not sufficient to ensure that a particular module is secure or that the security provided by the module is sufficient and acceptable to the owner of the information that is being protected.

Technologies de l'information — Techniques de sécurité — Exigences de sécurité pour les modules cryptographiques

La présente Norme internationale spécifie les exigences de sécurité pour un module cryptographique utilisé dans un système de sécurité qui protège les informations sensibles contenues dans les systèmes informatiques et de télécommunications. La présente Norme internationale définit quatre niveaux de sécurité pour les modules cryptographiques afin de couvrir un large éventail de sensibilités des données (par exemple: données administratives de faible valeur, virements bancaires de plusieurs millions de dollars, données qui protègent la vie, informations d'identité personnelles et informations sensibles utilisées par le gouvernement) et une variété d'environnements d'application (par exemple: des installations gardées, un bureau, des supports amovibles, et un emplacement totalement non protégé). La présente Norme internationale spécifie quatre niveaux de sécurité pour chacun des 11 domaines d'exigences, chaque niveau de sécurité offrant une augmentation de la sécurité par rapport au niveau précédent. La présente Norme internationale spécifie les exigences de sécurité destinées à maintenir à jour la sécurité assurée par un module cryptographique. La conformité à la présente Norme internationale n'est pas suffisante pour garantir qu'un module donné est sûr ou que la sécurité offerte par le module est suffisante et acceptable pour le propriétaire des informations qui sont protégées.

General Information

- Status

- Published

- Publication Date

- 08-Aug-2012

- Current Stage

- 9599 - Withdrawal of International Standard

- Start Date

- 26-Feb-2025

- Completion Date

- 12-Feb-2026

Relations

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Referred By

CEN ISO/TS 19299:2015 - Electronic fee collection - Security framework (ISO/TS 19299:2015) - Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 09-Feb-2026

- Effective Date

- 06-Jun-2022

- Effective Date

- 18-Dec-2008

Overview

ISO/IEC 19790:2012 - "Information technology - Security techniques - Security requirements for cryptographic modules" specifies security requirements for cryptographic modules used to protect sensitive information in computer and telecommunication systems. The standard defines four security levels across a spectrum of data sensitivity and deployment environments and organizes requirements into 11 requirement areas. It is focused on maintaining the security provided by a cryptographic module; compliance does not alone guarantee a module is secure or that it meets a particular owner’s protection needs.

Key topics and technical requirements

ISO/IEC 19790:2012 covers practical, testable security controls for cryptographic modules. Major technical topics include:

- Cryptographic module specification: module types, cryptographic boundary, and modes of operation

- Interfaces: definitions of logical and physical interfaces and requirements for trusted channels

- Roles, services and authentication: role definitions, services offered, and authentication mechanisms

- Software/firmware security: integrity, update controls and authorized code requirements

- Operational environment: requirements for modifiable vs non‑modifiable environments

- Physical security: embodiments, tamper-resistance, and environmental failure protection/testing

- Non‑invasive security: side-channel attack mitigation and related test metrics

- Sensitive security parameter (SSP) management: generation, establishment, storage, entry/output, zeroisation, and random bit generators

- Self‑tests: pre‑operational and conditional self‑tests to verify correct operation

- Life‑cycle assurance: configuration management, secure development, testing, delivery, and end‑of‑life handling

- Mitigation of other attacks: additional protections for unforeseen threats

The standard also includes normative annexes for documentation, an approved security policy structure, approved security functions, approved methods for SSP generation, approved authentication mechanisms, and test metrics for non‑invasive attack mitigation.

Practical applications and users

ISO/IEC 19790 is applied by organizations that design, build, evaluate, procure, or operate cryptographic modules:

- Hardware Security Module (HSM) and smart card manufacturers

- Cryptographic module vendors and firmware developers

- Security architects and system integrators embedding cryptography in products

- Evaluators, auditors and certification bodies assessing module compliance

- Regulated sectors (finance, government, telecom, healthcare) requiring validated cryptographic protection

Benefits include clear, repeatable security requirements for module design, testable controls for certification, and guidance for selecting modules appropriate to data sensitivity and deployment environments.

Related standards

ISO/IEC 19790 aligns with other national and international cryptographic module and IT security standards and is commonly used alongside complementary evaluation and certification frameworks in industry and government procurement.

ISO/IEC 19790:2012 - Information technology -- Security techniques -- Security requirements for cryptographic modules

ISO/IEC 19790:2012 - Technologies de l'information -- Techniques de sécurité -- Exigences de sécurité pour les modules cryptographiques

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

Bureau Veritas

Bureau Veritas is a world leader in laboratory testing, inspection and certification services.

DNV

DNV is an independent assurance and risk management provider.

Sponsored listings

Frequently Asked Questions

ISO/IEC 19790:2012 is a standard published by the International Organization for Standardization (ISO). Its full title is "Information technology — Security techniques — Security requirements for cryptographic modules". This standard covers: ISO/IEC 19790:2012 the security requirements for a cryptographic module utilised within a security system protecting sensitive information in computer and telecommunication systems. This International Standard defines four security levels for cryptographic modules to provide for a wide spectrum of data sensitivity (e.g. low value administrative data, million dollar funds transfers, life protecting data, personal identity information, and sensitive information used by government) and a diversity of application environments (e.g. a guarded facility, an office, removable media, and a completely unprotected location). This International Standard specifies four security levels for each of 11 requirement areas with each security level increasing security over the preceding level. ISO/IEC 19790:2012 specifies security requirements specifically intended to maintain the security provided by a cryptographic module and compliance with this International Standard is not sufficient to ensure that a particular module is secure or that the security provided by the module is sufficient and acceptable to the owner of the information that is being protected.

ISO/IEC 19790:2012 the security requirements for a cryptographic module utilised within a security system protecting sensitive information in computer and telecommunication systems. This International Standard defines four security levels for cryptographic modules to provide for a wide spectrum of data sensitivity (e.g. low value administrative data, million dollar funds transfers, life protecting data, personal identity information, and sensitive information used by government) and a diversity of application environments (e.g. a guarded facility, an office, removable media, and a completely unprotected location). This International Standard specifies four security levels for each of 11 requirement areas with each security level increasing security over the preceding level. ISO/IEC 19790:2012 specifies security requirements specifically intended to maintain the security provided by a cryptographic module and compliance with this International Standard is not sufficient to ensure that a particular module is secure or that the security provided by the module is sufficient and acceptable to the owner of the information that is being protected.

ISO/IEC 19790:2012 is classified under the following ICS (International Classification for Standards) categories: 35.030 - IT Security; 35.040 - Information coding. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC 19790:2012 has the following relationships with other standards: It is inter standard links to CEN/CLC ISO/IEC/TS 23532-2:2024, EN ISO 19299:2020, EN ISO/IEC 19896-2:2023, EN 419221-5:2018, EN 419241-1:2018, EN 419231:2019, CEN/TS 16439:2013, CEN ISO/TS 19299:2015, CEN/TS 16702-2:2020, CEN/TS 16702-2:2015, ISO/IEC 19790:2025, ISO/IEC 19790:2006. Understanding these relationships helps ensure you are using the most current and applicable version of the standard.

ISO/IEC 19790:2012 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 19790

Second edition

2012-08-15

Corrected version

2015-12-15

Information technology — Security

techniques — Security requirements

for cryptographic modules

Technologies de l’information — Techniques de sécurité — Exigences

de sécurité pour les modules cryptographiques

Reference number

©

ISO/IEC 2012

© ISO/IEC 2012, Published in Switzerland

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized otherwise in any form

or by any means, electronic or mechanical, including photocopying, or posting on the internet or an intranet, without prior

written permission. Permission can be requested from either ISO at the address below or ISO’s member body in the country of

the requester.

ISO copyright office

Ch. de Blandonnet 8 • CP 401

CH-1214 Vernier, Geneva, Switzerland

Tel. +41 22 749 01 11

Fax +41 22 749 09 47

copyright@iso.org

www.iso.org

ii © ISO/IEC 2012 – All rights reserved

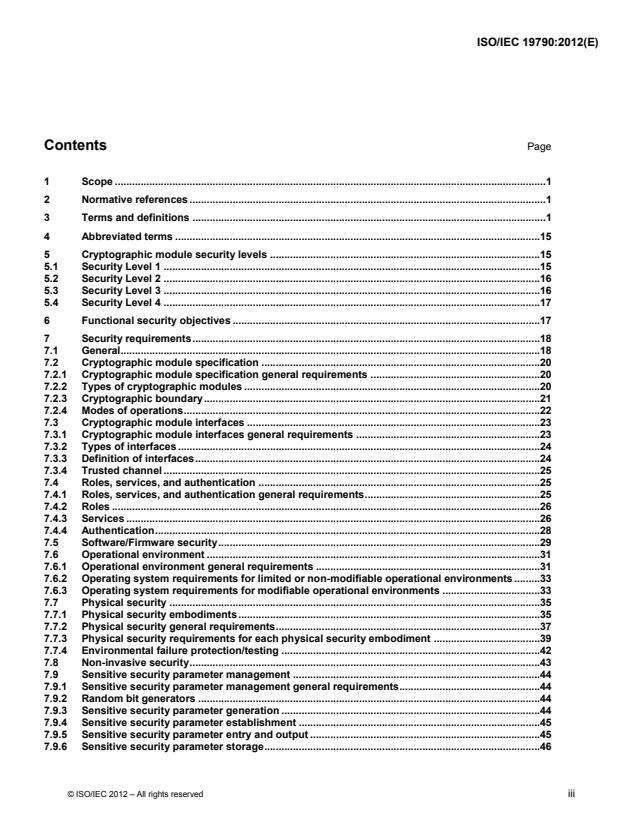

Contents Page

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 1

4 Abbreviated terms .15

5 Cryptographic module security levels .15

5.1 Security Level 1 .15

5.2 Security Level 2 .16

5.3 Security Level 3 .16

5.4 Security Level 4 .17

6 Functional security objectives .17

7 Security requirements .18

7.1 General .18

7.2 Cryptographic module specification .20

7.2.1 Cryptographic module specification general requirements .20

7.2.2 Types of cryptographic modules .20

7.2.3 Cryptographic boundary .21

7.2.4 Modes of operations .22

7.3 Cryptographic module interfaces .23

7.3.1 Cryptographic module interfaces general requirements .23

7.3.2 Types of interfaces .24

7.3.3 Definition of interfaces .24

7.3.4 Trusted channel .25

7.4 Roles, services, and authentication .25

7.4.1 Roles, services, and authentication general requirements .25

7.4.2 Roles .26

7.4.3 Services .26

7.4.4 Authentication .28

7.5 Software/Firmware security .29

7.6 Operational environment .31

7.6.1 Operational environment general requirements .31

7.6.2 Operating system requirements for limited or non-modifiable operational environments .33

7.6.3 Operating system requirements for modifiable operational environments .33

7.7 Physical security .35

7.7.1 Physical security embodiments .35

7.7.2 Physical security general requirements .37

7.7.3 Physical security requirements for each physical security embodiment .39

7.7.4 Environmental failure protection/testing .42

7.8 Non-invasive security .43

7.9 Sensitive security parameter management .44

7.9.1 Sensitive security parameter management general requirements.44

7.9.2 Random bit generators .44

7.9.3 Sensitive security parameter generation .44

7.9.4 Sensitive security parameter establishment .45

7.9.5 Sensitive security parameter entry and output .45

7.9.6 Sensitive security parameter storage .46

© ISO/IEC 2012 – All rights reserved iii

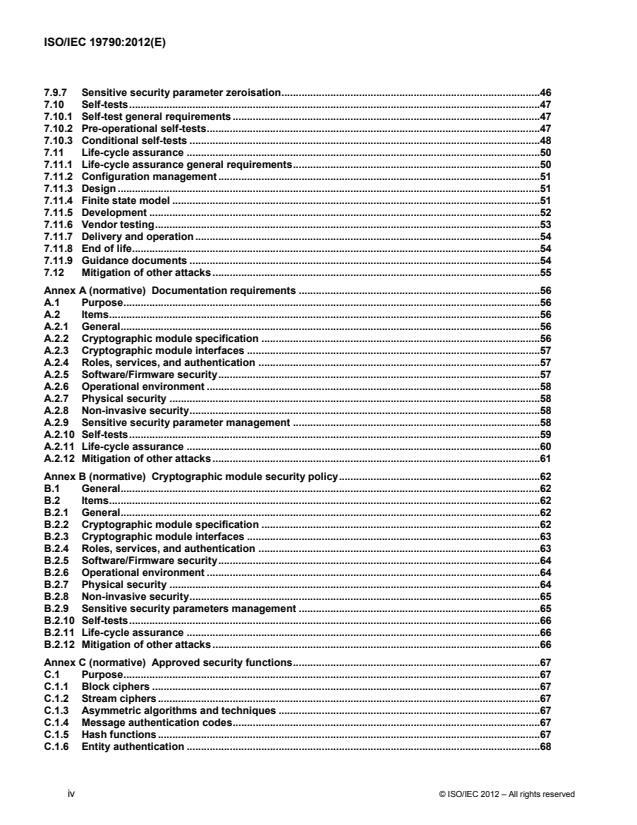

7.9.7 Sensitive security parameter zeroisation .46

7.10 Self-tests .47

7.10.1 Self-test general requirements .47

7.10.2 Pre-operational self-tests .47

7.10.3 Conditional self-tests .48

7.11 Life-cycle assurance .50

7.11.1 Life-cycle assurance general requirements .50

7.11.2 Configuration management .51

7.11.3 Design .51

7.11.4 Finite state model .51

7.11.5 Development .52

7.11.6 Vendor testing .53

7.11.7 Delivery and operation .54

7.11.8 End of life .54

7.11.9 Guidance documents .54

7.12 Mitigation of other attacks .55

Annex A (normative) Documentation requirements .56

A.1 Purpose .56

A.2 Items .56

A.2.1 General .56

A.2.2 Cryptographic module specification .56

A.2.3 Cryptographic module interfaces .57

A.2.4 Roles, services, and authentication .57

A.2.5 Software/Firmware security .57

A.2.6 Operational environment .58

A.2.7 Physical security .58

A.2.8 Non-invasive security .58

A.2.9 Sensitive security parameter management .58

A.2.10 Self-tests .59

A.2.11 Life-cycle assurance .60

A.2.12 Mitigation of other attacks .61

Annex B (normative) Cryptographic module security policy .62

B.1 General .62

B.2 Items .62

B.2.1 General .62

B.2.2 Cryptographic module specification .62

B.2.3 Cryptographic module interfaces .63

B.2.4 Roles, services, and authentication .63

B.2.5 Software/Firmware security .64

B.2.6 Operational environment .64

B.2.7 Physical security .64

B.2.8 Non-invasive security .65

B.2.9 Sensitive security parameters management .65

B.2.10 Self-tests .66

B.2.11 Life-cycle assurance .66

B.2.12 Mitigation of other attacks .66

Annex C (normative) Approved security functions .67

C.1 Purpose .67

C.1.1 Block ciphers .67

C.1.2 Stream ciphers .67

C.1.3 Asymmetric algorithms and techniques .67

C.1.4 Message authentication codes.67

C.1.5 Hash functions .67

C.1.6 Entity authentication .68

iv © ISO/IEC 2012 – All rights reserved

C.1.7 Key management .68

C.1.8 Random bit generation .68

Annex D (normative) Approved sensitive security parameter generation and establishment methods69

D.1 Purpose .69

D.1.1 Sensitive security parameter generation .69

D.1.2 Sensitive security parameter establishment methods .69

Annex E (normative) Approved authentication mechanisms .70

E.1 Purpose .70

E.1.1 Authentication mechanisms .70

Annex F (normative) Approved non-invasive attack mitigation test metrics .71

F.1 Purpose .71

F.1.1 Non-invasive attack mitigation test metrics .71

© ISO/IEC 2012 – All rights reserved v

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical Commission) form

the specialized system for worldwide standardization. National bodies that are members of ISO or IEC participate in the

development of International Standards through technical committees established by the respective organization to deal

with particular fields of technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other

international organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the work.

In the field of information technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1.

The procedures used to develop this document and those intended for its further maintenance are described in the

ISO/IEC Directives, Part 1. In particular the different approval criteria needed for the different types of document should

be noted. This document was drafted in accordance with the editorial rules of the ISO/IEC Directives, Part 2

(see www.iso.org/directives).

Attention is drawn to the possibility that some of the elements of this document may be the subject of patent rights. ISO

and IEC shall not be held responsible for identifying any or all such patent rights. Details of any patent rights identified

during the development of the document will be in the Introduction and/or on the ISO list of patent declarations received

(see www.iso.org/patents).

Any trade name used in this document is information given for the convenience of users and does not constitute an

endorsement.

For an explanation on the meaning of ISO specific terms and expressions related to conformity assessment, as well as

information about ISO's adherence to the WTO principles in the Technical Barriers to Trade (TBT) see the following

URL: Foreword - Supplementary information

Technical corrigendum 1 to ISO/IEC 19790:2012 was prepared by Joint Technical Committee ISO/IEC JTC 1,

Information technology, Subcommittee SC 27, Security techniques.

This corrected version of Technical corrigendum 1 to ISO/IEC 19790:2012 cancels and replaces the first edition

(ISO/IEC 19790:2012/Cor 1:2015), incorporating the same technical revisions and miscellaneous editorial corrections

showing in red text instead of black underlining:

3.21: The term "cryptographic boundary" is corrected;

3.80: The term "non-security relevant" is corrected;

3.108: The term "self-test" is corrected;

7.2.2: The requirements [02.04], [02.05] and [02.06] are corrected;

7.2.4.3: The requirement [02.31] is corrected;

7.3.3: The requirement [03.14] is corrected;

7.5: The requirements [05.06] and [05.07] are added. The requirements [05.08], [05.13] and [05.17] through

[05.23] are corrected;

7.6.3: The requirement [06.06] is corrected;

vi © ISO/IEC 2012 – All rights reserved

7.8: The requirement [08.04] is corrected;

7.9.1: The requirement [09.04] is corrected;

7.9.7: The requirement [09.37] is corrected;

7.10.2.2: The requirement [10.17] is corrected;

7.11.5: The requirement [11.26] is corrected;

7.11.7: The requirement [11.35] is corrected;

7.11.9: The requirement [11.38] is corrected;

st nd

A.2.5: The requirements of the 1 and 2 bullets are corrected;

A.2.7: The requirement of the 3rd bullet is corrected;

A.2.10: The requirement of the 4th bullet is corrected;

th

B.2.4: The requirement of the 9 bullet is corrected;

st

B.2.5: The requirement of the 1 bullet is corrected;

B.2.7: The requirement of the 2nd level 6th bullet is corrected;

D.1: Duplicate text is removed;

D.1.2: The reference to ISO/IEC 15946-3 is removed;

E.1: Duplicate text is removed; and

F.1: Duplicate text is removed.

© ISO/IEC 2012 – All rights reserved vii

Introduction

In Information Technology there is an ever-increasing need to use cryptographic mechanisms such as the protection of

data against unauthorised disclosure or manipulation, for entity authentication and for non-repudiation. The security and

reliability of such mechanisms are directly dependent on the cryptographic modules in which they are implemented.

This International Standard provides for four increasing, qualitative levels of security requirements intended to cover a

wide range of potential applications and environments. The cryptographic techniques are identical over the four security

levels. The security requirements cover areas relative to the design and implementation of a cryptographic module.

These areas include cryptographic module specification; cryptographic module interfaces; roles, services, and

authentication; software/firmware security; operational environment; physical security; non-invasive security; sensitive

security parameter management; self-tests; life-cycle assurance; and mitigation of other attacks.

The overall security rating of a cryptographic module must be chosen to provide a level of security appropriate for the

security requirements of the application and environment in which the module is to be utilised and for the security

services that the module is to provide. The responsible authority in each organization should ensure that their computer

and telecommunication systems that utilise cryptographic modules provide an acceptable level of security for the given

application and environment. Since each authority is responsible for selecting which approved security functions are

appropriate for a given application, compliance with this International Standard does not imply either full interoperability

or mutual acceptance of compliant products. The importance of security awareness and of making information security a

management priority should be communicated to all concerned.

Information security requirements vary for different applications; organizations should identify their information resources

and determine the sensitivity to and the potential impact of a loss by implementing appropriate controls. Controls

include, but are not limited to:

physical and environmental controls;

access controls;

software development;

backup and contingency plans; and

information and data controls.

These controls are only as effective as the administration of appropriate security policies and procedures within the

operational environment.

viii © ISO/IEC 2012 – All rights reserved

INTERNATIONAL STANDARD ISO/IEC 19790:2012(E)

Information technology — Security techniques — Security

requirements for cryptographic modules

1 Scope

This International Standard specifies the security requirements for a cryptographic module utilised

within a security system protecting sensitive information in computer and telecommunication

systems. This International Standard defines four security levels for cryptographic modules to

provide for a wide spectrum of data sensitivity (e.g. low value administrative data, million dollar

funds transfers, life protecting data, personal identity information, and sensitive information used by

government) and a diversity of application environments (e.g. a guarded facility, an office,

removable media, and a completely unprotected location). This International Standard specifies four

security levels for each of 11 requirement areas with each security level increasing security over the

preceding level.

This International Standard specifies security requirements specified intended to maintain the

security provided by a cryptographic module and compliance to this International Standard is not

sufficient to ensure that a particular module is secure or that the security provided by the module is

sufficient and acceptable to the owner of the information that is being protected.

2 Normative references

The following referenced documents are indispensable for the application of this document. For

dated references, only the edition cited applies. For undated references, the latest edition of the

referenced document (including any amendments) applies.

The documents listed in ISO/IEC 19790 Annexes C, D, E and F Information technology – Security

techniques – Security requirements for cryptographic modules.

3 Terms and definitions

For the purposes of this International Standard, the following terms and definitions apply.

3.1

access control list

ACL

list of permissions to grant access to an object

3.2

administrator guidance

written material that is used by the Crypto Officer and/or other administrative roles for the correct

configuration, maintenance, and administration of the cryptographic module

3.3

automated

without manual intervention or input (e.g. electronic means such as through a computer network)

© ISO/IEC 2012 – All rights reserved 1

3.4

approval authority

any national or international organisation/authority mandated to approve and/or evaluate security functions

NOTE An approval authority in the context of this definition evaluates and approves security functions based on their

cryptographic or mathematical merits but is not the testing entity which would test for conformance to this International Standard.

3.5

approved data authentication technique

approved method that may include the use of a digital signature, message authentication code or keyed hash (e.g.

HMAC)

3.6

approved integrity technique

approved hash, message authentication code or a digital signature algorithm

3.7

approved mode of operation

set of services which includes at least one service that utilises an approved security function or process and can include

non-security relevant services

NOTE 1 Not to be confused with a specific mode of an approved security function, e.g. Cipher Block Chaining (CBC) mode

NOTE 2 Non-approved security functions or processes are excluded.

3.8

approved security function

security function (e.g. cryptographic algorithm) that is referenced in Annex C

3.9

asymmetric cryptographic technique

cryptographic technique that uses two related transformations; a public transformation (defined by the public key) and a

private transformation (defined by the private key).

NOTE The two transformations have the property that, given the public transformation, it is computationally infeasible to derive

the private transformation in a given limited time and with given computational resources.

3.10

biometric

measurable, physical characteristic or personal behavioral trait used to recognise the identity, or verify the claimed

identity, of an operator

3.11

bypass capability

ability of a service to partially or wholly circumvent a cryptographic function

3.12

certificate

entity's data rendered unforgeable with the private or secret key of a certification authority

NOTE Not to be confused with a modules validation certificate issued by a validation authority

3.13

compromise

unauthorised disclosure, modification, substitution, or use of critical security parameters or the unauthorised modification

or substitution of public security parameters

2 © ISO/IEC 2012 – All rights reserved

3.14

conditional self-test

test performed by a cryptographic module when the conditions specified for the test occur

3.15

confidentiality

property that information is not made available or disclosed to unauthorised entities

3.16

configuration management system

CMS

management of security features and assurances through control of changes made to hardware, software and

documentation of a cryptographic module

3.17

control information

information that is entered into a cryptographic module for the purposes of directing the operation of the module

3.18

critical security parameter

CSP

security related information whose disclosure or modification can compromise the security of a cryptographic module

EXAMPLE Secret and private cryptographic keys, authentication data such as passwords, PINs, certificates or other trust

anchors

NOTE A CSP can be plaintext or encrypted.

3.19

crypto officer

role taken by an individual or a process (i.e. subject) acting on behalf of an individual that accesses a cryptographic

module in order to perform cryptographic initialisation or management functions of a cryptographic module

3.20

cryptographic algorithm

well-defined computational procedure that takes variable inputs, which may include cryptographic keys, and produces

an output

3.21

cryptographic boundary

explicitly defined perimeter that establishes the boundary of all components (i.e. set of hardware, software or firmware

components) of the cryptographic module

3.22

cryptographic hash function

computationally efficient function mapping binary strings of arbitrary length to binary strings of fixed length, such that it is

computationally infeasible to find two distinct values that hash into a common value

3.23

cryptographic key

key

sequence of symbols that controls the operation of a cryptographic transformation

EXAMPLE A cryptographic transformation can include but not limited to encipherment, decipherment, cryptographic check

function computation, signature generation, or signature verification.

© ISO/IEC 2012 – All rights reserved 3

3.24

cryptographic key component

key component

parameter used in conjunction with other key components in an approved security function to form a plaintext CSP or

perform a cryptographic function

3.25

cryptographic module

module

set of hardware, software, and/or firmware that implements security functions and are contained within the cryptographic

boundary

3.26

cryptographic module security policy

security policy

precise specification of the security rules under which a cryptographic module shall operate, including the rules derived

from the requirements of this International Standard and additional rules imposed by the module or validation authority

NOTE See Annex B

3.27

data path

physical or logical route over which data passes

NOTE A physical data path can be shared by multiple logical data paths.

3.28

degraded operation

operation where a subset of the entire set of algorithms, security functions, services or processes are available and/or

configurable as a result of reconfiguration from an error state

3.29

differential power analysis

DPA

analysis of the variations of the electrical power consumption of a cryptographic module, for the purpose of extracting

information correlated to cryptographic operation

3.30

digital signature

data appended to, or a cryptographic transformation of a data unit that allows the recipient of the data unit to prove the

origin and integrity of the data unit and protect against forgery (e.g. by the recipient)

3.31

direct entry

entry of a SSP or key component into a cryptographic module, using a device such as a keyboard

3.32

disjoint signature

one or more signatures which together represent an entire set of code

3.33

electromagnetic emanations

EME

intelligence-bearing signal, which, if intercepted and analyzed, potentially discloses the information that is transmitted,

received, handled, or otherwise processed by any information-processing equipment

4 © ISO/IEC 2012 – All rights reserved

3.34

electronic entry

entry of SSPs or key components into a cryptographic module using electronic methods

NOTE The operator of the key can have no knowledge of the value of the key being entered.

3.35

encompassing signature

single signature for an entire set of code

3.36

encrypted key

cryptographic key that has been encrypted using an approved security function with a key encryption key. Considered

protected

3.37

entity

person, group, device or process

3.38

entropy

measure of the disorder, randomness or variability in a closed system

NOTE The entropy of a random variable X is a mathematical measure of the amount of information provided by an observation

of X.

3.39

environmental failure protection

EFP

use of features to protect against a compromise of the security of a cryptographic module due to environmental

conditions outside of the module's normal operating range

3.40

environmental failure testing

EFT

use of specific methods to provide reasonable assurance that the security of a cryptographic module will not be

compromised by environmental conditions outside of the module's normal operating range

3.41

error detection code

EDC

value computed from data and comprised of redundant bits of information designed to detect, but not correct,

unintentional changes in the data

3.42

executable form

form of the code in which the software or firmware is managed and controlled completely by the operational environment

of the module and does not require compilation (e.g. no source code, object code or just-in-time compiled code)

3.43

fault induction

technique to induce operating behaviour changes in hardware by the application of transient voltages, radiation, laser or

clock skewing techniques

© ISO/IEC 2012 – All rights reserved 5

3.44

finite state model

FSM

mathematical model of a sequential machine that is comprised of a finite set of input events, a finite set of output events,

a finite set of states, a function that maps states and input to output, a function that maps states and inputs to states (a

state transition function), and a specification that describes the initial state

3.45

firmware

executable code of a cryptographic module that is stored in hardware within the cryptographic boundary and cannot be

dynamically written or modified during execution while operating in a non-modifiable or limited operational environment

EXAMPLE Storage hardware can include but not limited to PROM, EEPROM, FLASH, solid state memory, hard drives, etc

3.46

firmware module

module that is composed solely of firmware

3.47

functional specification

high-level description of the ports and interfaces visible to the operator and high-level description of the behaviour of the

cryptographic module

3.48

functional testing

testing of the cryptographic module functionality as defined by the functional specification

3.49

hard / hardness

relative resistance of a metal or other material to denting, scratching, or bending; physically toughened; rugged, and

durable

NOTE The relative resistances of the material to be penetrated by another object.

3. 50

hardware

physical equipment/components within the cryptographic boundary used to process programs and data

3.51

hardware module

module composed primarily of hardware, which may also contain firmware

3.52

hardware module interface

HMI

total set of commands used to request the services of the hardware module, including parameters that enter or leave the

module’s cryptographic boundary as part of the requested service

3.53

hash value

output of a cryptographic hash function

6 © ISO/IEC 2012 – All rights reserved

3.54

hybrid module

module whose cryptographic boundary delimits the composite of a software or firmware component and a disjoint

hardware component

3.55

hybrid firmware module interface

HFMI

total set of commands used to request the services of the hybrid firmware module, including parameters that enter or

leave the module’s cryptographic boundary as part of the requested service

3.56

hybrid software module interface

HSMI

total set of commands used to request the services of the hybrid software module, including parameters that enter or

leave the module’s cryptographic boundary as part of the requested service

3.57

input data

information that is entered into a cryptographic module may be used for the purposes of transformation or computation

using an approved security function

3.58

integrity

property that data has not been modified or deleted in an unauthorised and undetected manner

3.59

interface

logical entry or exit point of a cryptographic module that provides access to the module for logical information flows

3.60

ISO/IEC adopted

security function that is either:

specified in an ISO/IEC standard, or

adopted/recommended in an ISO/IEC standard and specified either in an annex of the ISO/IEC standard or in a

document referenced by the ISO/IEC standard

3.61

key agreement

SSP establishment procedure where the resultant key is a function of information by two or more participants, so that no

party can predetermine the value of the key independently of the other party’s contribution using automated methods

3.62

key encryption key

KEK

cryptographic key that is used for the encryption or decryption of other keys

3.63

key loader

self-contained device that is capable of storing at least one plaintext or encrypted SSP or key component that can be

transferred, upon request, into a cryptographic module

NOTE The use of a key loader requires human manipulation.

© ISO/IEC 2012 – All rights reserved 7

3.64

key management

administration and use of the generation, registration, certification, deregistration, distribution, installation, storage,

archiving, revocation, derivation and destruction of keying material in accordance with a security policy

3.65

key transport

process of transferring a key from one entity to another entity using automated methods

3.66

limited operational environment

operational environment that is designed to accept only controlled firmware changes that successfully pass the

software/firmware load test

3.67

low-level testing

testing of the individual components or group of components of the cryptographic module and their physical ports and

logical interfaces

3.68

maintenance role

role assumed to perform physical maintenance and/or logical maintenance services

EXAMPLE Maintenance services can include but not limited to hardware and/or software diagnostics.

3.69

manual

requiring human operator manipulation

3.70

message authentication code

MAC

cryptographic checksum on data that uses a symmetric key to detect both accidental and intentional modifications of

data

EXAMPLE A Hash Based Message Authentication Code

3.71

microcode

processor instructions that correspond to an executable program instruction

EXAMPLE Assembler code

3.72

minimum entropy

lower bound of entropy that is useful in determining a worst-case estimate of sample entropy

3.73

modifiable operational environment

operational environment that is designed to accept functional changes that may contain non-controlled software (i.e.

untrusted)

3.74

multi-factor authentication

authentication with at least two independent authentication factors

8 © ISO/IEC 2012 – All rights reserved

NOTE 1 An authentication factor is a piece of information and process used to authenticate or verify the identity of an entity.

NOTE 2 Independent authentication factor categories are: something you know, something you have, and something you are.

3.75

multiple-chip embedded cryptographic module

physical embodiment in which two or more integrated circuit chips are interconnected and are embedded within an

enclosure or a product that may not be physically protected

EXAMPLE Adapters and expansion boards

3.76

multiple-chip standalone cryptographic module

physical embodiment in which two or more integrated circuit chips are interconnected and the entire enclosure is

physically protected

EXAMPLE Encrypting routers or secure radios

3.77

non-administrator guidance

written material that is used by the user and/or other non-administrative roles for operating the cryptographic module in

an approved mode of operation

NOTE The non-administrator guidance describes the security functions of the cryptographic module and contains information

and procedures for the secure use of the cryptographic module, including instructions, guidelines, and warnings.

3.78

non-invasive attack

attack that can be performed on a cryptographic module without direct physical contact with components within the

cryptographic boundary of the module

NOTE An attack that does not alter or change the state of the cryptographic module.

3.79

non-modifiable operational environment

operational environment that is designed to not accept firmware changes

3.80

non-security relevant

implemented in a manner to not interfere or compromise the approved secure operation of the cryptographic module

3.81

normal operation

operation where the entire set of algorithms, security functions, services or processes are available and/or configurable

3.82

opaque

impenetrable by light (i.e. light within the visible spectrum of wavelength range of 400nm to 750nm); neither transparent

nor translucent within the visible spectrum

3.83

operational environment

set of all software and hardware consisting of an operating system and hardware platform required for the module to

operate securely

© ISO/IEC 2012 – All rights reserved 9

3.84

operational state

state where services or functions can be requested by an operator and the data results output from the cryptographic

module’s data output interface

3.85

operator

individual or a process (subject) operating on behalf of the individual, authorised to assume one or more roles

3.86

output data

information or computed results produced by a cryptographic module

3.87

passivation

effect of a reactive process in semiconductor junctions, surfaces or components and integrated circuits constructed to

include means of detection and protection

EXAMPLE Silicon dioxide or phosphorus glass

NOTE Passivation can modify the behaviour of the circuit. Passivation material is technology dependant.

3.88

password

string of characters used to authenticate an identity or to verify access authorisation

EXAMPLE Letters, numbers, and other symbols

3.89

personal identification number

PIN

numeric code used to authenticate an identity

3.90

physical protection

safeguarding of a cryptographic module, CSPs and PSPs using physical means

3.91

plaintext key

unencrypted cryptographic key or a cryptographic key obfuscated by non-approved methods which is considered

unprotected

3.92

port

physical/logical input or output point of a cryptographic

...

NORME ISO/IEC

INTERNATIONALE 19790

Deuxième édition

2012-08-15

Version corrigée

2015-11

Technologies de l'information —

Techniques de sécurité — Exigences

de sécurité pour les modules

cryptographiques

Information technology — Security techniques — Security

requirements for cryptographic modules

Numéro de référence

©

ISO/IEC 2012

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2012

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii © ISO/IEC 2012 – Tous droits réservés

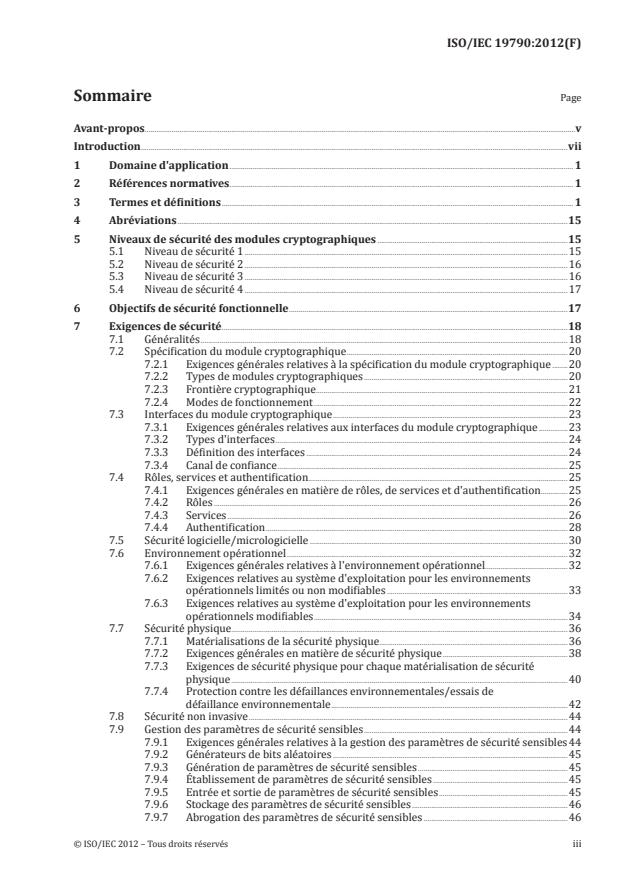

Sommaire Page

Avant-propos .v

Introduction .vii

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes et définitions . 1

4 Abréviations .15

5 Niveaux de sécurité des modules cryptographiques .15

5.1 Niveau de sécurité 1 .15

5.2 Niveau de sécurité 2 .16

5.3 Niveau de sécurité 3 .16

5.4 Niveau de sécurité 4 .17

6 Objectifs de sécurité fonctionnelle .17

7 Exigences de sécurité .18

7.1 Généralités .18

7.2 Spécification du module cryptographique .20

7.2.1 Exigences générales relatives à la spécification du module cryptographique .20

7.2.2 Types de modules cryptographiques .20

7.2.3 Frontière cryptographique .21

7.2.4 Modes de fonctionnement .22

7.3 Interfaces du module cryptographique .23

7.3.1 Exigences générales relatives aux interfaces du module cryptographique .23

7.3.2 Types d'interfaces .24

7.3.3 Définition des interfaces .24

7.3.4 Canal de confiance .25

7.4 Rôles, services et authentification.25

7.4.1 Exigences générales en matière de rôles, de services et d'authentification .25

7.4.2 Rôles .26

7.4.3 Services .26

7.4.4 Authentification .28

7.5 Sécurité logicielle/micrologicielle .30

7.6 Environnement opérationnel .32

7.6.1 Exigences générales relatives à l'environnement opérationnel.32

7.6.2 Exigences relatives au système d'exploitation pour les environnements

opérationnels limités ou non modifiables .33

7.6.3 Exigences relatives au système d'exploitation pour les environnements

opérationnels modifiables .34

7.7 Sécurité physique.36

7.7.1 Matérialisations de la sécurité physique .36

7.7.2 Exigences générales en matière de sécurité physique .38

7.7.3 Exigences de sécurité physique pour chaque matérialisation de sécurité

physique .40

7.7.4 Protection contre les défaillances environnementales/essais de

défaillance environnementale .42

7.8 Sécurité non invasive .44

7.9 Gestion des paramètres de sécurité sensibles .44

7.9.1 Exigences générales relatives à la gestion des paramètres de sécurité sensibles 44

7.9.2 Générateurs de bits aléatoires .45

7.9.3 Génération de paramètres de sécurité sensibles .45

7.9.4 Établissement de paramètres de sécurité sensibles .45

7.9.5 Entrée et sortie de paramètres de sécurité sensibles .45

7.9.6 Stockage des paramètres de sécurité sensibles .46

7.9.7 Abrogation des paramètres de sécurité sensibles .46

© ISO/IEC 2012 – Tous droits réservés iii

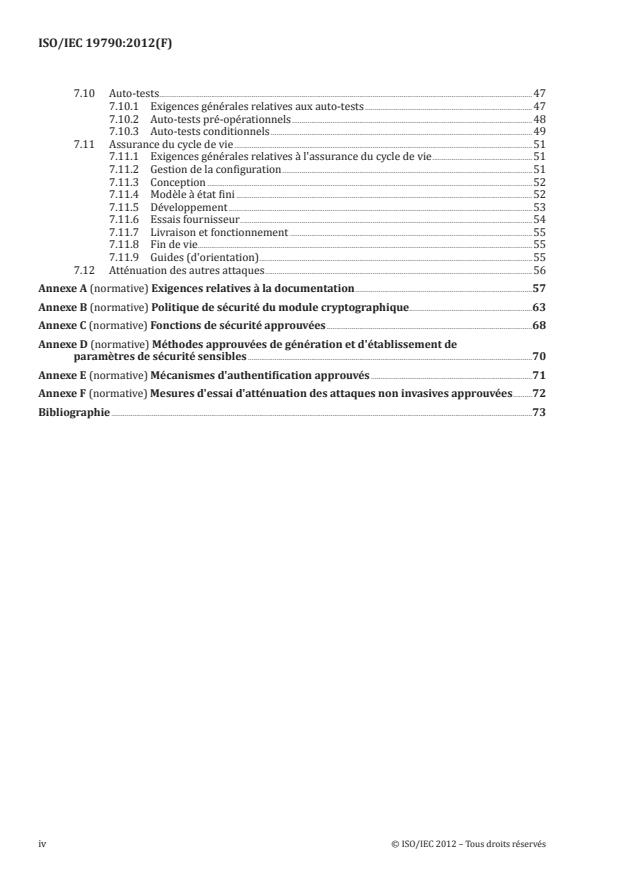

7.10 Auto-tests .47

7.10.1 Exigences générales relatives aux auto-tests .47

7.10.2 Auto-tests pré-opérationnels .48

7.10.3 Auto-tests conditionnels .49

7.11 Assurance du cycle de vie .51

7.11.1 Exigences générales relatives à l'assurance du cycle de vie .51

7.11.2 Gestion de la configuration .51

7.11.3 Conception .52

7.11.4 Modèle à état fini .52

7.11.5 Développement .53

7.11.6 Essais fournisseur .54

7.11.7 Livraison et fonctionnement .55

7.11.8 Fin de vie .55

7.11.9 Guides (d'orientation) . .55

7.12 Atténuation des autres attaques .56

Annexe A (normative) Exigences relatives à la documentation .57

Annexe B (normative) Politique de sécurité du module cryptographique .63

Annexe C (normative) Fonctions de sécurité approuvées .68

Annexe D (normative) Méthodes approuvées de génération et d'établissement de

paramètres de sécurité sensibles .70

Annexe E (normative) Mécanismes d'authentification approuvés .71

Annexe F (normative) Mesures d'essai d'atténuation des attaques non invasives approuvées .72

Bibliographie .73

iv © ISO/IEC 2012 – Tous droits réservés

Avant-propos

L'ISO (Organisation internationale de normalisation) et l'IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes

nationaux membres de l'ISO ou de l'IEC participent au développement de Normes internationales

par l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de l'IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO et l'IEC participent également aux travaux. Dans le domaine des

technologies de l'information, l'ISO et l'IEC ont créé un comité technique mixte, l'ISO/IEC JTC 1.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d'approbation requis pour les différents types de documents ISO. Le présent document a été

rédigé conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2 (voir www

.iso .org/ directives).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L'ISO et l'IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés

lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations

de brevets reçues par l'ISO (voir www .iso .org/ brevets).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l’intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la signification des termes et expressions spécifiques de l'ISO liés à l'évaluation

de la conformité, ou pour toute information au sujet de l'adhésion de l'ISO aux principes de l'Organisation

mondiale du commerce (OMC) concernant les obstacles techniques au commerce (OTC), voir le lien

suivant: Avant-propos - Informations supplémentaires.

Le Rectificatif technique 1 de l'ISO/IEC 19790:2012 a été élaboré par le comité technique mixte ISO/

IEC JTC 1, Technologies de l'information, Sous-comité SC 27, Sécurité de l'information, cybersécurité et

protection de la vie privée.

La présente version corrigée du Rectificatif technique 1 de l'ISO/IEC 19790:2012 annule et remplace

la première édition (ISO/IEC 19790:2012/Cor 1:2015), et intègre les mêmes révisions techniques et

corrections rédactionnelles diverses présentées en texte rouge au lieu d'un soulignage noir:

— 3.21: le terme « frontière cryptographique » est corrigé;

— 3.80: le terme « non relatif à la sécurité » est corrigé;

— 3.108: le terme « auto-test » est corrigé;

— 7.2.2: les exigences [02.04], [02.05] et [02.06] sont corrigées;

— 7.2.4.3: l'exigence [02.31] est corrigée;

— 7.3.3: l'exigence [03.14] est corrigée;

— 7.5: les exigences [05.06] et [05.07] sont ajoutées. Les exigences [05.08], [05.13] et [05.17] à

[05.23] sont corrigées;

— 7.6.3: l'exigence [06.06] est corrigée;

— 7.8: l'exigence [08.04] est corrigée;

— 7.9.1: l'exigence [09.04] est corrigée;

© ISO/IEC 2012 – Tous droits réservés v

— 7.9.7: l'exigence [09.37] est corrigée;

— 7.10.2.2: l'exigence [10.17] est corrigée;

— 7.11.5: l'exigence [11.26] est corrigée;

— 7.11.7: l'exigence [11.35] est corrigée;

— 7.11.9: l'exigence [11.38] est corrigée;

re e

— A.2.5: les exigences des 1 et 2 puces sont corrigées;

e

— A.2.7: l'exigence de la 3 puce est corrigée;

e

— A.2.10: l'exigence de la 4 puce est corrigée;

e

— B.2.4: l'exigence de la 9 puce est corrigée;

re

— B.2.5: l'exigence de la 1 puce est corrigée;

e e

— B.2.7: l'exigence du 2 niveau de la 6 puce est corrigée;

— D.1: le texte en double a été supprimé;

— D.1.2: la référence à l'ISO/IEC 15946-3 a été supprimée;

— E.1: le texte en double a été supprimé; et

— F.1: le texte en double a été supprimé.

vi © ISO/IEC 2012 – Tous droits réservés

Introduction

Dans le domaine des technologies de l'information, il est de plus en plus nécessaire d'utiliser des

mécanismes cryptographiques tels que la protection des données contre la manipulation ou la

divulgation non autorisées, pour l'authentification d'entité et pour la non-répudiation. La sécurité et

la fiabilité de ces mécanismes dépendent directement des modules cryptographiques dans lesquels ils

sont mis en œuvre.

La présente Norme internationale prévoit quatre niveaux qualitatifs croissants d'exigences de sécurité

destinés à couvrir un large éventail d'applications et d'environnements potentiels. Les techniques

cryptographiques sont identiques dans les quatre niveaux de sécurité. Les exigences de sécurité

couvrent des domaines relatifs à la conception et à la mise en œuvre d'un module cryptographique.

Ces domaines incluent la spécification du module cryptographique; les interfaces du module

cryptographique; les rôles, les services et l'authentification; la sécurité logicielle/micrologicielle;

l'environnement opérationnel; la sécurité physique; la sécurité non invasive; la gestion des paramètres

de sécurité sensibles; les auto-tests; l'assurance du cycle de vie; et l'atténuation des autres attaques.

La classification globale de sécurité d'un module cryptographique doit être choisie de façon à fournir

un niveau de sécurité approprié pour les exigences de sécurité de l'application et de l'environnement

dans lequel le module est appelé à être utilisé et pour les services de sécurité que le module est appelé

à fournir. Il convient que l'autorité responsable de chaque organisation s'assure que ses systèmes

informatiques et de télécommunications qui utilisent des modules cryptographiques offrent un niveau

de sécurité acceptable pour l'application et l'environnement concernés. Étant donné qu'il incombe

à chaque autorité de choisir quelles fonctions de sécurité approuvées sont appropriées pour une

application donnée, la conformité à la présente Norme internationale n'implique ni une interopérabilité

complète ni une acceptation mutuelle des produits conformes. Il convient de sensibiliser toutes

les personnes concernées à l'importance de la sécurité et de la nécessité de faire de la sécurité de

l'information une priorité en matière de gestion.

Les exigences en matière de sécurité de l'information varient en fonction des applications; il convient

que les organisations identifient leurs ressources d'information et déterminent la sensibilité aux pertes

et leur impact potentiel en mettant en œuvre des mesures de sécurité appropriées. Les mesures de

sécurité incluent, sans s'y limiter:

— mesures de sécurité physiques et environnementales;

— contrôles d’accès;

— développement logiciel;

— plans de sauvegarde et de secours; et

— mesures de sécurité des informations et des données.

Ces mesures de sécurité ne sont efficaces que sous réserve de mise en place de procédures et de

politiques de sécurité appropriées dans l'environnement opérationnel.

© ISO/IEC 2012 – Tous droits réservés vii

NORME INTERNATIONALE ISO/IEC 19790:2012(F)

Technologies de l'information — Techniques de sécurité —

Exigences de sécurité pour les modules cryptographiques

1 Domaine d'application

La présente Norme internationale spécifie les exigences de sécurité pour un module cryptographique

utilisé dans un système de sécurité qui protège les informations sensibles contenues dans les systèmes

informatiques et de télécommunications. La présente Norme internationale définit quatre niveaux de

sécurité pour les modules cryptographiques afin de couvrir un large éventail de sensibilités des données

(par exemple: données administratives de faible valeur, virements bancaires de plusieurs millions de

dollars, données qui protègent la vie, informations d'identité personnelles et informations sensibles

utilisées par le gouvernement) et une variété d'environnements d'application (par exemple: des

installations gardées, un bureau, des supports amovibles, et un emplacement totalement non protégé).

La présente Norme internationale spécifie quatre niveaux de sécurité pour chacun des 11 domaines

d'exigences, chaque niveau de sécurité offrant une augmentation de la sécurité par rapport au niveau

précédent.

La présente Norme internationale spécifie les exigences de sécurité destinées à maintenir à jour la

sécurité assurée par un module cryptographique. La conformité à la présente Norme internationale

n'est pas suffisante pour garantir qu'un module donné est sûr ou que la sécurité offerte par le module

est suffisante et acceptable pour le propriétaire des informations qui sont protégées.

2 Références normatives

Les documents de référence suivants sont indispensables pour l’application du présent document. Pour

les références datées, seule l’édition citée s’applique. Pour les références non datées, la dernière édition

du document de référence s'applique (y compris les éventuels amendements).

Les documents cités dans les Annexes C, D, E et F de l'ISO/IEC 19790 Technologies de l'information —

Techniques de sécurité — Exigences de sécurité pour les modules cryptographiques

3 Termes et définitions

Pour les besoins de la présente Norme internationale, les termes et définitions suivants s'appliquent.

3.1

liste de contrôle d'accès

ACL

liste des permissions autorisant l'accès à un objet

3.2

recommandations administrateur

contenu écrit qui est utilisé par le Responsable cryptographie et/ou d'autres rôles administratifs pour

la configuration, la maintenance et l'administration correctes du module cryptographique

3.3

automatisé

sans entrée ou intervention manuelle (par exemple: via des moyens électroniques, tels qu'un réseau

informatique)

© ISO/IEC 2012 – Tous droits réservés 1

3.4

autorité d'agrément

toute organisation/autorité nationale ou internationale habilitée à approuver et/ou évaluer des

fonctions de sécurité

Note 1 à l'article: Une autorité d'agrément dans le contexte de la présente définition évalue et approuve des

fonctions de sécurité sur la base de leurs mérites cryptographiques ou mathématiques, mais n'est pas l'entité

d'essai qui effectuerait des essais afin d'évaluer la conformité à la présente Norme internationale.

3.5

technique d'authentification des données approuvée

méthode approuvée qui peut inclure l'utilisation d'une signature numérique, d'un code d'authentification

de message ou d'un hachage par clé (par exemple: HMAC)

3.6

technique d'intégrité approuvée

hachage, code d'authentification de message ou algorithme de signature numérique approuvé

3.7

mode de fonctionnement approuvé

ensemble de services qui inclut au moins un service qui utilise un processus ou une fonction de sécurité

approuvé(e) et qui peut inclure des services non relatifs à la sécurité

Note 1 à l'article: À ne pas confondre avec un mode spécifique d'une fonction de sécurité approuvée, par exemple:

mode CBC (Enchaînement de blocs de chiffrement)

Note 2 à l'article: Les processus ou fonctions de sécurité non approuvés sont exclus.

3.8

fonction de sécurité approuvée

fonction de sécurité (par exemple: algorithme cryptographique) qui est référencée à l'Annexe C

3.9

technique cryptographique asymétrique

technique cryptographique qui utilise deux transformations liées; une transformation publique (définie

par la clé publique) et une transformation privée (définie par la clé privée)

Note 1 à l'article: Les deux transformations ont pour propriété que, étant donnée la transformation publique, il

est impossible de dériver par calcul la transformation privée dans un temps limité donné et avec des ressources

de calcul données.

3.10

biométrique

caractéristique physique ou trait comportemental personnel mesurable utilisé(e) pour reconnaître

l'identité, ou pour vérifier l'identité déclarée d'un opérateur

3.11

capacité de contournement

capacité d'un service à contourner, en tout ou partie, une fonction cryptographique

3.12

certificat

données d'une entité rendues infalsifiables à l'aide de la clé privée ou secrète d'une autorité de

certification

Note 1 à l'article: À ne pas confondre avec un certificat de validation de module délivré par une autorité de

validation

3.13

compromission

divulgation, modification, substitution ou utilisation non autorisée de paramètres de sécurité critiques

ou modification ou substitution non autorisée de paramètres de sécurité publics

2 © ISO/IEC 2012 – Tous droits réservés

3.14

auto-test conditionnel

test effectué par un module cryptographique lorsque les conditions spécifiées pour le test sont réunies

3.15

confidentialité

propriété selon laquelle l'information n'est ni mise à disposition ni divulguée aux entités non autorisées

3.16

système de gestion de configuration

CMS

gestion des assurances et fonctionnalités de sécurité par le biais du contrôle des modifications

apportées aux matériels, aux logiciels et à la documentation d'un module cryptographique

3.17

informations de contrôle

informations qui sont entrées dans un module cryptographique aux fins de pilotage du fonctionnement

du module

3.18

paramètre de sécurité critique

CSP

informations relatives à la sécurité dont la divulgation ou la modification peut compromettre la sécurité

d'un module cryptographique

EXEMPLE Clés cryptographiques secrètes et privées, données d'authentification telles que les mots de

passe, les PIN, les certificats ou autres ancres de confiance

Note 1 à l'article: Un CSP peut être en clair ou chiffré.

3.19

responsable cryptographie

rôle endossé par une personne ou un processus (c'est-à-dire un sujet) agissant pour le compte d'une

personne et qui accède à un module cryptographique afin d'exécuter les fonctions de gestion ou

d'initialisation cryptographique d'un module cryptographique

3.20

algorithme cryptographique

procédure de calcul bien définie qui prend des entrées variables, qui peuvent inclure des clés

cryptographiques, et qui produit une sortie

3.21

frontière cryptographique

périmètre clairement défini qui établit la frontière de tous les composants (c'est-à-dire l'ensemble de

composants matériels, logiciels ou micrologiciels) du module cryptographique

3.22

fonction de hachage cryptographique

fonction efficace en termes de calcul qui relie des chaines de bits d'une longueur arbitraire à des chaines

de bits de longueur fixe, de sorte qu'il est impossible de trouver, par calcul, deux valeurs distinctes qui

hachent en une valeur commune

3.23

clé cryptographique

clé

suite de symboles qui commande le fonctionnement d'une transformation cryptographique

EXEMPLE Une transformation cryptographique peut inclure, sans s'y limiter, le chiffrement, le

déchiffrement, le calcul de fonction de vérification cryptographique, la génération de signatures ou la vérification

de signatures.

© ISO/IEC 2012 – Tous droits réservés 3

3.24

composant de clé cryptographique

composant de clé

paramètre utilisé conjointement avec d'autres composants de clé dans une fonction de sécurité

approuvée afin de former un CSP en clair ou d'effectuer une fonction cryptographique

3.25

module cryptographique

module

ensemble des matériels, de logiciels et/ou de micrologiciels qui mettent en œuvre des fonctions de

sécurité et qui sont contenus à l'intérieur de la frontière cryptographique

3.26

politique de sécurité du module cryptographique

politique de sécurité

spécification précise des règles de sécurité sur la base desquelles un module cryptographique doit

fonctionner, y compris les règles dérivées des exigences de la présente Norme internationale et les

règles supplémentaires imposées par le module ou l'autorité de validation

Note 1 à l'article: Voir l'Annexe B.

3.27

trajet de données

itinéraire physique ou logique emprunté par les données

Note 1 à l'article: Un trajet de données physique peut être partagé par plusieurs trajets de données logiques.

3.28

fonctionnement dégradé

fonctionnement dans lequel un sous-ensemble de l'ensemble complet d'algorithmes, de fonctions, de

services ou de processus de sécurité est disponible et/ou configurable en raison d'une reconfiguration

à partir d'un état d'erreur

3.29

analyse différentielle de la consommation

DPA

analyse des variations de la consommation électrique d'un module cryptographique, aux fins

d'extraction d'informations liées à l'opération cryptographique

3.30

signature numérique

données ajoutées à une unité de données, ou transformation cryptographique d’une unité de données,

permettant à un destinataire de prouver l'origine et l’intégrité de l’unité de données et protégeant

contre la contrefaçon (par le destinataire, par exemple)

3.31

saisie directe

saisie d'un SSP ou d'un composant de clé dans un module cryptographique, à l'aide d'un dispositif tel

qu'un clavier

3.32

signature disjointe

une ou plusieurs signatures qui, ensemble, représentent un ensemble de code complet

3.33

émanations électromagnétiques

EME

signal porteur de renseignements qui, s'il est intercepté et analysé, divulgue potentiellement les

informations qui sont transmises, reçues, manipulées ou autrement traitées par tout matériel de

traitement de l'information

4 © ISO/IEC 2012 – Tous droits réservés

3.34

saisie électronique

saisie de SSP ou de composants de clé dans un module cryptographique à l'aide de méthodes

électroniques

Note 1 à l'article: L'opérateur de la clé peut n'avoir aucune connaissance de la valeur de la clé saisie.

3.35

signature englobante

signature unique pour un ensemble de code complet

3.36

clé chiffrée

clé cryptographique qui a été chiffrée à l'aide d'une fonction de sécurité approuvée avec une clé de

chiffrement de clé. Considérée comme protégée

3.37

entité

personne, groupe, dispositif ou processus

3.38

entropie

mesure du désordre, du caractère aléatoire ou de la variabilité d'un système fermé

Note 1 à l'article: L'entropie d'une variable aléatoire X est une mesure mathématique de la quantité d'informations

fournies par une observation de X.

3.39

protection contre les défaillances environnementales

EFP

utilisation de fonctions destinées à protéger contre une compromission de la sécurité d'un

module cryptographique due à des conditions environnementales situées en dehors de la plage de

fonctionnement normale du module

3.40

essai de défaillance environnementale

EFT

utilisation de méthodes spécifiques dans le but de fournir une assurance raisonnable que la sécurité

d'un module cryptographique ne sera pas compromise par des conditions environnementales situées

en dehors de la plage de fonctionnement normale du module

3.41

code détecteur d'erreurs

EDC

valeur calculée à partir de données et composée d'informations redondantes conçue pour détecter, sans

les corriger, les modifications involontaires des données

3.42

forme exécutable

forme du code dans laquelle le logiciel ou le micrologiciel est intégralement géré et contrôlé par

l'environnement opérationnel du module et qui ne nécessite pas de compilation (par exemple: pas de

code source, de code objet ou de code compilé à la volée)

3.43

déclenchement de fautes

technique destiné à provoquer des changements de comportement de fonctionnement du matériel par

l'application de tensions transitoires, d'un rayonnement, de laser ou de techniques de décalage d'horloge

© ISO/IEC 2012 – Tous droits réservés 5

3.44

modèle à état fini

FSM

modèle mathématique d'une machine séquentielle composé d'un ensemble fini d'événements d'entrée,

d'un ensemble fini d'événements de sortie, d'un ensemble fini d'états, d'une fonction qui relie les états

et les entrées aux sorties, d'une fonction qui relie les états et les entrées aux états (une fonction de

transition d'état) et d'une spécification qui décrit l'état initial

3.45

micrologiciel

code exécutable d'un module cryptographique qui est stocké dans le matériel à l'intérieur de la frontière

cryptographique et qui ne peut pas être enregistré ou modifié de façon dynamique pendant l'exécution

au sein d'un environnement opérationnel non modifiable ou limité

EXEMPLE Le matériel de stockage peut comprendre, sans s'y limiter, les PROM, EEPROM, FLASH, mémoire à

semi-conducteurs, disques durs, etc.

3.46

module micrologiciel

module exclusivement composé de micrologiciels

3.47

spécification fonctionnelle

description de haut niveau des ports et des interfaces visibles par l'opérateur et description de haut

niveau du comportement du module cryptographique

3.48

essai fonctionnel

essai de la fonctionnalité du module cryptographique telle que définie par la spécification fonctionnelle

3.49

dur/dureté

résistance relative d'un métal ou d'un autre matériau à l'enfoncement, aux rayures ou à la flexion;

renforcé physiquement; robuste et résistant

Note 1 à l'article: Les résistances relatives du matériau destiné à être pénétré par un autre objet.

3.50

matériel

équipements/composants physiques situés dans la frontière cryptographique et utilisés pour traiter les

programmes et les données

3.51

module matériel

module principalement composé de matériels, qui peut également contenir un micrologiciel

3.52

interface de module matériel

HMI

ensemble complet de commandes utilisées pour demander les services du module matériel, y compris

les paramètres qui pénètrent dans la frontière cryptographique du module ou qui la quittent dans le

cadre du service demandé

3.53

valeur de hachage

sortie d'une fonction de hachage cryptographique

3.54

module hybride

module dont la frontière cryptographique délimite la combinaison d'un composant logiciel ou

micrologiciel et d'un composant matériel disjoint

6 © ISO/IEC 2012 – Tous droits réservés

3.55

interface de module micrologiciel hybride

HFMI

ensemble complet de commandes utilisées pour demander les services du module micrologiciel hybride,

y compris les paramètres qui pénètrent dans la frontière cryptographique du module ou qui la quittent

dans le cadre du service demandé

3.56

interface de module logiciel hybride

HSMI

ensemble complet de commandes utilisées pour demander les services du module logiciel hybride, y

compris les paramètres qui pénètrent dans la frontière cryptographique du module ou qui la quittent

dans le cadre du service demandé

3.57

données d'entrée

informations qui sont entrées dans un module cryptographique et qui peuvent être utilisées aux fins de

transformation ou de calcul à l'aide d'une fonction de sécurité approuvée

3.58

intégrité

propriété assurant que des données n’ont pas été modifiées ou supprimées de façon non autorisée ou

non détectée

3.59

interface

entrée logique ou point de sortie d'un module cryptographique qui fournit un accès au module pour les

flux d'informations logiques

3.60

adoptée par l'ISO/IEC

fonction de sécurité qui est:

— spécifiée dans une norme ISO/IEC; ou

— adoptée/recommandée dans une norme ISO/IEC et spécifiée soit dans une annexe de la norme ISO/

IEC, soit dans un document référencé par la norme ISO/IEC

3.61

accord sur une clé

procédure d'établissement d'un SSP dans laquelle la clé obtenue est une fonction des informations

fournies par deux participants ou plus, de sorte qu'aucune partie ne peut prédéterminer la valeur de la

clé indépendamment de la contribution de l'autre partie en utilisant des méthodes automatisées

3.62

clé de chiffrement de clé

KEK

clé cryptographique qui est utilisée pour le chiffrement ou le déchiffrement d'autres clés

3.63

chargeur de clé

dispositif autonome capable de stocker au moins un SSP ou un composant de clé en clair ou chiffré qui

peut être transféré, sur demande, dans un module cryptographique

Note 1 à l'article: L'utilisation d'un chargeur de clé nécessite une intervention humaine.

3.64

gestion de clés

administration et utilisation de la génération, de l'enregistrement, de la certification, de l'annulation

d'enregistrement, de la distribution, de l'installation, du stockage, de l'archivage, de la révocation, de

la dérivation et de la destruction d'éléments de mise à la clé conformément à une politique de sécurité

© ISO/IEC 2012 – Tous droits réservés 7

3.65

transport de clé

processus de transfert d'une clé depuis une entité vers une autre entité à l'aide de méthodes automatisées

3.66

environnement opérationnel limité

environnement opérationnel qui est conçu pour accepter uniquement des modifications de micrologiciel

contrôlées qui réussissent l'essai de chargement de logiciel/micrologiciel

3.67

essai de bas niveau

essai des composants individuels ou de groupes de composants du module cryptographique et de leurs

ports physiques et interfaces logiques

3.68

rôle de maintenance

rôle assumé dans le but d'effectuer une maintenance physique et/ou des services de maintenance logique

EXEMPLE Les services de maintenance peuvent inclure, sans s'y limiter, les diagnostics matériels et/ou

logiciels.

3.69

manuel

nécessitant une intervention par un opérateur humain

3.70

code d'authentification de message

MAC

somme de contrôle cryptographique sur les données qui utilise une clé symétrique pour détecter les

modifications tant accidentelles qu'intentionnelles des données

EXEMPLE Un code d'authentification de message fondé sur un hachage

3.71

microcode

instructions de processeur qui correspondent à une instruction de programme exécutable

EXEMPLE Code assembleur

3.72

entropie minimale

limite inférieure de l'entropie qui est utile pour la détermination d'une estimation la plus défavorable

d'un échantillon d'entropie

3.73

environnement opérationnel modifiable

environnement opérationnel conçu pour accepter les modifications fonctionnelles qui peuvent contenir

des logiciels non contrôlés (c'est-à-dire non fiables)

3.74

authentification multifactorielle