ISO/IEC 27010:2012

(Main)Information technology — Security techniques — Information security management for inter-sector and inter-organizational communications

Information technology — Security techniques — Information security management for inter-sector and inter-organizational communications

ISO/IEC 27010:2012 provides guidelines in addition to guidance given in the ISO/IEC 27000 family of standards for implementing information security management within information sharing communities. ISO/IEC 27010:2012 provides controls and guidance specifically relating to initiating, implementing, maintaining, and improving information security in inter-organizational and inter-sector communications. ISO/IEC 27010:2012 is applicable to all forms of exchange and sharing of sensitive information, both public and private, nationally and internationally, within the same industry or market sector or between sectors. In particular, it may be applicable to information exchanges and sharing relating to the provision, maintenance and protection of an organization's or nation state's critical infrastructure.

Technologies de l'information — Techniques de sécurité — Gestion de la sécurité de l'information des communications intersectorielles et interorganisationnelles

General Information

- Status

- Withdrawn

- Publication Date

- 19-Mar-2012

- Withdrawal Date

- 19-Mar-2012

- Drafting Committee

- ISO/IEC JTC 1/SC 27/WG 1 - Information security management systems

- Current Stage

- 9599 - Withdrawal of International Standard

- Start Date

- 10-Nov-2015

- Completion Date

- 12-Feb-2026

Relations

- Effective Date

- 05-Nov-2015

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

Bureau Veritas

Bureau Veritas is a world leader in laboratory testing, inspection and certification services.

DNV

DNV is an independent assurance and risk management provider.

Sponsored listings

Frequently Asked Questions

ISO/IEC 27010:2012 is a standard published by the International Organization for Standardization (ISO). Its full title is "Information technology — Security techniques — Information security management for inter-sector and inter-organizational communications". This standard covers: ISO/IEC 27010:2012 provides guidelines in addition to guidance given in the ISO/IEC 27000 family of standards for implementing information security management within information sharing communities. ISO/IEC 27010:2012 provides controls and guidance specifically relating to initiating, implementing, maintaining, and improving information security in inter-organizational and inter-sector communications. ISO/IEC 27010:2012 is applicable to all forms of exchange and sharing of sensitive information, both public and private, nationally and internationally, within the same industry or market sector or between sectors. In particular, it may be applicable to information exchanges and sharing relating to the provision, maintenance and protection of an organization's or nation state's critical infrastructure.

ISO/IEC 27010:2012 provides guidelines in addition to guidance given in the ISO/IEC 27000 family of standards for implementing information security management within information sharing communities. ISO/IEC 27010:2012 provides controls and guidance specifically relating to initiating, implementing, maintaining, and improving information security in inter-organizational and inter-sector communications. ISO/IEC 27010:2012 is applicable to all forms of exchange and sharing of sensitive information, both public and private, nationally and internationally, within the same industry or market sector or between sectors. In particular, it may be applicable to information exchanges and sharing relating to the provision, maintenance and protection of an organization's or nation state's critical infrastructure.

ISO/IEC 27010:2012 is classified under the following ICS (International Classification for Standards) categories: 03.100.70 - Management systems; 35.030 - IT Security; 35.040 - Information coding. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC 27010:2012 has the following relationships with other standards: It is inter standard links to ISO/IEC 27010:2015. Understanding these relationships helps ensure you are using the most current and applicable version of the standard.

ISO/IEC 27010:2012 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 27010

First edition

2012-04-01

Information technology — Security

techniques — Information security

management for inter-sector and

inter-organizational communications

Technologies de l'information — Techniques de sécurité — Gestion de

la sécurité de l'information des communications intersectorielles et

interorganisationnelles

Reference number

©

ISO/IEC 2012

© ISO/IEC 2012

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means,

electronic or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or

ISO's member body in the country of the requester.

ISO copyright office

Case postale 56 CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Published in Switzerland

ii © ISO/IEC 2012 – All rights reserved

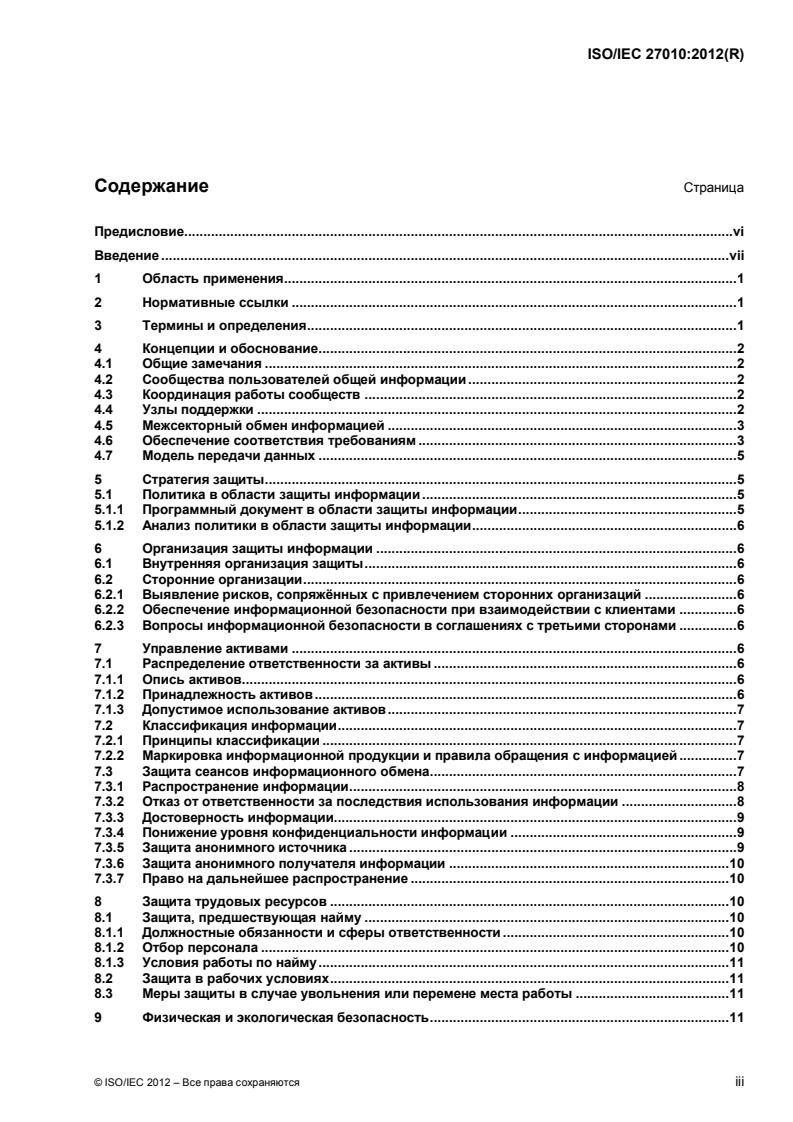

Contents Page

Foreword . vi

Introduction . vii

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 1

4 Concepts and justification . 2

4.1 Introduction . 2

4.2 Information sharing communities . 2

4.3 Community management . 2

4.4 Supporting entities . 2

4.5 Inter-sector communication . 2

4.6 Conformity . 3

4.7 Communications model . 4

5 Security policy . 5

5.1 Information security policy . 5

5.1.1 Information security policy document . 5

5.1.2 Review of the information security policy . 5

6 Organization of information security . 5

6.1 Internal organization . 5

6.2 External parties . 5

6.2.1 Identification of risks related to external parties . 5

6.2.2 Addressing security when dealing with customers . 5

6.2.3 Addressing security in third party agreements . 5

7 Asset management . 6

7.1 Responsibility for assets . 6

7.1.1 Inventory of assets . 6

7.1.2 Ownership of assets . 6

7.1.3 Acceptable use of assets. 6

7.2 Information classification . 6

7.2.1 Classification guidelines . 6

7.2.2 Information labelling and handling . 6

7.3 Information exchanges protection . 7

7.3.1 Information dissemination . 7

7.3.2 Information disclaimers . 7

7.3.3 Information credibility . 8

7.3.4 Information sensitivity reduction . 8

7.3.5 Anonymous source protection . 8

7.3.6 Anonymous recipient protection . 9

7.3.7 Onwards release authority . 9

8 Human resources security . 9

8.1 Prior to employment . 9

8.1.1 Roles and responsibilities . 9

8.1.2 Screening . 9

8.1.3 Terms and conditions of employment . 9

8.2 During employment . 10

8.3 Termination or change of employment . 10

9 Physical and environmental security . 10

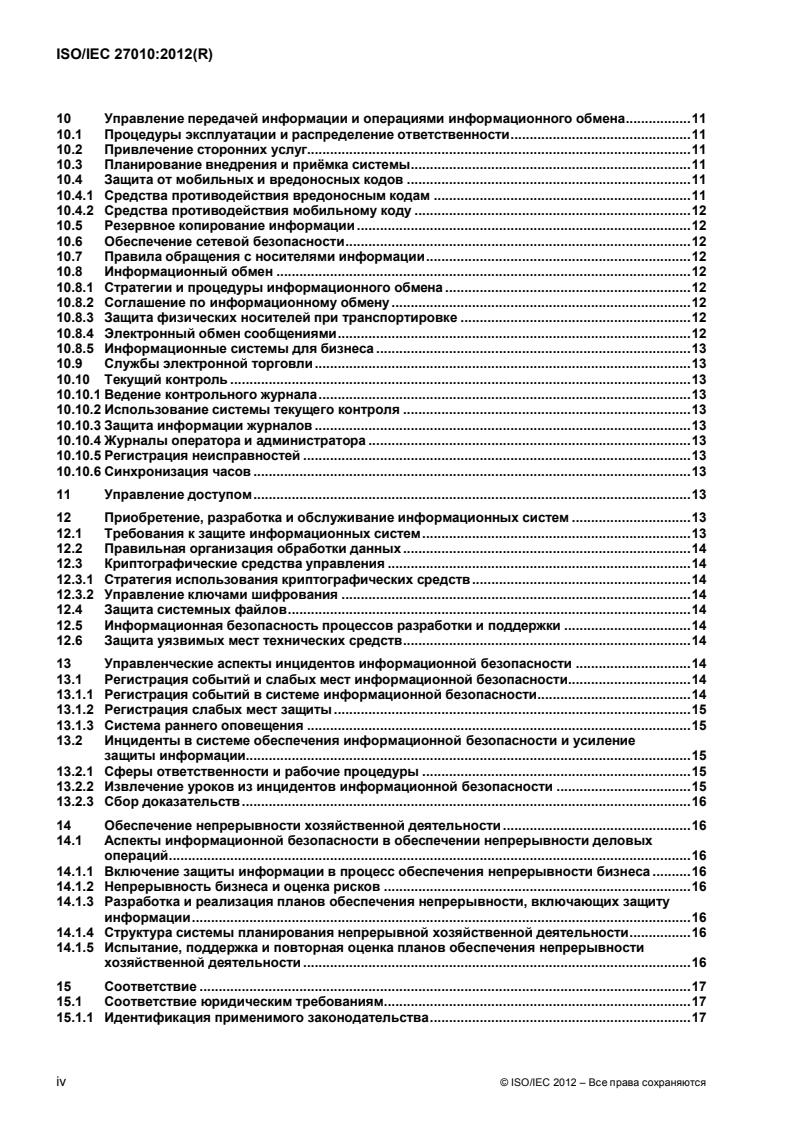

© ISO/IEC 2012 – All rights reserved iii

10 Communications and operations management .10

10.1 Operational procedures and responsibilities .10

10.2 Third party service delivery management .10

10.3 System planning and acceptance .10

10.4 Protection against malicious and mobile code .10

10.4.1 Controls against malicious code .10

10.4.2 Controls against mobile code .10

10.5 Back-up .10

10.6 Network security management .11

10.7 Media handling .11

10.8 Exchange of information .11

10.8.1 Information exchange policies and procedures .11

10.8.2 Exchange agreements .11

10.8.3 Physical media in transit .11

10.8.4 Electronic messaging .11

10.8.5 Business information systems .11

10.9 Electronic commerce services .11

10.10 Monitoring .11

10.10.1 Audit logging .11

10.10.2 Monitoring system use .12

10.10.3 Protection of log information .12

10.10.4 Administrator and operator logs .12

10.10.5 Fault logging .12

10.10.6 Clock synchronisation .12

11 Access control .12

12 Information systems acquisition, development and maintenance .12

12.1 Security requirements of information systems .12

12.2 Correct processing in applications .12

12.3 Cryptographic controls .12

12.3.1 Policy on the use of cryptographic controls .12

12.3.2 Key management .12

12.4 Security of system files .13

12.5 Security in development and support processes .13

12.6 Technical vulnerability management .13

13 Information security incident management .13

13.1 Reporting information security events and weaknesses .13

13.1.1 Reporting information security events .13

13.1.2 Reporting security weaknesses .13

13.1.3 Early warning system .13

13.2 Management of information security incidents and improvements .14

13.2.1 Responsibilities and procedures .14

13.2.2 Learning from information security incidents .14

13.2.3 Collection of evidence .14

14 Business continuity management .14

14.1 Information security aspects of business continuity management .14

14.1.1 Including information security in the business continuity management process .14

14.1.2 Business continuity and risk assessment .14

14.1.3 Developing and implementing continuity plans including information security .14

14.1.4 Business continuity planning framework .15

14.1.5 Testing, maintaining and re-assessing business continuity plans .15

15 Compliance .15

15.1 Compliance with legal requirements .15

15.1.1 Identification of applicable legislation .15

15.1.2 Intellectual property rights (IPR) .15

15.1.3 Protection of organizational records .15

15.1.4 Data protection and privacy of personal information .15

15.1.5 Prevention of misuse of information processing facilities .15

iv © ISO/IEC 2012 – All rights reserved

15.1.6 Regulation of cryptographic controls . 15

15.1.7 Liability to the information sharing community . 15

15.2 Compliance with security policies and standards, and technical compliance . 16

15.3 Information systems audit considerations . 16

15.3.1 Information systems audit controls . 16

15.3.2 Protection of information systems audit tools . 16

15.3.3 Audit of community functions . 16

Annex A (informative) Sharing sensitive information . 17

Annex B (informative) Establishing trust in information exchanges . 22

Annex C (informative) The Traffic Light Protocol . 27

Annex D (informative) Models for organizing an information sharing community . 28

Bibliography . 34

© ISO/IEC 2012 – All rights reserved v

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are members of

ISO or IEC participate in the development of International Standards through technical committees

established by the respective organization to deal with particular fields of technical activity. ISO and IEC

technical committees collaborate in fields of mutual interest. Other international organizations, governmental

and non-governmental, in liaison with ISO and IEC, also take part in the work. In the field of information

technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1.

International Standards are drafted in accordance with the rules given in the ISO/IEC Directives, Part 2.

The main task of the joint technical committee is to prepare International Standards. Draft International

Standards adopted by the joint technical committee are circulated to national bodies for voting. Publication as

an International Standard requires approval by at least 75 % of the national bodies casting a vote.

Attention is drawn to the possibility that some of the elements of this document may be the subject of patent

rights. ISO and IEC shall not be held responsible for identifying any or all such patent rights.

ISO/IEC 27010 was prepared by Joint Technical Committee ISO/IEC JTC 1, Information technology,

Subcommittee SC 27, IT Security techniques.

vi © ISO/IEC 2012 – All rights reserved

Introduction

This International Standard is a supplement to ISO/IEC 27001:2005 and ISO/IEC 27002:2005 for use by

information sharing communities. The guidelines contained within this International Standard are in addition to

and complement the generic guidance given within other members of the ISO/IEC 27000 family of standards.

Whereas ISO/IEC 27001:2005 and ISO/IEC 27002:2005 address information exchange between

organizations, they do so in a generic manner. When organizations wish to communicate sensitive information

to multiple other organizations, the originator must have confidence that its use in those other organizations

will be subject to adequate security controls implemented by the receiving organizations. This can be

achieved through the establishment of an information sharing community, where each member trusts the

other members to protect the shared information, even though the organizations may otherwise be in

competition with each other.

An information sharing community cannot work without trust. Those providing information must be able to trust

the recipients not to disclose or to act upon the data inappropriately. Those receiving information must be able

to trust that information is accurate, subject to any qualifications notified by the originator. Both aspects are

important, and must be supported by demonstrably effective security policies and the use of good practice. To

achieve this, the community members must all implement a common management system covering the

security of the shared information. This is the ISMS for the information sharing community.

In addition, information sharing can take place between information sharing communities, where not all

recipients will be known to the originator. This will only work if there is adequate trust between the

communities and their information sharing agreements. It is particularly relevant to the sharing of sensitive

information between diverse communities such as different industry or market sectors.

This International Standard provides guidelines and general principles on how the specified requirements can

be met using established messaging and other technical methods. It is designed to support the creation of

trust when exchanging and sharing sensitive information, thereby encouraging the international growth of

information sharing communities.

© ISO/IEC 2012 – All rights reserved vii

INTERNATIONAL STANDARD ISO/IEC 27010:2012(E)

Information technology — Security techniques — Information

security management for inter-sector and inter-organizational

communications

1 Scope

This International Standard provides guidelines in addition to guidance given in the ISO/IEC 27000 family of

standards for implementing information security management within information sharing communities.

This International Standard provides controls and guidance specifically relating to initiating, implementing,

maintaining, and improving information security in inter-organizational and inter-sector communications.

This International Standard is applicable to all forms of exchange and sharing of sensitive information, both

public and private, nationally and internationally, within the same industry or market sector or between sectors.

In particular, it may be applicable to information exchanges and sharing relating to the provision, maintenance

and protection of an organization’s or nation state’s critical infrastructure.

2 Normative references

The following referenced documents are indispensable for the application of this document. For dated

references, only the edition cited applies. For undated references, the latest edition of the referenced

document (including any amendments) applies.

ISO/IEC 27000:2009, Information technology — Security techniques — Information security management

systems — Overview and vocabulary

ISO/IEC 27001:2005, Information technology — Security techniques — Information security management

systems — Requirements

ISO/IEC 27002:2005, Information technology — Security techniques — Code of practice for information

security management

3 Terms and definitions

For the purposes of this document, the terms and definitions in ISO/IEC 27000 and the following apply.

3.1

information sharing community

group of organizations that agree to share information

NOTE An organization can be an individual.

3.2

trusted information communication entity

autonomous organization supporting information exchange within an information sharing community

© ISO/IEC 2012 – All rights reserved 1

4 Concepts and justification

4.1 Introduction

ISMS guidance specific to inter-sector and inter-organizational communications has been identified in

Clauses 5 to 15 below.

ISO/IEC 27002:2005 defines controls that cover the exchange of information between organizations on a

bilateral basis, and also controls for the general distribution of publicly available information. However, in

some circumstances there exists a need to share information within a community of organizations, where the

information is sensitive in some way and cannot be made publicly available other than to members of the

community. Often the information can only be made available to certain individuals within each member

organization, or may have other security requirements such as anonymisation of information. This

International Standard defines additional potential controls and provides additional guidance and interpretation

of ISO/IEC 27001:2005 and ISO/IEC 27002:2005 in order to meet these requirements.

4.2 Information sharing communities

To be effective, information sharing communities must have some common interest or other relationship to

define the scope of the shared sensitive information. For example, communities may be market sector specific,

and limit membership to organizations within that one sector. Of course, there may be other bases for

common interest, for example, geographical location, or common ownership.

4.3 Community management

Information sharing communities will be created from independent organizations or parts of organizations.

There may therefore not be clear or uniform organizational structures and management functions applying to

all members. For information security management to be effective, management commitment is necessary.

Therefore, the organizational structures and management functions applying to community information

security management should be clearly defined.

Differences among member organizations of an information sharing community should also be considered.

The differences could include:

whether member organizations already operate their own ISMS, and

member rules on protections of assets and information disclosure.

4.4 Supporting entities

Many information sharing communities will choose to establish or appoint a centralised supporting entity to

organize and support information sharing. Such an entity can provide many supporting controls such as

anonymisation of source and recipients more easily and efficiently than where members communicate directly.

There are a number of different organizational models that can be used to create supporting entities. Annex D

to this International Standard describe two common models, the Trusted Information Communication Entity

(TICE) and the Warning, Advice and Reporting Point (WARP).

4.5 Inter-sector communication

Many information sharing communities will be sector based, as this provides a natural scope of common

interest. However, there may well be information shared by such communities that would be of interest to

other information sharing communities established in other sectors. In such cases it may be possible to

establish information sharing communities of information sharing communities, again based on some common

interest, such as the nature of the shared information. We refer to this as inter-sector communication.

2 © ISO/IEC 2012 – All rights reserved

Inter-sector communication is greatly facilitated where supporting entities exist within each information sharing

community, as the necessary information exchange agreements and controls can then be established

between the supporting entities, rather than between all members of all communities. Some inter-sector

communities will require anonymisation of the source or recipient organizations; this also can be achieved by

use of supporting entities.

4.6 Conformity

Any information security management system (ISMS) created and operated in accordance with

ISO/IEC 27001:2005 and using controls from ISO/IEC 27002:2005, this International Standard and other

sources can be assessed for conformity against ISO/IEC 27001:2005, without modification or addition to that

International Standard.

However, there are a number of places where ISO/IEC 27001:2005 will need to be interpreted when applied

to an information sharing community (or, for inter-sector communication, a community of communities).

The first area where interpretation is required is the definition of the organization concerned.

ISO/IEC 27001:2005 requires that an ISMS is established by an organization and operates within the context

of its overall business activities and the risks that it faces (ISO/IEC 27001:2005, 4.1). In this context, the

relevant organization is the information sharing community. However, the members of the information sharing

community will themselves be organizations – see Figure 1.

Boundary of the information sharing community

A A

A

1 2

A

n

. . . .

Key

A Member organization k of the community (k = 1 . n), including any supporting entity.

k

Figure 1 — Communities and organizations

Secondly, in many information sharing communities, not all persons within the member organizations will be

permitted access to the sensitive information shared between members. In this case, part of the member

organization will be within scope of the community ISMS and part will be outside. The part outside the

community scope will only have access to community information if it is marked for wider release – see

Figure 2.

© ISO/IEC 2012 – All rights reserved 3

Boundary of the information

Community member

sharing community

Shared Wider

sensitive release

information information

Figure 2 — Member partially in scope

It is possible that members of the information sharing community may have their own information security

management systems, and in consequence some processes might fall within scope of both the community

and members’ management systems. In this case, there is at least a theoretical possibility that there might be

conflicting and incompatible requirements upon those processes. This would be a case where exclusion from

the scope of the member’s ISMS might be justified – see ISO/IEC 27001:2005, 4.2.1 a).

When defining its risk assessment approach (ISO/IEC 27001:2005, 4.2.1 c), the information sharing

community will need to recognise that the impact of risks may be different on different members of the

community. The community will therefore need to choose a risk assessment methodology that can handle

non-uniform impact, similarly for its risk assessment criteria.

Measuring the effectiveness of the selected controls (ISO/IEC 27001:2005, 4.2.3 c) will need the participation

of all members of the information sharing community. All members will need to provide regular feedback to

information providers and the community as a whole concerning the effectiveness of the controls in their own

environment.

4.7 Communications model

Communications of sensitive information as covered by this International Standard can take any form – written,

verbal or electronic – provided that the selected control requirements are met.

In the remainder of this International Standard, individual sensitive communications are described in terms of

the following participants:

The source of an item of information is the person or organization that originates an item of information;

the source does not need to be a member of the community.

The originator is the member of an information sharing community that initiates its distribution within the

community. The originator may distribute the information directly, or send it to a supporting entity for

distribution. The originator may but need not be the same as the source of the information; the originator

may conceal the identity of the source. Communities may provide facilities to enable a member to conceal

its own identity as the originator.

A recipient is a receiver of information distributed within the community. Recipients need not be members

of the community if the information is identified as available for wider distribution. Communities may

provide facilities to enable recipients to conceal their identities from the originators of information.

4 © ISO/IEC 2012 – All rights reserved

5 Security policy

5.1 Information security policy

5.1.1 Information security policy document

Control 5.1.1 from ISO/IEC 27002:2005 is augmented as follows:

Implementation guidance

The information security policy document should define how the community members will work together to set

security management policies and direction for the information sharing community. It should be made

available to all employees involved in information sharing within the community. The policy may restrict its

dissemination to other employees of community members.

The information security policy document should define the information marking and distribution policy used

within the community.

5.1.2 Review of the information security policy

Control 5.1.2 from ISO/IEC 27002:2005 is augmented as follows:

Implementation guidance

The input to the management review should include information on significant changes to membership of the

information sharing community.

6 Organization of information security

6.1 Internal organization

No additional information specific to inter-sector or inter-organizational communications.

6.2 External parties

6.2.1 Identification of risks related to external parties

No additional information specific to inter-sector or inter-organizational communications.

6.2.2 Addressing security when dealing with customers

No additional information specific to inter-sector or inter-organizational communications.

6.2.3 Addressing security in third party agreements

Control 6.2.3 from ISO/IEC 27002:2005 is augmented as follows:

Implementation guidance

All community members should be made aware of the identities of all third parties involved in the provision of

community services, in case they have objections to particular parties being involved in the handling of

information that they provide.

The agreements with vendors and service providers associated with provision of community services should

enable security reviews and audits of their services to be performed on a regular basis.

© ISO/IEC 2012 – All rights reserved 5

7 Asset management

7.1 Responsibility for assets

7.1.1 Inventory of assets

No additional information specific to inter-sector or inter-organizational communications.

7.1.2 Ownership of assets

No additional information specific to inter-sector or inter-organizational communications.

7.1.3 Acceptable use of assets

Control 7.1.3 from ISO/IEC 27002:2005 is augmented as follows:

Implementation guidance

Information provided by other members of an information sharing community is an asset, and should be

protected and disseminated in accordance with any rules set by the information sharing community or by the

originator.

7.2 Information classification

7.2.1 Classification guidelines

Control 7.2.1 from ISO/IEC 27002:2005 is augmented as follows:

Control

Information should be classified in terms of its value, legal requirements, sensitivity, credibility and criticality to

the organization.

Implementation guidance

As well as the criteria given in ISO/IEC 27002:2005, information should be classified in terms of its credibility.

This should be assessed in terms of the reputation of its source, technical content, and quality of description.

Likewise, sensitivity can depend on many aspects of information beyond a need for maintaining its

confidentiality, such as the impact of disclosure, urgency for distribution or potential to compromise the

anonymity of its source.

Care should be taken in interpreting classification markings assigned by other members of an information

sharing community.

EXAMPLE One well-known Email client displays the message “Please treat this as Confidential” when displaying

emails where the sensitivity header field has been set to “company confidential” (RFC 4021 [2]). It is not clear in this case

if the originator intended “company confidential” (and the message has been sent in error) or intended “confidential to you,

the recipient”.

7.2.2 Information labelling and handling

No additional information specific to inter-sector or inter-organizational communications.

6 © ISO/IEC 2012 – All rights reserved

7.3 Information exchanges protection

A control objective additional to ISO/IEC 27002:2005, clause 7, asset management, is:

Objective: To ensure adequate protection of information exchanges within an information sharing

community.

Information exchanged between members of an information sharing community should be protected in a

consistent manner, even though the members are independent entities or parts of entities that may mark,

distribute and protect their own information in different ways.

Where anonymity is requested, any information identifying the source of the information exchange should

be removed. Likewise, it should be possible to receive shared information without revealing the recipient’s

identity.

Release of shared information outside the community should be controlled.

7.3.1 Information dissemination

Control

Information dissemination within the receiving member should be limited, based on pre-defined dissemination

markings defined by the community.

Implementation guidance

Information which has no assigned dissemination marking should be given a default dissemination defined by

the information sharing community. If in doubt, or where there is no generally accepted agreement on default

dissemination, information should be treated conservatively. If possible, the recipient should request the

originator to re-transmit with an explicit dissemination marking.

Dissemination restrictions may include limitations on use such as controlling electronic copy and paste,

preventing screen shots being taken, or preventing printing and export.

Other information

Different attributes or components of shared information may have different sensitivities. In particular,

knowledge of the existence of a message or other shared information may have a different sensitivity to its

contents.

Information rights management functionality is often used to enforce in-use limitations. If so, a clear user rights

policy or model is needed so that users understand what their system will allow them to do and where they will

be blocked.

7.3.2 Information disclaimers

Control

Each information exchange should begin with a disclaimer, listing any special requirements to follow by the

recipients in addition to the normal information markings.

Implementation guidance

A recipient should request clarification from the originator if the disclaimer is not fully understood, or cannot be

implemented.

© ISO/IEC 2012 – All rights reserved 7

7.3.3 Information credibility

Control

Each information exchange should indicate the originator’s degree of confidence in the transmitted

information’s credibility and accuracy.

Implementation guidance

Based on urgency, potential consequences and technical constraints, it may not be possible to validate all

information before transmission. Where limitations exist, these should be indicated as part of the message.

Indicating reservations on credibility of information is particularly important where the source is anonymous or

unknown. It is also important to indicate where the originator has been able to validate the information given

directly, and can vouch for its authenticity.

7.3.4 Information sensitivity reduction

Control

The originator of an information exchange should indicate if the sensitivity of the information supplied will

reduce after some external event, or the passage of time.

Implementation guidance

Even if the sensitivity of supplied information reduces with time, it may still need protection. Classification

guidelines (see 6.4.2) may need to include defaults for sensitivity reduction.

7.3.5 Anonymous source protection

Control

A community member should remove any source identification information in any communication it originates

or receives where anonymity is requested.

Implementation guidance

The originator of information is responsible for obtaining approval from the source (if different) before

communicating the information to other members of the information sharing community. The originator should

also ask the source if it can be identified as the original provider of the information.

It is important that the source protection process looks at message content as well as message origin,

because analysis of the content may reveal the identity of the source. Where possible, the originator of the

message should ask the source to review the anonymised information and the list of intended recipients

before it is distributed.

EXAMPLE A message such as “our ATMs were disabled today by a new virus that was not detected by our firewall

but was detected by our policy server” could reveal the source if only one bank suffered public service disruption on the

day in question.

There are technical mechanisms that can be used to provide authenticity without compromising anonymity.

For example, shared cryptographic secrets could be used to confirm that a communication originated from a

member of the community without revealing the actual identity of the originator.

8 © ISO/IEC 2012 – All rights reserved

7.3.6 Anonymous recipient protection

Control

With the approval of the originator, members of a community should be able to receive communications

without revealing their own identities.

Implementation guidance

Anonymous receipt can be implemented by both technical means (e.g. cryptography) and procedural means

(e.g. routing through a supporting entity). Care must be taken to ensure anonymity does not breach legal

constraints or reduce the overall level of trust within the community.

Other information

Anonymous receipt is often necessary for effective inter-sector communications because sector communities

will wish to keep their membership details private.

7.3.7 Onwards release authority

Control

Unless it is marked for wider release, information should not be distributed beyond the information sharing

community without formal approval from the originator.

Implementation guidance

Each recipient should be responsible for obtaining any necessary authorisations for wider release from the

originator prior to onwards distribution.

In inter-sector communications, the originator cannot know who all the organizations that receive the

information will be. In such a case, a general or specific sector release approval will need to be granted.

Other information

The Traffic Light Protocol (see Annex C) is often used to indicate how information can be further distributed

without seeking additional approval.

8 Human resources security

8.1 Prior to employment

8.1.1 Roles and responsibilities

No additional information specific to inter-sector or inter-organizational communications.

8.1.2 Screening

No additional information specific to inter-sector or inter-organizational communications.

8.1.3 Terms and conditions of employment

Control 8.1.3 from ISO/IEC 27002:2005 is augmented as follows:

© ISO/IEC 2012 – All rights reserved 9

Implementa

...

МЕЖДУНАРОДНЫЙ ISO/IEC

СТАНДАРТ 27010

Первое издание

2012-04-01

Информационные технологии. Методы

обеспечения защиты. Руководящие

указания по обеспечению защиты

информационного обмена между

подразделениями и организациями

Information technology – Security techniques – Information security

management for inter-sectoral and inter-organizational communications

Ответственность за подготовку русской версии несѐт GOST R

(Российская Федерация) в соответствии со статьѐй 18.1 Устава ISO

Ссылочный номер

©

ISO/IEC 2012

ДОКУМЕНТ ЗАЩИЩЁН АВТОРСКИМ ПРАВОМ

© ISO/IEC 2012

Все права сохраняются. Если не указано иное, никакую часть настоящей публикации нельзя копировать или использовать в какой-

либо форме или каким-либо электронным или механическим способом, включая фотокопии и микрофильмы, без

предварительного получения письменного согласия ISO по указанному ниже адресу или организации-члена ISO в стране

запрашивающей стороны.

Бюро ISO по авторским правам:

Case postale 56 CH-1211 Geneva 20

Тел.: + 41 22 749 01 11

Факс: + 41 22 749 09 47

Эл. почта: copyright@iso.org

Веб-сайт: www.iso.org

Опубликовано в Швейцарии

ii © ISO/IEC 2012 – Все права сохраняются

Содержание Страница

Предисловие .vi

Введение . vii

1 Область применения .1

2 Нормативные ссылки .1

3 Термины и определения .1

4 Концепции и обоснование .2

4.1 Общие замечания .2

4.2 Сообщества пользователей общей информации .2

4.3 Координация работы сообществ .2

4.4 Узлы поддержки .2

4.5 Межсекторный обмен информацией .3

4.6 Обеспечение соответствия требованиям .3

4.7 Модель передачи данных .5

5 Стратегия защиты .5

5.1 Политика в области защиты информации .5

5.1.1 Программный документ в области защиты информации .5

5.1.2 Анализ политики в области защиты информации .6

6 Организация защиты информации .6

6.1 Внутренняя организация защиты .6

6.2 Сторонние организации .6

6.2.1 Выявление рисков, сопряжѐнных с привлечением сторонних организаций .6

6.2.2 Обеспечение информационной безопасности при взаимодействии с клиентами .6

6.2.3 Вопросы информационной безопасности в соглашениях с третьими сторонами .6

7 Управление активами .6

7.1 Распределение ответственности за активы .6

7.1.1 Опись активов .6

7.1.2 Принадлежность активов .6

7.1.3 Допустимое использование активов .7

7.2 Классификация информации .7

7.2.1 Принципы классификации .7

7.2.2 Маркировка информационной продукции и правила обращения с информацией .7

7.3 Защита сеансов информационного обмена .7

7.3.1 Распространение информации .8

7.3.2 Отказ от ответственности за последствия использования информации .8

7.3.3 Достоверность информации.9

7.3.4 Понижение уровня конфиденциальности информации .9

7.3.5 Защита анонимного источника .9

7.3.6 Защита анонимного получателя информации . 10

7.3.7 Право на дальнейшее распространение . 10

8 Защита трудовых ресурсов . 10

8.1 Защита, предшествующая найму . 10

8.1.1 Должностные обязанности и сферы ответственности . 10

8.1.2 Отбор персонала . 10

8.1.3 Условия работы по найму . 11

8.2 Защита в рабочих условиях . 11

8.3 Меры защиты в случае увольнения или перемене места работы . 11

9 Физическая и экологическая безопасность . 11

© ISO/IEC 2012 – Все права сохраняются iii

10 Управление передачей информации и операциями информационного обмена . 11

10.1 Процедуры эксплуатации и распределение ответственности. 11

10.2 Привлечение сторонних услуг. 11

10.3 Планирование внедрения и приѐмка системы . 11

10.4 Защита от мобильных и вредоносных кодов . 11

10.4.1 Средства противодействия вредоносным кодам . 11

10.4.2 Средства противодействия мобильному коду . 12

10.5 Резервное копирование информации . 12

10.6 Обеспечение сетевой безопасности . 12

10.7 Правила обращения с носителями информации . 12

10.8 Информационный обмен . 12

10.8.1 Стратегии и процедуры информационного обмена . 12

10.8.2 Соглашение по информационному обмену . 12

10.8.3 Защита физических носителей при транспортировке . 12

10.8.4 Электронный обмен сообщениями . 12

10.8.5 Информационные системы для бизнеса . 13

10.9 Службы электронной торговли . 13

10.10 Текущий контроль . 13

10.10.1 Ведение контрольного журнала . 13

10.10.2 Использование системы текущего контроля . 13

10.10.3 Защита информации журналов . 13

10.10.4 Журналы оператора и администратора . 13

10.10.5 Регистрация неисправностей . 13

10.10.6 Синхронизация часов . 13

11 Управление доступом . 13

12 Приобретение, разработка и обслуживание информационных систем . 13

12.1 Требования к защите информационных систем . 13

12.2 Правильная организация обработки данных . 14

12.3 Криптографические средства управления . 14

12.3.1 Стратегия использования криптографических средств . 14

12.3.2 Управление ключами шифрования . 14

12.4 Защита системных файлов . 14

12.5 Информационная безопасность процессов разработки и поддержки . 14

12.6 Защита уязвимых мест технических средств . 14

13 Управленческие аспекты инцидентов информационной безопасности . 14

13.1 Регистрация событий и слабых мест информационной безопасности. 14

13.1.1 Регистрация событий в системе информационной безопасности. 14

13.1.2 Регистрация слабых мест защиты . 15

13.1.3 Система раннего оповещения . 15

13.2 Инциденты в системе обеспечения информационной безопасности и усиление

защиты информации. 15

13.2.1 Сферы ответственности и рабочие процедуры . 15

13.2.2 Извлечение уроков из инцидентов информационной безопасности . 15

13.2.3 Сбор доказательств . 16

14 Обеспечение непрерывности хозяйственной деятельности . 16

14.1 Аспекты информационной безопасности в обеспечении непрерывности деловых

операций . 16

14.1.1 Включение защиты информации в процесс обеспечения непрерывности бизнеса . 16

14.1.2 Непрерывность бизнеса и оценка рисков . 16

14.1.3 Разработка и реализация планов обеспечения непрерывности, включающих защиту

информации . 16

14.1.4 Структура системы планирования непрерывной хозяйственной деятельности . 16

14.1.5 Испытание, поддержка и повторная оценка планов обеспечения непрерывности

хозяйственной деятельности . 16

15 Соответствие . 17

15.1 Соответствие юридическим требованиям. 17

15.1.1 Идентификация применимого законодательства . 17

iv © ISO/IEC 2012 – Все права сохраняются

15.1.2 Права интеллектуальной собственности (ПИС) . 17

15.1.3 Защита регистрационных данных организации . 17

15.1.4 Защита данных и секретность личной информации . 17

15.1.5 Предотвращение нецелевого использования средств обработки информации . 17

15.1.6 Регулирование криптографических средств управления . 17

15.1.7 Ответственность членов сообщества пользователей общей информации . 17

15.2 Соответствие стратегии, стандартам безопасности и техническим условиям . 18

15.3 Соображения, касающиеся аудита информационных систем . 18

15.3.1 Средства управления аудитом информационных систем . 18

15.3.2 Защита инструментальных средств аудита информационных систем . 18

15.3.3 Аудит деятельности сообщества . 18

Приложение А (информативное) Совместное использование конфиденциальной

информации . 19

Приложение B (информативное ) Установление доверительных отношений в процессах

информационного обмена . 26

Приложение С (информативное) Светофорный протокол распространения информации . 31

Приложение D (информативное) Модели организации сообщества пользователей общей

информации . 32

Библиография . 38

© ISO/IEC 2012 – Все права сохраняются v

Предисловие

Международная организация по стандартизации (ISO) и Международная электротехническая комиссия

(IEC) образуют специализированную организацию по международной стандартизации. Национальные

органы стандартизации, являющиеся членами ISO или IEC, участвуют в разработке Международных

стандартов через технические комитеты, учреждѐнные соответствующей организацией для

компетентного рассмотрения проблем в конкретных предметных областях. Технические комитеты ISO

и IEC сотрудничают в сфере общих интересов. Международные правительственные и

неправительственные организации, имеющие связь с ISO и IEC, также принимают участие в этой

работе. Применительно к сфере информационных технологий ISO и IEC учредили объединѐнный

технический комитет ISO/IEC JTC 1.

Проекты международных стандартов разрабатываются согласно правилам, приведѐнным в Директивах

ISO/IEC, Часть 2.

Разработка международных стандартов является основной задачей технических комитетов. Проекты

международных стандартов, принятые техническими комитетами, рассылаются комитетам-членам на

голосование. Для публикации в качестве международного стандарта требуется одобрение не менее

75 % комитетов-членов, принявших участие в голосовании.

Принимается во внимание тот факт, что некоторые из элементов настоящего документа могут быть

объектом патентных прав. ISO не принимает на себя обязательств по определению отдельных или

всех таких патентных прав.

ISO/IEC 27010 был подготовлен Объединѐнным техническим комитетом ISO/IEC JTC 1,

Информационные технологии, Подкомитетом SC 27, IT Методы обеспечения безопасности.

vi © ISO/IEC 2012 – Все права сохраняются

Введение

Настоящий международный стандарт дополняет стандарты ISO/IEC 27001:2005 и ISO/IEC 27002:2005,

предназначенные для сообществ пользователей, работающих с одной и той же информацией.

Содержащиеся в данном стандарте руководящие указания служат дополнением общего руководства,

представленного в семействе стандартов ISO/IEC 27000.

Хотя предметом рассмотрения в ISO/IEC 27001:2005 и ISO/IEC 27002:2005 является обмен

информацией между организациями, этот обмен описывается в общих чертах. Однако при

возникновении необходимости передачи конфиденциальной информации множеству других

организаций передающая сторона должна иметь твѐрдую уверенность в том, что организации-

адресаты обладают адекватными средствами защиты получаемой информации. Подобные средства

могут быть реализованы путѐм образования сообщества пользователей общей информации, в рамках

которого каждый его участник доверяет другим участникам защиту совместно используемой

информации, даже несмотря на то, что при отсутствии такого сообщества эти организации могли бы

быть конкурентами друг друга.

Сообщество пользователей общей информации не может успешно работать при отсутствии

доверительных отношений. Пользователи, предоставляющие информацию, должны иметь гарантии

того, что еѐ получатели не будут разглашать полученные сведения или воздействовать на полученные

данные ненадлежащим образом. В свою очередь, получатели информации должны иметь гарантии еѐ

полной достоверности по всем характеристикам, которые отмечены источником. Оба этих аспекта

одинаково важны и должны подтверждаться явно видимой эффективной политикой защиты

информации и использованием лучших достижений сложившейся практики. Для получения таких

результатов члены сообщества пользователей должны иметь на вооружении общую

автоматизированную систему, решающую проблемы защиты совместно используемой информации.

Правильным техническим решением является внедрение системы обеспечения информационной

безопасности (СОИБ).

Совместное использование информации может также осуществляться в рабочей среде

информационного обмена между сообществами, среди которых могут быть получатели, не знакомые

источнику информации. В такой ситуации эффективная работа возможна только в случае

установления адекватных доверительных отношений между всеми сообществами путѐм заключения

соглашений о совместном использовании информации. Это особенно важно при обмене

конфиденциальной информацией между сообществами разного профиля: например, между

различными отраслями промышленности или разными секторами рынка.

В настоящем международном стандарте представлены руководящие указания и общие принципы

обеспечения соответствия организаций установленным требованиям при использовании

существующих способов передачи сообщений и других технических методов. Стандарт предназначен

для поддержки идеи создания доверительных отношений между сотрудничающими сообществами при

информационном обмене конфиденциальной информацией и еѐ совместном использовании, что

способствует росту числа таких сообществ в международном масштабе.

© ISO/IEC 2012 – Все права сохраняются vii

МЕЖДУНАРОДНЫЙ СТАНДАРТ ISO/IEC 27010:2012(R)

Информационные технологии. Методы обеспечения защиты.

Руководящие указания по обеспечению защиты

информационного обмена между подразделениями и

организациями

1 Область применения

Настоящий международный стандарт содержит руководящие указания, которые дополняют

представленное в семействе стандартов ISO/IEC 27000 руководство по реализации системы

обеспечения информационной безопасности в рамках сообществ пользователей общей информации.

Дополнительно в стандарте предоставляются средства управления и специальное руководство по

вводу в действие, инструментальному оснащению, поддержке и усилению информационной

безопасности операций передачи данных между организациями и между различными секторами

профессиональной деятельности.

Данный международный стандарт применим ко всем формам информационного обмена и совместного

использования конфиденциальной информации, как общедоступной, так и личной; как национальной,

так и международной; как в рамках одной и той же отрасли или сектора рынка, так и между отраслями

или секторами. В частности, он может применяться к информационным обменам и совместному

использованию информации, относящейся к формированию, поддержке и защите необходимой

инфраструктуры на организационном или национальном уровне.

2 Нормативные ссылки

Перечисленные ниже ссылочные документы обязательны для применения данного документа. В

случае датированных ссылок действующим является только указанное издание. Применительно к

недатированным ссылочным документам применяются их самые последние издания (включая все

последующие изменения):

ISO/IEC 27000:2009, Информационные технологии. Методы обеспечения защиты. Системы

управления защитой информации. Общий обзор и словарь

ISO/IEC 27001:2005, Информационные технологии. Методы обеспечения защиты. Системы

управления информационной безопасностью. Требования

ISO/IEC 27002:2005, Информационные технологии. Методы обеспечения защиты. Управление

рисками информационной безопасности

3 Термины и определения

В рамках настоящего документа используются термины и определения ISO/IEC 27000, а также

термины и определения, приведѐнные ниже.

3.1

сообщество пользователей общей информации

information sharing community

группа организаций, совместно использующих информацию по общему согласию

© ISO/IEC 2012 – Все права сохраняются 1

ПРИМЕЧАНИЕ: Организация может быть представлена одним лицом.

3.2

доверенная сторона передачи информации

trusted information communication entity

автономная организация, поддерживающая процесс информационного обмена в рамках сообщества

пользователей общей информации

4 Концепции и обоснование

4.1 Общие замечания

Ниже, в разделах с 5-го по 15-й, представлено руководство по системе обеспечения информационной

безопасности (СОИБ), относящееся к области информационного обмена как между организациями, так

и между различными секторами профессиональной деятельности.

ISO/IEC 27002:2005 определяет средства управления, которые обеспечивают как взаимный информационный обмен

между организациями, так и распространение общедоступной открытой информации. Однако в некоторых

обстоятельствах возникает потребность в совместном использовании тем или иным сообществом сотрудничающих

организаций общей информации конфиденциального характера, которая не может быть доступной ни для кого кроме

членов конкретного сообщества. Такая информация часто может делаться доступной только конкретным лицам

внутри каждой организации, входящей в сообщество, или связываться требованием еѐ анонимности. Настоящий

международный стандарт определяет также возможные дополнительные средства и методы защиты и содержит

дополнительные рекомендации по обеспечению их соответствия требованиям ISO/IEC 27001:2005 и

ISO/IEC 27002:2005.

4.2 Сообщества пользователей общей информации

Для эффективной работы сообщества пользователей общей информации должны иметь некоторые

общие интересы или какие-то определѐнные отношения, позволяющие определить целесообразные

масштабы обмена информацией конфиденциального характера; например, сообщества могут работать

с каким-то сектором рынка и состоять только из организаций, связанных с этим конкретным сектором.

Конечно, могут существовать и другие сферы общих интересов: например, общее географическое

расположение или общая совместная собственность.

4.3 Координация работы сообществ

Сообщества пользователей общей информации должны формироваться из независимых организаций

или их подразделений. Поэтому в построенных таким образом сообществах может не быть чѐтко

очерченных или унифицированных организационных структур и управленческих функций,

распространяющихся на всех членов сообщества. Что же касается обеспечения эффективной защиты

информации, то здесь необходимо формирование координирующего сообщества, а это значит, что

должны быть чѐтко определены организационные структуры и функции управления, касающиеся

обеспечения информационной безопасности сообщества.

Должны учитываться также существующие различия между сообществами пользователей общей

информации. Эти различия могут состоять в следующем:

организации-члены сообщества могут уже использовать собственную СОИБ либо не иметь еѐ, и

организации-члены могут использовать свод правил защиты информационных активов и

сохранения конфиденциальности информации или не иметь таких правил.

4.4 Узлы поддержки

Множественные сообщества пользователей общей информации должны создать или определить

подразделение централизованной реализации и поддержки соответствующих операций. Такое

2 © ISO/IEC 2012 – Все права сохраняются

подразделение способно обеспечить реализацию многих функций поддержки (например,

анонимизации источников и получателей сообщений) намного легче и эффективней, чем это возможно

при непосредственном взаимодействии всех участников сообщества.

Существует целый ряд различных организационных моделей, которые могут использоваться для

создания узлов поддержки. Две такие обобщѐнные модели приведены в Приложении D настоящего

стандарта; это доверенный узел информационного обмена [Trusted Information Communication Entity

(TICE)] и Пункт оповещения, консультативного обслуживания и представления информации [Warning,

Advice and Reporting Point (WARP)].

4.5 Межсекторный обмен информацией

Многие сообщества пользователей общей информации, должны принадлежать к тому или иному

сектору профессиональной деятельности, поскольку такая принадлежность естественным образом

указывает на наличие общего интереса. Однако вполне может существовать и совместно

используемая сообществами информация, которая может представлять интерес для других сообществ

пользователей общей информации в рамках других секторов. В таких случаях возможно

формирование сообществ пользователей общей информации, членами которого являются сообщества

пользователей общей информации, объединѐнные на основе какого-то общего интереса,

определяемого, например, конкретным характером совместно используемой информации. Далее такая

ситуация рассматривается как информационный обмен между секторами профессиональной

деятельности.

Подобный межсекторный обмен информацией существенно упрощается в тех случаях, когда внутри

каждого сообщества пользователей общей информации существуют узлы поддержки; в таких

ситуациях необходимые соглашения об информационном обмене и требуемых средствах управления

могут заключаться между узлами поддержки, а не между всеми членами всех сообществ. Некоторые

сообщества в рамках сектора будут требовать при этом анонимизации организации-источника или

организаций-получателей сообщений, что может осуществляться также с помощью узлов поддержки.

4.6 Обеспечение соответствия требованиям

Любая система обеспечения информационной безопасности (СОИБ), созданная и эксплуатируемая в

соответствии с положениями ISO/IEC 27001:2005 и содержащая средства управления, определѐнные в

ISO/IEC 27002:2005, в настоящем международном стандарте и в других первоисточниках, может быть

оценена на предмет еѐ соответствия требованиям международного стандарта ISO/IEC 27001:2005 без

внесения в него каких-либо изменений или дополнений.

Однако имеется целый ряд сфер применения, в которых положения стандарта ISO/IEC 27001:2005

подлежат отдельному толкованию в отношении сообщества пользователей общей информации (или

межсекторного информационного обмена, т.е. в рамках объединения сообществ).

Первое, что требует адекватной интерпретации, это чѐткое определение рассматриваемой организации.

Согласно требованиям ISO/IEC 27001:2005, СОИБ создаѐтся организацией и работает в среде еѐ

общей хозяйственной деятельности, подверженной существующим рискам (ISO/IEC 27001:2005,

раздел 4.1). В этом контексте релевантной организацией является сообщество, объединѐнное

совместным использованием информации. Однако члены сообщества пользователей общей

информации сами должны представлять собой организации (см. Рисунок 1).

© ISO/IEC 2012 – Все права сохраняются 3

Границы сообщества пользователей общей информации

A A

1 2 A

A

n

. . . .

Условные обозначения

A - это k-я организация-член сообщества (где k = 1 . n), включающая в себя и любой узел поддержки.

k

Рисунок 1 — Сообщество организаций

Во многих сообществах пользователей общей информации не всем лицам организаций-членов будет

разрешѐн доступ к информации конфиденциального характера. В этом случае одна часть организации-

члена сообщества будет находиться в границах действия СОИБ сообщества, а другая – за этими

границами. Часть, находящаяся вне границ сообщества, будет иметь доступ только к информации

сообщества, помеченной как сведения для более широкого круга пользователей (см. Рисунок 2).

Рисунок 2 — Интерпретация частичного членства в сообществе

Вполне возможно, что организации-члены сообщества пользователей общей информации имеют свои

собственные системы обеспечения информационной безопасности; тогда, как следствие, некоторые

процессы могут подпадать под действие обеих систем защиты информации одновременно – системы

сообщества в целом и системы членов сообщества. В этом случае существует (по крайней мере,

теоретически) возможность конфликта между несовместимыми требованиями к таким процессам, и

может оказаться оправданным их исключение из области действия СОИБ организации-члена

сообщества (см. ISO/IEC 27001:2005, 4.2.1 a).

4 © ISO/IEC 2012 – Все права сохраняются

При определении подходящего метода оценки рисков (ISO/IEC 27001:2005, 4.2.1 c) сообществу

пользователей общей информации надо чѐтко осознавать тот факт, что влияние рисков будет

сказываться по-разному на разных членах сообщества. Поэтому сообществу необходимо выбрать

такую методологию оценки рисков, которая способна обеспечить учѐт неравномерного характера их

влияния на сообщество, равно как и на выбор критериев оценивания рисков.

Измерение эффективности выбранных средств управления (ISO/IEC 27001:2005, 4.2.3 c) требует

участия в этом процессе всех членов сообщества пользователей общей информации. Необходимо,

чтобы все они регулярно предоставляли по каналам обратной связи с источниками и сообществом в

целом соответствующие данные, касающиеся эффективности функционирования средств управления

в собственной рабочей среде членов сообщества.

4.7 Модель передачи данных

Обмен конфиденциальной информацией, рассматриваемый в настоящем международном стандарте,

может происходить в любой форме – письменной, устной или электронной – при условии выполнения

установленных требований к этому процессу.

В последующих разделах данного международного стандарта процесс обмена конфиденциальной

информацией описывается в предположении наличия следующих его участников:

источника элемента информации, т.е. физического лица или организации, которые являются его

создателями; источник не обязательно должен быть членом сообщества;

инициатора, т.е. члена сообщества пользователей общей информации, который первым начинает

распространять элемент информации внутри сообщества. Инициатор (отправитель) может

распространять информацию непосредственно или переслать еѐ в узел поддержки для

последующего распространения. Инициатор не обязательно может быть одновременно и

создателем информации; он может также маскировать личность источника. Сообщества могут

предоставлять средства, позволяющие члену сообщества скрывать свою личность как инициатора.

получателя, т.е. лица, принимающего информацию, которая распространяется внутри сообщества.

Получатели не обязательно должны быть членами сообщества, если получаемая информация

идентифицируется как доступная для широкого распространения. Сообщества могут

предоставлять средства, позволяющие получателям скрывать свою личность от инициаторов

передачи информации.

5 Стратегия защиты

5.1 Политика в области защиты информации

5.1.1 Программный документ в области защиты информации

Описание средства управления в 5.1.1 ISO/IEC 27002:2005 расширяется следующим образом:

Руководство по реализации

Документ, касающийся политики в области защиты информации, должен определять, как и в каком

направлении членам сообщества пользователей общей информации надлежит совместно работать

над реализацией стратегии обеспечения информационной безопасности. Этот документ должен быть

сделан доступным для всех сотрудников, использующих общую информацию в рамках сообщества.

Выработанная стратегия может предусматривать наложение ограничений на передачу информации

другим членам сообщества.

Документ по информационной безопасности должен определять правила классификации информации

и содержать описание политики еѐ распространения в рамках сообщества.

© ISO/IEC 2012 – Все права сохраняются 5

5.1.2 Анализ политики в области защиты информации

Описание средства управления в 5.1.1, ISO/IEC 27002:2005 расширяется следующим образом:

Руководство по реализации

Исходная информация, представляемая управленческому персоналу для анализа, должна содержать сведения

о произошедших значимых изменениях в составе членов сообщества пользователей общей информации.

6 Организация защиты информации

6.1 Внутренняя организация защиты

Дополнительная информация в 6.1, ISO/IEC 27002:2005, касающаяся специфики информационного

обмена между организациями или секторами, отсутствует.

6.2 Сторонние организации

6.2.1 Выявление рисков, сопряжѐнных с привлечением сторонних организаций

Дополнительная информация в 6.2.1, ISO/IEC 27002:2005, касающаяся специфики информационного

обмена между организациями или секторами, отсутствует.

6.2.2 Обеспечение информационной безопасности при взаимодействии с клиентами

Дополнительная информация в 6.2.2, ISO/IEC 27002:2005, касающаяся специфики информационного

обмена между организациями или секторами, отсутствует.

6.2.3 Вопросы информационной безопасности в соглашениях с третьими сторонами

Описание средства управления и 6.2.3, ISO/IEC 27002:2005 расширяется следующим образом:

Руководство по реализации

Все члены сообщества должны быть уведомлены о подлинных идентификационных данных всех тех

сторонних поставщиков услуг сообществу, которые имеют возражения против допуска определѐнных

третьих сторон к работе с предоставляемой ими информацией.

Соглашения с производителями и поставщиками услуг, предоставляемых сообществу, должны

подвергаться регулярному анализу и аудиту на предмет их соответствия требованиям

информационной безопасности.

7 Управление активами

7.1 Распределение ответственности за активы

7.1.1 Опись активов

Дополнительная информация в 7.1.1, ISO/IEC 27002:2005, касающаяся специфики информационного

обмена между организациями или секторами, отсутствует.

7.1.2 Принадлежность активов

Дополнительная информация в 7.1.2, ISO/IEC 27002:2005, касающаяся специфики информационного

обмена между организациями или секторами, отсутствует.

6 © ISO/IEC 2012 – Все права сохраняются

7.1.3 Допустимое использование активов

Описание средства управления в 7.1.3, ISO/IEC 27002:2005 расширяется следующим образом:

Руководство по реализации

Сведения, предоставляемые теми или иными членами сообщества пользователей общей информации,

являются его активом и потому подлежат защите и ограничениям на распространение в соответствии с

действующими правилами, установленными сообществом пользователей общей информации или еѐ

инициатором.

7.2 Классификация информации

7.2.1 Принципы классификации

Описание средства управления в 7.2.1, ISO/IEC 27002:2005 расширяется следующим образом:

Средство управления

Информация должна классифицироваться по еѐ ценности, юридическим требованиям, степени

конфиденциальности, уровню достоверности и значимости для организации.

Руководство по реализации

Подобно классификации критериев, приведѐнной в ISO/IEC 27002:2005, информация должна

классифицироваться по степени еѐ достоверности, которая может оцениваться с учѐтом репутации еѐ

источника, технического содержания и качества представленного описания.

Аналогично, уровень конфиденциальности информации может зависеть от множества факторов,

непосредственно не связанных с обеспечением еѐ защиты: например, от возможных последствий

разглашения, от степени срочности распространения или от вероятности нарушения анонимности

источника.

В этом плане должны приниматься во внимание классификационные метки, присваиваемые другими

членами сообщества пользователей общей информации.

ПРИМЕР Одна хорошо известная программа агента электронной почты при открытии корреспонденции, которая

содержит в поле уровня конфиденциальности значение “company confidential” (RFC 4021 [2]), отображает на экране

сообщение “Просьба рассматривать данную информацию как конфиденциальную”. В этом случае не ясно, какую

степень конфиденциальности имеет в виду отправитель сообщения – “для служебного пользования” (и тогда

сообщение получено по ошибке) или “лично для получателя”.

7.2.2 Маркировка информационной продукции и правила обращения с информацией

Дополнительная информация, касающаяся специфики информационного обмена между

организациями или секторами, отсутствует.

7.3 Защита сеансов информационного обмена

В Раздел 7, ISO/IEC 27002:2005, касающийся управления активами, добавляется новый подраздел:

© ISO/IEC 2012 – Все права сохраняются 7

Цель: Обеспечить адекватную защиту процедур информационного обмена в рамках сообщества

пользователей общей информации.

Сведения, которыми обмениваются между собой члены сообщества пользователей общей информации,

должны быть постоянно защищены, даже несмотря на то, что участники обмена могут представлять собой

независимые объекты или их части и осуществлять маркировку, распространение и защиту своих

собственных информационных продуктов самыми разными способами.

В тех случаях, когда требуется сохранение анонимности, любые данные, идентифицирующие

источник информационного обмена, подлежат удалению; точно так же должна существовать

возможность получения общей совместно используемой информации без раскрытия личностных

данных получателя.

Выход совместно используемой информации за пределы сообщества подлежит строгому контролю.

7.3.1 Распространение информации

Средство управления

Распространение информации в границах организации-получателя должно ограничиваться в

соответствии с предопределѐнными метками, установленными сообществом.

Руководство по реализации

Информация, которая не снабжена конкретной меткой распространения, должна получать стандартную метку

(присваиваемую по умолчанию), определѐнную сообществом пользователей общей информации. При

возникновении каких-либо сомнений и при отсутствии обычного соглашения по стандартным меткам

распространения необходимо действовать осторожно: в таких случаях получатель должен запросить у

инициатора обмена повторную передачу информации с явным указанием маркировки распространения.

Ограничения на распространение информации могут включать в себя ограничительные правила еѐ

использования: например, контроль электронных копий и вставок, предотвращение снимков экрана или

защиту от распечатки и экспорта.

Прочая информация

Различные атрибуты компонентов совместно используемой информации могут иметь разные

характеристики конфиденциальности; в частности, право знать о существовании какого-либо

сообщения или иной совместно используемой информации может сочетаться с разной степенью

доступности различных элементов содержания.

Для реализации установленных ограничений на использование информации часто применяется

функциональный модуль управления правами на информацию; в таких случаях требуется ясная

политика или модель обеспечения пользовательских прав, чтобы пользователи понимали, что их

система позволяет им делать, и в каких ситуациях она будет их блокировать.

7.3.2 Отказ от ответственности за последствия использования информации

Средство управления

Каждый информационный обмен должен начинаться с разъяснения, в котором перечисляются особые

требования, подлежащие выполнению получателями в дополнение к обычным условиям, диктуемым

маркировками информационных продуктов.

Руководство по реализации

Если имеющееся разъяснение не совсем понятно получателю информации, он должен запросить у

инициатора обмена необходимые уточнения.

8 © ISO/IEC 2012 – Все права сохраняются

7.3.3 Достоверность информации

Средство управления

В каждом информационном обмене должна указываться степень уверенности инициатора в

правильности и точности переданной информации.

Руководство по реализации

В обстановке срочности, ожидаемых неблагоприятных последствий и технических ограничений

передачи не всегда имеется возможность установления достоверности всей информации до начала еѐ

передачи. В тех случаях, когда действуют какие-либо ограничения, они подлежат указанию в рамках

самого сообщения.

Указание предполагаемой надѐжности информации особенно важно, когда она поступает от

анонимного или неизвестного первоисточника. Важно также указать, где инициатор обмена имел

возможность проверить передаваемую информацию и в результате может ручаться за еѐ подлинность.

7.3.4 Понижение уровня конфиденциальности информации

Средство управления

Инициатор информационного обмена должен указывать, будет ли уровень конфиденциальности переданной

информации снижен после наступления какого-либо внешнего события или с течением времени.

Руководство по реализации

Даже если уровень конфиденциальности предоставленной информации со временем понижается, она

всѐ равно может нуждаться в защите. Поэт

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.

Loading comments...