ISO/IEC TR 14516:2002

(Main)Information technology — Security techniques — Guidelines for the use and management of Trusted Third Party services

Information technology — Security techniques — Guidelines for the use and management of Trusted Third Party services

Associated with the provision and operation of a Trusted Third Party (TTP) are a number of security-related issues for which general guidance is necessary to assist business entities, developers and providers of systems and services, etc. This includes guidance on issues regarding the roles, positions and relationships of TTPs and the entities using TTP services, the generic security requirements, who should provide what type of security, what the possible security solutions are, and the operational use and management of TTP service security. This Recommendation | Technical Report provides guidance for the use and management of TTPs, a clear definition of the basic duties and services provided, their description and their purpose, and the roles and liabilities of TTPs and entities using their services. It is intended primarily for system managers, developers, TTP operators and enterprise users to select those TTP services needed for particular requirements, their subsequent management, use and operational deployment, and the establishment of a Security Policy within a TTP. It is not intended to be used as a basis for a formal assessment of a TTP or a comparison of TTPs. This Recommendation | Technical Report identifies different major categories of TTP services including: time stamping, non-repudiation, key management, certificate management, and electronic notary public. Each of these major categories consists of several services which logically belong together.

Technologies de l'information — Techniques de sécurité — Lignes directrices pour l'utilisation et la gestion des services de tiers de confiance

La fourniture et l'utilisation d'un service "tiers de confiance" (TTP) s'accompagnent d'un certain nombre de questions liées à la sécurité qui nécessitent une orientation générale ayant pour but d'apporter une assistance aux entités commerciales, concepteurs, fournisseurs de systèmes et services, etc. Il s'agit notamment de questions touchant au rôle et à la fonction du TTP, aux relations entre le TTP et les entités qui font appel à ses services, aux prescriptions de sécurité génériques, au type de sécurité que chacun est tenu d'assurer, aux solutions possibles en matière de sécurité et à la gestion de la sécurité du service TTP. La présente Recommandation | Rapport technique propose des lignes directrices sur l'utilisation et la gestion de ces services, une définition claire des responsabilités et des services de base, la description et l'objet de ceux-ci, ainsi que les rôles et les responsabilités des TTP et des entités qui les utilisent. Il est destiné en premier lieu aux gestionnaires de systèmes, aux concepteurs, aux opérateurs de TTP et aux utilisateurs afin de les aider dans le choix des services TTP nécessaires en fonction des besoins, dans la gestion, l'utilisation et le déploiement opérationnel qui en résultent et dans l'établissement d'une politique de sécurité au sein du TTP. Il n'est pas destiné à être utilisé comme base d'évaluation formelle d'un TTP ou de comparaison formelle de TTP. La présente Recommandation | Rapport technique distingue les principales catégories de services TTP, notamment l'horodatage, la non-répudiation, la gestion des clés, la gestion des certificats et le notaire électronique. Chacune de ces catégories est constituée de plusieurs services qui relèvent logiquement les uns des autres.

General Information

- Status

- Published

- Publication Date

- 26-Jun-2002

- Drafting Committee

- ISO/IEC JTC 1/SC 27/WG 4 - Security controls and services

- Current Stage

- 9093 - International Standard confirmed

- Start Date

- 29-Oct-2018

- Completion Date

- 12-Feb-2026

Overview

ISO/IEC TR 14516:2002 - "Information technology - Security techniques - Guidelines for the use and management of Trusted Third Party services" - is a Technical Report that provides practical guidance on the provision, operation and management of Trusted Third Party (TTP) services. Published jointly by ISO/IEC and identical to ITU‑T Recommendation X.842, the report clarifies TTP roles, duties, service categories and the security, legal and operational issues that businesses, developers and TTP operators should consider. It is intended for system managers, developers, TTP operators and enterprise users seeking to select and manage TTP services; it is not intended as a formal assessment or comparison framework for TTPs.

Key topics and technical requirements

The report covers both conceptual and operational aspects, including:

- Roles, positions and relationships between TTPs and entities using services.

- Generic security requirements and guidance on who should provide specific protections.

- Management and operational aspects: legal issues, contractual obligations, responsibilities, and ethics.

- Security policy elements: standards, directives, procedures, risk management, safeguards (physical, organizational and IT-specific), awareness and training.

- Assurance and trust: trustworthiness, accreditation of certification bodies, audits, incident handling, contingency planning and quality of service.

- Interworking: TTP–user, user–user, TTP–TTP and interfaces with law enforcement.

- Major categories of TTP services:

- Time stamping

- Non‑repudiation

- Key management (generation, registration, certification, distribution, storage, archiving, revocation, destruction)

- Certificate management (public key certificates, attribute/privilege services, revocation)

- Electronic notary public (evidence generation, storage, arbitration)

- Digital archiving, directories, identification & authentication, recovery, personalisation, access control, alert management

- Annexes: security requirements for TTP management and aspects of Certification Authority (CA) management (registration, CPS examples).

Applications and who uses it

ISO/IEC TR 14516:2002 is practical for organizations that need to design, procure or operate TTP-enabled services, including:

- Enterprise security architects selecting key management, certificate or timestamping services

- TTP operators and Certification Authorities developing operational security policies and procedures

- System and network managers implementing non‑repudiation, authentication or electronic notary workflows

- Developers integrating TTP services into applications and digital transaction systems

- Legal and compliance teams assessing contractual and legal considerations for outsourced trust services

Related standards

- Identical text: ITU‑T Recommendation X.842

- Relevant to the work of ISO/IEC JTC 1/SC 27 (IT security techniques) and interoperates conceptually with standards addressing PKI, CA practices and information security management.

Keywords: ISO/IEC TR 14516:2002, Trusted Third Party, TTP services, time stamping, non‑repudiation, key management, certificate management, electronic notary, security policy, IT security.

ISO/IEC TR 14516:2002 - Information technology -- Security techniques -- Guidelines for the use and management of Trusted Third Party services

ISO/IEC TR 14516:2002 - Technologies de l'information -- Techniques de sécurité -- Lignes directrices pour l'utilisation et la gestion des services de tiers de confiance

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

Bureau Veritas

Bureau Veritas is a world leader in laboratory testing, inspection and certification services.

DNV

DNV is an independent assurance and risk management provider.

Sponsored listings

Frequently Asked Questions

ISO/IEC TR 14516:2002 is a technical report published by the International Organization for Standardization (ISO). Its full title is "Information technology — Security techniques — Guidelines for the use and management of Trusted Third Party services". This standard covers: Associated with the provision and operation of a Trusted Third Party (TTP) are a number of security-related issues for which general guidance is necessary to assist business entities, developers and providers of systems and services, etc. This includes guidance on issues regarding the roles, positions and relationships of TTPs and the entities using TTP services, the generic security requirements, who should provide what type of security, what the possible security solutions are, and the operational use and management of TTP service security. This Recommendation | Technical Report provides guidance for the use and management of TTPs, a clear definition of the basic duties and services provided, their description and their purpose, and the roles and liabilities of TTPs and entities using their services. It is intended primarily for system managers, developers, TTP operators and enterprise users to select those TTP services needed for particular requirements, their subsequent management, use and operational deployment, and the establishment of a Security Policy within a TTP. It is not intended to be used as a basis for a formal assessment of a TTP or a comparison of TTPs. This Recommendation | Technical Report identifies different major categories of TTP services including: time stamping, non-repudiation, key management, certificate management, and electronic notary public. Each of these major categories consists of several services which logically belong together.

Associated with the provision and operation of a Trusted Third Party (TTP) are a number of security-related issues for which general guidance is necessary to assist business entities, developers and providers of systems and services, etc. This includes guidance on issues regarding the roles, positions and relationships of TTPs and the entities using TTP services, the generic security requirements, who should provide what type of security, what the possible security solutions are, and the operational use and management of TTP service security. This Recommendation | Technical Report provides guidance for the use and management of TTPs, a clear definition of the basic duties and services provided, their description and their purpose, and the roles and liabilities of TTPs and entities using their services. It is intended primarily for system managers, developers, TTP operators and enterprise users to select those TTP services needed for particular requirements, their subsequent management, use and operational deployment, and the establishment of a Security Policy within a TTP. It is not intended to be used as a basis for a formal assessment of a TTP or a comparison of TTPs. This Recommendation | Technical Report identifies different major categories of TTP services including: time stamping, non-repudiation, key management, certificate management, and electronic notary public. Each of these major categories consists of several services which logically belong together.

ISO/IEC TR 14516:2002 is classified under the following ICS (International Classification for Standards) categories: 35.030 - IT Security; 35.040 - Information coding. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC TR 14516:2002 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

TECHNICAL ISO/IEC

REPORT TR

First edition

2002-06-15

Information technology — Security

techniques — Guidelines for the use and

management of Trusted Third Party

services

Technologies de l'information — Techniques de sécurité — Lignes

directrices pour l'emploi et la gestion des services TTP

Reference number

©

ISO/IEC 2002

PDF disclaimer

This PDF file may contain embedded typefaces. In accordance with Adobe's licensing policy, this file may be printed or viewed but shall not

be edited unless the typefaces which are embedded are licensed to and installed on the computer performing the editing. In downloading this

file, parties accept therein the responsibility of not infringing Adobe's licensing policy. The ISO Central Secretariat accepts no liability in this

area.

Adobe is a trademark of Adobe Systems Incorporated.

Details of the software products used to create this PDF file can be found in the General Info relative to the file; the PDF-creation parameters

were optimized for printing. Every care has been taken to ensure that the file is suitable for use by ISO member bodies. In the unlikely event

that a problem relating to it is found, please inform the Central Secretariat at the address given below.

© ISO/IEC 2002

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means, electronic

or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or ISO's member body

in the country of the requester.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax + 41 22 749 09 47

E-mail copyright@iso.ch

Web www.iso.ch

Printed in Switzerland

ii © ISO/IEC 2002 – All rights reserved

CONTENTS

Page

1 Scope . 1

2 References. 1

2.1 Identical Recommendations | International Standards. 1

2.2 Paired Recommendations | International Standards equivalent in technical content. 1

2.3 Additional References. 1

3 Definitions. 2

4 General Aspects. 3

4.1 Basis of Security Assurance and Trust. 3

4.2 Interaction between a TTP and Entities Using its Services . 4

4.2.1 In-line TTP Services . 4

4.2.2 On-line TTP Services. 4

4.2.3 Off-line TTP Services. 5

4.3 Interworking of TTP Services . 5

5 Management and Operational Aspects of a TTP . 5

5.1 Legal Issues. 6

5.2 Contractual Obligations. 6

5.3 Responsibilities. 7

5.4 Security Policy. 7

5.4.1 Security Policy Elements . 8

5.4.2 Standards. 8

5.4.3 Directives and Procedures. 8

5.4.4 Risk Management. 8

5.4.5 Selection of Safeguards. 9

5.4.5.1 Physical and Environmental Measures . 9

5.4.5.2 Organisational and Personnel Measures . 9

5.4.5.3 IT Specific Measures. 9

5.4.6 Implementation Aspects of IT Security. 10

5.4.6.1 Awareness and Training . 10

5.4.6.2 Trustworthiness and Assurance. 10

5.4.6.3 Accreditation of TTP Certification Bodies. 11

5.4.7 Operational Aspects of IT Security. 11

5.4.7.1 Audit/Assessment. 11

5.4.7.2 Incident Handling. 12

5.4.7.3 Contingency Planning. 12

5.5 Quality of Service . 12

5.6 Ethics . 12

5.7 Fees. 12

6 Interworking. 12

6.1 TTP-Users . 13

6.2 User-User . 13

6.3 TTP-TTP. 13

6.4 TTP-Law Enforcement Agency. 14

7 Major Categories of TTP Services. 14

7.1 Time Stamping Service. 14

7.1.1 Time Stamping Authority. 14

7.2 Non-repudiation Services. 15

7.3 Key Management Services . 16

7.3.1 Key Generation Service . 16

7.3.2 Key Registration Service. 16

7.3.3 Key Certification Service. 16

7.3.4 Key Distribution Service. 17

7.3.5 Key Installation Service. 17

7.3.6 Key Storage Service. 17

7.3.7 Key Derivation Service. 17

7.3.8 Key Archiving Service. 17

© ISO/IEC 2002 – All rights reserved iii

Page

7.3.9 Key Revocation Service. 17

7.3.10 Key Destruction Service . 17

7.4 Certificate Management Services . 18

7.4.1 Public Key Certificate Service . 18

7.4.2 Privilege Attribute Service. 18

7.4.3 On-line Authentication Service Based on Certificates. 19

7.4.4 Revocation of Certificates Service. 19

7.5 Electronic Notary Public Services . 19

7.5.1 Evidence Generation Service . 20

7.5.2 Evidence Storage Service. 20

7.5.3 Arbitration Service. 20

7.5.4 Notary Authority . 20

7.6 Electronic Digital Archiving Service . 21

7.7 Other Services . 22

7.7.1 Directory Service. 22

7.7.2 Identification and Authentication Service. 23

7.7.2.1 On-line Authentication Service . 23

7.7.2.2 Off-line Authentication Service . 25

7.7.2.3 In-line Authentication Service. 25

7.7.3 In-line Translation Service. 25

7.7.4 Recovery Services . 25

7.7.4.1 Key Recovery Services. 25

7.7.4.2 Data Recovery Services . 26

7.7.5 Personalisation Service . 26

7.7.6 Access Control Service. 26

7.7.7 Incident Reporting and Alert Management Service. 26

Annex A – Security Requirements for Management of TTPs. 28

Annex B – Aspects of CA management . 29

B.1 Example of Registration Process Procedures. 29

B.2 An example of requirements for Certification Authorities . 29

B.3 Certification Policy and Certification Practice Statement (CPS) . 31

Annex C – Bibliography. 32

Table of Figures

Figure 1 – In-line TTP Service Between Entities. 4

Figure 2 – On-line TTP Service Between Entities . 5

Figure 3 – Off-line TTP Service Between Entities. 5

Figure 4 – Interworking of TTPs in Different Domains . 13

Figure 5 – Example of Non-repudiation Architecture . 16

Figure 6 – Link Between an Attribute Certificate and a Public Key Certificate . 19

Figure 7 – Directory Service Architecture. 23

Figure 8 – Example for On-line Authentication Services . 24

Figure 9 – Example for In-line TTP Authentication Service . 25

Figure 10 – Example of Alert Management Service. 27

iv © ISO/IEC 2002 – All rights reserved

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical Commission)

form the specialized system for worldwide standardization. National bodies that are members of ISO or IEC

participate in the development of International Standards through technical committees established by the

respective organization to deal with particular fields of technical activity. ISO and IEC technical committees

collaborate in fields of mutual interest. Other international organizations, governmental and non-governmental, in

liaison with ISO and IEC, also take part in the work. In the field of information technology, ISO and IEC have

established a joint technical committee, ISO/IEC JTC 1.

International Standards are drafted in accordance with the rules given in the ISO/IEC Directives, Part 3.

The main task of the joint technical committee is to prepare International Standards. Draft International Standards

adopted by the joint technical committee are circulated to national bodies for voting. Publication as an International

Standard requires approval by at least 75 % of the national bodies casting a vote.

In exceptional circumstances, the joint technical committee may propose the publication of a Technical Report of

one of the following types:

— type 1, when the required support cannot be obtained for the publication of an International Standard, despite

repeated efforts;

— type 2, when the subject is still under technical development or where for any other reason there is the future

but not immediate possibility of an agreement on an International Standard;

— type 3, when the joint technical committee has collected data of a different kind from that which is normally

published as an International Standard (“state of the art”, for example).

Technical Reports of types 1 and 2 are subject to review within three years of publication, to decide whether they

can be transformed into International Standards. Technical Reports of type 3 do not necessarily have to be

reviewed until the data they provide are considered to be no longer valid or useful.

Attention is drawn to the possibility that some of the elements of this Technical Report may be the subject of patent

rights. ISO and IEC shall not be held responsible for identifying any or all such patent rights.

ISO/IEC TR 14516, which is a Technical Report of type 3, was prepared by Joint Technical Committee

ISO/IEC JTC 1, Information technology, Subcommittee SC 27, IT Security techniques, in collaboration with ITU-T.

The identical text is published as ITU-T Rec. X.842.

© ISO/IEC 2002 – All rights reserved v

Introduction

Achievement of adequate levels of business confidence in the operation of IT systems is underpinned by the provision of

practical and appropriate legal and technical controls. Business must have confidence that IT systems will offer positive

advantages and that such systems can be relied upon to sustain business obligations and create business opportunities.

An exchange of information between two entities implies an element of trust, e.g. with the recipient assuming that the

identity of the sender is in fact the sender, and in turn, the sender assuming that the identity of the recipient is in fact the

recipient for whom the information is intended. This "implied element of trust" may not be enough and may require the

use of a Trusted Third Party (TTP) to facilitate the trusted exchange of information.

The role of TTPs includes providing assurance that business and other trustworthy (e.g. governmental activities)

messages and transactions are being transferred to the intended recipient, at the correct location, that messages are

received in a timely and accurate manner, and that for any business dispute that may arise, there exist appropriate

methods for the creation and delivery of the required evidence for proof of what happened. Services provided by TTPs

may include those necessary for key management, certificate management, identification and authentication support,

privilege attribute service, non-repudiation, time stamping services, electronic public notary services, and directory

services. TTPs may provide some or all of these services.

A TTP has to be designed, implemented and operated to provide assurance in the security services it provides, and to

satisfy applicable legal and regulatory requirements. The types and levels of protection adopted or required will vary

according to the type of service provided and the context within which the business application is operating.

The objectives of this Recommendation | Technical Report are to provide:

a) Guidelines to TTP managers, developers and operations' personnel and to assist them in the use and

management of TTPs; and

b) Guidance to entities regarding the services performed by TTPs, and the respective roles and

responsibilities of TTPs and entities using their services.

Additional aspects covered by this Recommendation | Technical Report are to provide:

a) An overview of the description of services provided;

b) An understanding of the role of TTPs and their functional features;

c) To provide a basis for the mutual recognition of services provided by different TTPs; and

d) Guidance of interworking between entities and TTPs.

vi © ISO/IEC 2002 – All rights reserved

TECHNICAL REPORT ISO/IEC TR 14516

ITU-T RECOMMENDATION X.842

INFORMATION TECHNOLOGY – SECURITY TECHNIQUES – GUIDELINES FOR

THE USE AND MANAGEMENT OF TRUSTED THIRD PARTY SERVICES

1 Scope

Associated with the provision and operation of a Trusted Third Party (TTP) are a number of security-related issues for

which general guidance is necessary to assist business entities, developers and providers of systems and services, etc.

This includes guidance on issues regarding the roles, positions and relationships of TTPs and the entities using TTP

services, the generic security requirements, who should provide what type of security, what the possible security

solutions are, and the operational use and management of TTP service security.

This Recommendation | Technical Report provides guidance for the use and management of TTPs, a clear definition of

the basic duties and services provided, their description and their purpose, and the roles and liabilities of TTPs and

entities using their services. It is intended primarily for system managers, developers, TTP operators and enterprise users

to select those TTP services needed for particular requirements, their subsequent management, use and operational

deployment, and the establishment of a Security Policy within a TTP. It is not intended to be used as a basis for a formal

assessment of a TTP or a comparison of TTPs.

This Recommendation | Technical Report identifies different major categories of TTP services including: time stamping,

non-repudiation, key management, certificate management, and electronic notary public. Each of these major categories

consists of several services which logically belong together.

2 References

2.1 Identical Recommendations | International Standards

– IT U-T Recommendation X.509 (2001) | ISO/IEC 9594-8:2001, Information technology – Open Systems

Interconnection – The Directory: Public-key and attribute certificate frameworks.

– ITU-T Recommendation X.810 (1995) | ISO/IEC 10181-1:1996, Information technology – Open Systems

Interconnection – Security frameworks for open systems: Overview.

– ITU-T Recommendation X.813 (1996) | ISO/IEC 10181-4:1997, Information technology – Open Systems

Interconnection – Security frameworks for open systems: Non-repudiation framework.

2.2 Paired Recommendations | International Standards equivalent in technical content

– CCITT Recommendation X.800 (1991), Security architecture for Open Systems Interconnection for

CCITT applications.

ISO 7498-2:1989, Information processing systems – Open Systems Interconnection – Basic Reference

Model – Part 2: Security Architecture.

2.3 Additional References

– ISO/IEC 9798-1:1997, Information technology – Security techniques – Entity authentication – Part 1:

General.

– ISO/IEC 11770-1:1996, Information technology – Security techniques – Key management – Part 1:

Framework.

– ISO/IEC 11770-2:1996, Information technology – Security techniques – Key management – Part 2:

Mechanisms using symmetric techniques.

– ISO/IEC 11770-3:1999, Information technology – Security techniques – Key management – Part 3:

Mechanisms using asymmetric techniques.

– ISO/IEC TR 13335-1:1996, Information technology – Guidelines for the management of IT Security –

Part 1: Concepts and models for IT Security.

ITU-T Rec. X.842 (10/2000) (E) 1

– ISO/IEC TR 13335-2:1997, Information technology – Guidelines for the management of IT Security –

Part 2: Managing and planning IT Security.

– ISO/IEC TR 13335-3:1998, Information technology – Guidelines for the management of IT Security –

Part 3: Techniques for the management of IT Security.

– ISO/IEC TR 13335-4:2000, Information technology – Guidelines for the management of IT Security –

Part 4: Selection of safeguards.

– ISO/IEC 13888-1:1997, Information technology – Security techniques – Non-repudiation – Part 1:

General.

– ISO/IEC 13888-2:1998, Information technology – Security techniques – Non-repudiation – Part 2:

Mechanisms using symmetric techniques.

– ISO/IEC 13888-3:1997, Information technology – Security techniques – Non-repudiation – Part 3:

Mechanisms using asymmetric techniques.

– ISO/IEC WD 15443, Information technology – Security techniques – A framework for IT security

assurance.

3 Definitions

NOTE – Throughout this Recommendation | Technical Report the term entity may refer to a human being, an organisation, a

hardware component or a piece of software.

For the purpose of this Recommendation | Technical Report the definitions given in CCITT Rec. X.800 and ISO 7498-2

apply: access control, accountability, audit, audit trail log, availability, confidentiality, data integrity, decipherment,

digital signature, encipherment, entity authentication, integrity, key, key management, notarisation, non-repudiation,

security audit, security audit trail and signature.

For the purpose of this Recommendation | Technical Report the definitions given in ISO 8402 apply: audit/ assessment.

For the purpose of this Recommendation | Technical Report the definitions given in ITU-T Rec. X.509

ISO/IEC 9594-8 apply: attribute certificate, certificate and certification authority (CA).

For the purpose of this Recommendation | Technical Report the definition given in ISO/IEC 9798-1 applies: token.

For the purpose of this Recommendation | Technical Report the definition given in ISO/IEC 9798-5 applies:

accreditation authority.

For the purpose of this Recommendation | Technical Report the definitions given in ITU-T Rec. X.810 |

ISO/IEC 10181-1 apply: private key, public key, seal, secret key and trusted third party.

For the purpose of this Recommendation | Technical Report the definitions given in ITU-T Rec. X.811 |

ISO/IEC 10181-2 apply: authentication certificate and authentication information (AI).

For the purpose of this Recommendation | Technical Report the definitions given in ITU-T Rec. X.813 |

ISO/IEC 10181-4 apply: evidence generator and notary.

For the purpose of this Recommendation | Technical Report the definitions given in ISO/IEC 11770-1 apply: asymmetric

cryptographic technique, symmetric cryptographic technique and time stamp.

For the purpose of this Recommendation | Technical Report the definitions given in ISO/IEC TR 13335-1 apply: asset,

authenticity, impact, IT security, IT security policy, reliability, residual risk, risk, risk analysis, risk management,

safeguard, system integrity, threat and vulnerability.

For the purpose of this Recommendation Technical Report the definitions given in ISO/IEC 13888-1 apply: non-

repudiation of approval, non-repudiation of creation, non-repudiation of delivery, non-repudiation of knowledge, non-

repudiation of origin, non-repudiation of receipt, non-repudiation of sending, non-repudiation of submission, and non-

repudiation of transport.

For the purpose of this Recommendation | Technical Report the following additional definitions apply:

3.1 attribute Authority (AA): An entity trusted by one or more entities to create and sign attribute certificates.

Note that a CA may also be an AA.

3.2 registration Authority (RA): An entity who is responsible for identification and authentication of subjects of

certificates, but is not a CA or an AA, and hence does not sign or issue certificates. An RA may assist in the certificate

application process, revocation process, or both.

2 ITU-T Rec. X.842 (10/2000) (E)

4 General Aspects

A Trusted Third Party (TTP) is an organisation or its agent that provides one or more security services, and is trusted by

other entities with respect to activities related to these security services.

A TTP is used to offer value-added services to entities wishing to enhance the trust and business confidence in the

services that they receive and to facilitate secure communications between business trading partners. TTPs need to offer

value with regard to confidentiality, integrity and availability of the services and information involved in the

communications between business applications. TTPs should be able to interoperate with each other and with the

entities.

Entities should be able to choose which TTP they will use to provide the required services. Also, TTPs should be able to

choose the entities to which they will provide services.

To be effective, TTPs generally should:

a) operate within a legal framework which is consistent among the participating entities;

b) offer a range of services, with minimum services clearly defined;

c) have defined policies, in particular a public security policy;

d) be managed and operated in a secure and reliable manner, based on an information security management

system and trustworthy IT systems;

e) conform to national and international standards, where applicable;

f) follow an accepted best code of practice;

g) publish practice statements;

h) record and archive all evidence relevant to their services;

i) allow for independent arbitration, without compromising security;

j) be independent and impartial in their operation, (e.g. accreditation rules); and

k) assume responsibility of liability within defined limits for availability and quality of service.

4.1 Basis of Security Assurance and Trust

The use of a TTP and its services depends on the fundamental observation that the services provided by the TTP will be

trusted by other TTPs and entities. This trust results from the confidence that the TTP is managed correctly and its

services are operated securely. Therefore it should give assurance that the TTP itself and the services it provides are

according to the defined policies. Especially, the security policy should cover all security aspects related to the

management of the TTP and the operation of the services.

The confidence can be established through evidence of the management and operational TTP aspects. Evidence should

be given that the management aspects are proper and sufficient to completely achieve the objectives, that the

management system is effective, suitable to minimise risks and to counter threats, and the safeguards are documented

and understood by personnel, not outdated or superseded and are implemented properly.

To gain confidence in the management and operational aspects a TTP especially should provide evidence that:

a) there is an appropriate Security Policy in place;

b) security problems have been addressed by a combination of correctly implemented security procedures

and mechanisms;

c) the operations are being carried out correctly and in keeping with a clearly defined set of roles and

responsibilities;

d) the interfaces and procedures for communicating with entities are appropriate for the functions to be

performed and are correctly used;

e) rules and regulations are followed by management and staff, and are consistent with a stated or targeted

level of trustworthiness;

f) the quality of the processes, operations and working practices have been suitably accredited;

g) the TTP meets its contractual obligations according to a formal contract with its users;

h) there is a clear understanding and acceptance of the liability aspects;

ITU-T Rec. X.842 (10/2000) (E) 3

i) compliance with laws and regulations is maintained and audited;

j) known threats and safeguards to mitigate those threats are clearly identified;

k) a Threat and Risk Assessment is done initially and reviewed/updated on a regular basis to ensure that

confidentiality, integrity, availability and reliability requirements are met;

l) proper organisational and personnel measures are met;

m) the trustworthiness of the TTP can be relied upon and that it can be checked and verified, and

n) that the TTP is monitored by some type of administrative authority to oversee that its operation is within

its accreditation rules.

Details are discussed in clause 5, Management and Operational Aspects of a TTP.

Different types of business and different applications will require different levels of trust and may require different levels

of strength for the applied protection mechanisms and procedures. For example, the level of trust required for the

authentication of administrative transactions may be different from that required for financial transactions, which may be

different from that required in some military applications. Different levels of trust result from different security policies

and standards and how well they are correctly implemented.

4.2 Interaction between a TTP and Entities Using its Services

From a communication point of view the location of the TTP and entities can be arranged in different configurations: in-

line, on-line and off-line. An example of each configuration is given in 4.2.1 through 4.2.3.

Some TTP services may be based on different configurations, therefore the configuration that is adopted will influence

the services the TTP will be capable of fulfilling, e.g. timeliness of the exchange, denial of service, recording of proof,

and their characteristics, such as delay of revocation of a certificate.

4.2.1 In-line TTP Services

An in-line TTP is needed when two or more entities belong to different security domains and do not use the same

security mechanisms. In this case the entities are unable to operate direct, secure exchanges. However, a TTP positioned

directly in the communication path between the entities can facilitate secure exchanges between these entities as

illustrated in Figure 1.

Entity A In-line TTP Entity B

T0733300-00

Figure 1 – In-line TTP Service Between Entities

In-line TTP services may include authentication, translation and privilege attribute services, and the TTP may play a role

in providing non-repudiation, access control, key recovery, confidentiality and integrity services of transmitted data.

4.2.2 On-line TTP Services

When one or both entities request an on-line TTP to provide or register security-related information, the TTP is involved

in all first time secure exchanges between the entities. However, the TTP is not required for follow-up exchanges and is

not positioned in the communication path between the entities as illustrated in Figure 2.

4 ITU-T Rec. X.842 (10/2000) (E)

On-line TTP

Entity A Entity B

T0733310-00

Figure 2 – On-line TTP Service Between Entities

On-line TTP services may include authentication, certification and privilege attribute services, and the TTP may play a

role in providing non-repudiation, access control, key management, delivery of messages, time stamping, confidentiality

and integrity services.

4.2.3 Off-line TTP Services

A third type of configuration for the provision of TTP services is Off-line. The TTP does not interact directly with the

entities during the process of secure exchanges between the entities. Instead data generated previously by the TTP is used

by the entities as illustrated in Figure 3 with the dotted lines.

Off-line TTP

Entity A Entity B

T0733320-00

Figure 3 – Off-line TTP Service Between Entities

Off-line TTP services may include authentication, certification, privilege attribute, non-repudiation, key distribution and

key recovery services.

4.3 Interworking of TTP Services

A TTP can offer several services, which are described in clause 7. All services may be provided by a single TTP or they

may be provided by more than one TTP. The services can also be provided from one or more locations. In the latter case

the tasks and duties should be defined and stated in a formal contract, and the technical and organisational impacts

should be taken into account. Depending on the TTP architecture (responsibility and location) there may be additional

requirements, especially security related ones, that should be considered by the TTP management.

NOTE – Each service may have specific security requirements that should be fulfilled. Where possible, it is generally

recommended to split the management and operational aspects of a TTP into general and specific aspects related to each service. A

modular structured management system is much more easily handled if changes occur, especially the identification of security

critical impacts when changes are made.

5 Management and Operational Aspects of a TTP

For the management and operation of a TTP there should exist an umbrella strategy which takes into account the issues

in the following subclauses. The commitment of a TTP to provide security related services should take the form of a

formal documented policy. It is recommended that a TTP should use guidelines for the protection of its services. General

guidelines for the management of IT security (GMITS) can be found in ISO/IEC TR 13335-1, 13335-2, 13335-3 and

13335-4 in Annexes A-H of 13335-4.

ITU-T Rec. X.842 (10/2000) (E) 5

Depending on the services provided by a TTP there are a lot of decisions that have to be made. There is a need not only

to define policies for the services, but also to define more specific policies, such as signature creation and validation

policies. Both will lead to technical implications and consequences that should be considered in advance. Additionally

there are dependencies between technical and non-technical equipment, e.g. the provision of directory services via the

Online Certificate Status Protocol or the Certificate Revocation List. All those factors will lead to technical

implementations and consequences that should be reflected in advance. An example of a security policy which deals with

public key certificates can be found in RFC 2527, "Internet X.509 Public Key Infrastructure Certificate Policy and

Certification Practices Framework".

5.1 Legal Issues

In addition to the basic accuracy of the particular services provided, e.g. accurate time for a time stamping authority, a

TTP will inherit broad-ranging responsibilities from the expectations of its users. These responsibilities will include

flawless provisions for confidentiality, integrity, availability, access control, accountability, authenticity, reliability,

privacy, ethical (such as legitimate use), legal (i.e. laws and regulations), techniques and mechanisms, and financial

aspects. Accidental or deliberate breaches of these responsibilities by a TTP may lead to substantial loses by its users,

who will attempt to recover these losses from the TTP. In order to manage the expectations of its users and limit its

liability, a clearly defined, legally binding contract between the TTP and its users should be established. As a minimum

this contract should address the legal issues for the following topics:

a) liability;

b) privacy, especially with the respect to data protection law;

c) copyright and intellectual property;

d) use of cryptography;

e) lawful interception and lawful access;

f) legality of a binding service such as digital signatures;

g) anonymity of entities;

h) right to investigate, e.g. credentials;

i) legislative and regulatory requirements applicable to the jurisdiction and industry;

j) the types of service to be provided;

k) access arrangements including permitted methods of access, procedures by which users can be authorised

(and authorised users changed);

l) procedures for problem resolution (including authorised points of contact);

m) responsibilities concerning hardware and software requirements, management and change control; and

n) arrangements for reporting, notification, and investigation of security incidents.

The TTP's commitments and liability should be consistent with its financial capacity and warrants or pledges it received

from other entities. Entities should have a commitment that the information they provide to a TTP is protected from

disclosure, unless otherwise specified within their contract. Legal demands for protecting personal information have to

be met by a TTP, especially those relating to the appropriate technical and organisational protection of databases

containing personal data.

Electronic commerce is international by nature and TTPs should comply with all legal obligations with respect to

national and international laws, regulations and treaties. Compliance with some of these obligations may have a

significant impact on the design or the implementation of a TTP.

The concepts of liability, and the basic legal framework may differ from nation to nation. Therefore, general guidance

will need to be adapted to meet the needs of individual legal systems. In cases where national legislation regarding TTPs

is not consistent across national boundaries, TTPs who wish to allow their users to communicate across these boundaries,

should have a special contractual agreement in place to address cross-jurisdictional differences.

When TTPs are interworking across national boundaries they have to be aware of the legal consequences in such an

environment with regard to the potential differences or incompatibilities between their security policies and practice

statements.

5.2 Contractual Obligations

Formal contracts between a TTP and entities using its services should clearly state the responsibilities of the TTP, the

quality of the service to be provided, as well as the responsibilities of the entities using TTP services.

6 ITU-T Rec. X.842 (10/2000) (E)

The contract should explain the managerial and organisational policy of the TTP, as well as the operational procedures.

The TTP should also issue a Practice Statement that describes what entities may expect from the TTP services in order to

clearly define publicly the operational aspects and requirements, quality of service, ethical issues, and subscriber's fees.

The contract should specify provisions clearly describing how the TTP complies with relevant legislation and

regulations. The contract should specify the jurisdiction of operation and the jurisdiction under which disputes will be

resolved.

Accidental or deliberate errors by a TTP may lead to substantial damage to business. In order to have sufficient

confidence to use TTP services, the contract should define the limits of the TTP's liability with its users. Where

applicable, the liability should be covered by an appropriate insurance contract in case of a dispute. The required

coverage should be defined in the contract between the TTP and its users.

The contract should include a list of all matters concerning liabilities between the TTP and its users so that the users can

access adequate professional advice in order to obtain appropriate legal assistance on any matter arising from the

provision and use of the TTP's services.

The contract should describe the intended uses of the service and its service parameters, and should enable the service to

be withdrawn if either contracting party is using it improperly or illegally.

The contract could have provisions that clearly state that an independent and impartial party (arbitrator) may be

requested to assist in dispute resolution between the TTP and its users.

The contract should specify how the privacy of personal and other sensitive information will be protected, and the

circumstances under which disclosure may occur.

5.3 Responsibilities

A TTP should define the extent to which responsibility is taken for the secure operation of its service. In addition, the

TTP should delineate the extent of the liabilities that may be accepted in respect of security breaches.

The responsibilities of the TTP, as well as those of the user, should be clearly stated in any formal contract that is set up

between the user and the TTP. Most responsibilities should be part of a contract, and some should at least be defi

...

RAPPORT ISO/CEI

TECHNIQUE TR

Première édition

2002-06-15

Technologies de l'information —

Techniques de sécurité — Lignes

directrices pour l'utilisation et la gestion

des services de tiers de confiance

Information technology — Security techniques — Guidelines for the use

and management of Trusted Third Party services

Numéro de référence

ISO/CEI TR 14516:2002(F)

©

ISO/CEI 2002

ISO/CEI TR 14516:2002(F)

PDF – Exonération de responsabilité

Le présent fichier PDF peut contenir des polices de caractères intégrées. Conformément aux conditions de licence d'Adobe, ce fichier

peut être imprimé ou visualisé, mais ne doit pas être modifié à moins que l'ordinateur employé à cet effet ne bénéficie d'une licence

autorisant l'utilisation de ces polices et que celles-ci y soient installées. Lors du téléchargement de ce fichier, les parties concernées

acceptent de fait la responsabilité de ne pas enfreindre les conditions de licence d'Adobe. Le Secrétariat central de l'ISO décline toute

responsabilité en la matière.

Adobe est une marque déposée d'Adobe Systems Incorporated.

Les détails relatifs aux produits logiciels utilisés pour la création du présent fichier PDF sont disponibles dans la rubrique General Info

du fichier; les paramètres de création PDF ont été optimisés pour l'impression. Toutes les mesures ont été prises pour garantir

l'exploitation de ce fichier par les comités membres de l'ISO. Dans le cas peu probable où surviendrait un problème d'utilisation,

veuillez en informer le Secrétariat central à l'adresse donnée ci-dessous.

© ISO/CEI 2002

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne peut être reproduite ni utilisée sous

quelque forme que ce soit et par aucun procédé, électronique ou mécanique, y compris la photocopie et les microfilms, sans l'accord écrit

de l'ISO à l'adresse ci-après ou du comité membre de l'ISO dans le pays du demandeur.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax. + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Publié en Suisse

ii © ISO/CEI 2002 — Tous droits réservés

ISO/CEI TR 14516:2002(F)

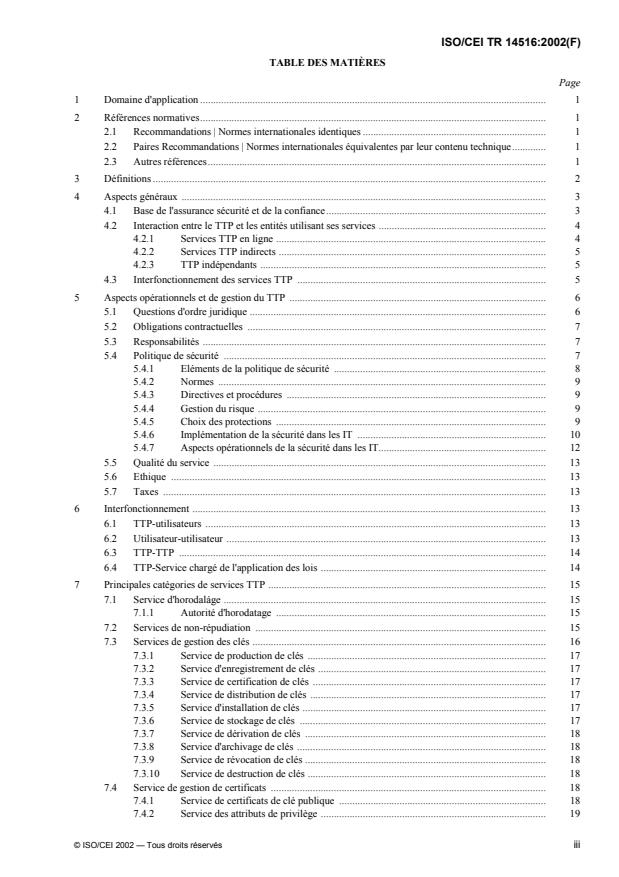

TABLE DES MATIÈRES

Page

1 Domaine d'application. 1

2 Références normatives. 1

2.1 Recommandations | Normes internationales identiques . 1

2.2 Paires Recommandations | Normes internationales équivalentes par leur contenu technique. 1

2.3 Autres références. 1

3 Définitions. 2

4 Aspects généraux . 3

4.1 Base de l'assurance sécurité et de la confiance. 3

4.2 Interaction entre le TTP et les entités utilisant ses services . 4

4.2.1 Services TTP en ligne . 4

4.2.2 Services TTP indirects . 5

4.2.3 TTP indépendants . 5

4.3 Interfonctionnement des services TTP . 5

5 Aspects opérationnels et de gestion du TTP . 6

5.1 Questions d'ordre juridique . 6

5.2 Obligations contractuelles . 7

5.3 Responsabilités . 7

5.4 Politique de sécurité . 7

5.4.1 Eléments de la politique de sécurité . 8

5.4.2 Normes . 9

5.4.3 Directives et procédures . 9

5.4.4 Gestion du risque . 9

5.4.5 Choix des protections . 9

5.4.6 Implémentation de la sécurité dans les IT . 10

5.4.7 Aspects opérationnels de la sécurité dans les IT. 12

5.5 Qualité du service . 13

5.6 Ethique . 13

5.7 Taxes . 13

6 Interfonctionnement . 13

6.1 TTP-utilisateurs . 13

6.2 Utilisateur-utilisateur . 13

6.3 TTP-TTP . 14

6.4 TTP-Service chargé de l'application des lois . 14

7 Principales catégories de services TTP . 15

7.1 Service d'horodaláge . 15

7.1.1 Autorité d'horodatage . 15

7.2 Services de non-répudiation . 15

7.3 Services de gestion des clés . 16

7.3.1 Service de production de clés . 17

7.3.2 Service d'enregistrement de clés . 17

7.3.3 Service de certification de clés . 17

7.3.4 Service de distribution de clés . 17

7.3.5 Service d'installation de clés . 17

7.3.6 Service de stockage de clés . 17

7.3.7 Service de dérivation de clés . 18

7.3.8 Service d'archivage de clés . 18

7.3.9 Service de révocation de clés . 18

7.3.10 Service de destruction de clés . 18

7.4 Service de gestion de certificats . 18

7.4.1 Service de certificats de clé publique . 18

7.4.2 Service des attributs de privilège . 19

© ISO/CEI 2002 — Tous droits réservés iii

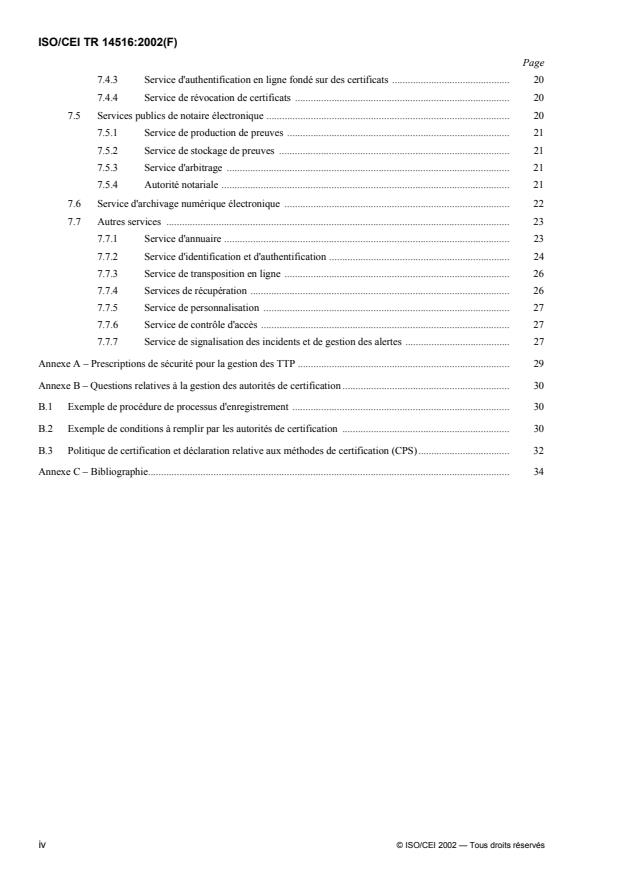

ISO/CEI TR 14516:2002(F)

Page

7.4.3 Service d'authentification en ligne fondé sur des certificats . 20

7.4.4 Service de révocation de certificats . 20

7.5 Services publics de notaire électronique . 20

7.5.1 Service de production de preuves . 21

7.5.2 Service de stockage de preuves . 21

7.5.3 Service d'arbitrage . 21

7.5.4 Autorité notariale . 21

7.6 Service d'archivage numérique électronique . 22

7.7 Autres services . 23

7.7.1 Service d'annuaire . 23

7.7.2 Service d'identification et d'authentification . 24

7.7.3 Service de transposition en ligne . 26

7.7.4 Services de récupération . 26

7.7.5 Service de personnalisation . 27

7.7.6 Service de contrôle d'accès . 27

7.7.7 Service de signalisation des incidents et de gestion des alertes . 27

Annexe A – Prescriptions de sécurité pour la gestion des TTP . 29

Annexe B – Questions relatives à la gestion des autorités de certification . 30

B.1 Exemple de procédure de processus d'enregistrement . 30

B.2 Exemple de conditions à remplir par les autorités de certification . 30

B.3 Politique de certification et déclaration relative aux méthodes de certification (CPS). 32

Annexe C – Bibliographie. 34

iv © ISO/CEI 2002 — Tous droits réservés

ISO/CEI TR 14516:2002(F)

Avant-propos

L'ISO (Organisation internationale de normalisation) et la CEI (Commission électrotechnique internationale)

forment le système spécialisé de la normalisation mondiale. Les organismes nationaux membres de l'ISO ou

de la CEI participent au développement de Normes internationales par l'intermédiaire des comités techniques

créés par l'organisation concernée afin de s'occuper des domaines particuliers de l'activité technique. Les

comités techniques de l'ISO et de la CEI collaborent dans des domaines d'intérêt commun. D'autres

organisations internationales, gouvernementales et non gouvernementales, en liaison avec l'ISO et la CEI

participent également aux travaux. Dans le domaine des technologies de l'information, l'ISO et la CEI ont créé

un comité technique mixte, l'ISO/CEI JTC 1.

Les Normes internationales sont rédigées conformément aux règles données dans les Directives ISO/CEI,

Partie 3.

La tâche principale du comité technique mixte est d'élaborer les Normes internationales. Les projets de

Normes internationales adoptés par le comité technique mixte sont soumis aux organismes nationaux pour

vote. Leur publication comme Normes internationales requiert l'approbation de 75 % au moins des

organismes nationaux votants.

Exceptionnellement, le comité technique mixte peut proposer la publication d'un rapport technique de l'un des

types suivants:

— type 1: lorsque, en dépit de maints efforts, l'accord requis ne peut être réalisé en faveur de la publication

d'une Norme internationale;

— type 2: lorsque le sujet en question est encore en cours de développement technique ou lorsque, pour

toute autre raison, la possibilité d'un accord pour la publication d'une Norme internationale peut être

envisagée pour l'avenir mais pas dans l'immédiat;

— type 3: lorsque le comité technique mixte a réuni des données de nature différente de celles qui sont

normalement publiées comme Normes internationales (ceci pouvant comprendre des informations sur

l'état de la technique par exemple).

Les rapports techniques des types 1 et 2 font l'objet d'un nouvel examen trois ans au plus tard après leur

publication afin de décider éventuellement de leur transformation en Normes internationales. Les rapports

techniques de type 3 ne doivent pas nécessairement être révisés avant que les données fournies ne soient

plus jugées valables ou utiles.

L'attention est appelée sur le fait que certains des éléments du présent Rapport technique peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L'ISO et la CEI ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence.

L'ISO/CEI TR 14516, qui est un Rapport technique de type 3, a été élaboré par le comité technique mixte

ISO/CEI JTC 1, Technologies de l'information, sous-comité SC 27, Techniques de sécurité des technologies

de l'information, en collaboration avec UIT-T. Le texte identique est publié comme Rec. UIT-T X.842.

© ISO/CEI 2002 — Tous droits réservés v

ISO/CEI TR 14516:2002(F)

Introduction

Pour atteindre, en affaires, des niveaux de confiance suffisants dans l'utilisation des systèmes IT, il est indispensable de

disposer des moyens techniques et légaux adéquats. Le monde commercial doit avoir la certitude que les systèmes IT

offrent des avantages concrets et qu'il pourra tabler sur de tels systèmes pour l'aider à remplir ses obligations

commerciales et à développer des perspectives d'affaires nouvelles.

L'échange d'informations entre deux entités sous-entend un élément de confiance; pour le destinataire, par exemple,

l'identité de l'expéditeur et l'expéditeur lui-même se confondent et, inversement, l'expéditeur part du principe que

l'identité du destinataire est en fait le destinataire auquel les informations sont adressées. Cet "élément de confiance

implicite" n'est pas toujours suffisant, et il faut alors recourir à un "tiers de confiance" (TTP) pour assurer l'échange sûr

des informations.

Les TTP ont notamment pour rôle de donner l'assurance que les messages et transactions de confiance, qu'ils soient de

nature commerciale ou autre (communications officielles, par exemple), sont transmis au destinataire voulu et à

l'emplacement visé, que ces messages sont reçus à temps, au moment opportun, et qu'en cas de litige commercial, des

méthodes appropriées d'établissement et l'obtention de preuves permettent de déterminer ce qui s'est produit. Les services

fournis par les TTP sont notamment ceux nécessaires à la gestion des clés, la gestion des certificats, l'identification et

l'authentification, le service d'accès privilégié, la non-répudiation, les services d'horodatage, les services de notaire

électronique ainsi que les services d'annuaire. Les TTP peuvent assurer ces services totalement ou en partie.

Un système TTP doit être conçu, mis en œuvre et exploité de manière à donner les assurances nécessaires au niveau des

services de sécurité qu'il fournit et de satisfaire aux prescriptions réglementaires et légales qui s'appliquent. Les types et

les niveaux de protection utilisés ou nécessaires varieront en fonction du type de service fourni et du contexte dans lequel

se déroule l'application commerciale.

La présente Recommandation | Rapport technique a pour but:

a) de donner des lignes directrices aux gestionnaires des TTP, aux concepteurs et au personnel d'exploitation

afin de les aider dans l'utilisation et la gestion des TTP;

b) de donner aux entités des lignes directrices relatives aux services assurés par les TTP et aux rôles

respectifs et responsabilités des TTP et des entités qui font appel à leurs services.

La présente Recommandation | Rapport technique traite aussi des aspects additionnels suivants pour donner:

a) un aperçu de la description des services fournis;

b) la compréhension du rôle des TTP et de leurs caractéristiques fonctionnelles;

c) la base de la reconnaissance réciproque des services fournis par des TTP différents;

d) des lignes directrices sur l'interfonctionnement des entités et des TTP.

vi © ISO/CEI 2002 — Tous droits réservés

ISO/CEI TR 14516:2002 (F)

RAPPORT TECHNIQUE

RECOMMANDATION UIT-T X.842

TECHNOLOGIES DE L'INFORMATION – TECHNIQUES DE SÉCURITÉ –

LIGNES DIRECTRICES POUR L'UTILISATION ET LA GESTION DES SERVICES

DE TIERS DE CONFIANCE

1 Domaine d'application

La fourniture et l'utilisation d'un service "tiers de confiance" (TTP) s'accompagnent d'un certain nombre de questions

liées à la sécurité qui nécessitent une orientation générale ayant pour but d'apporter une assistance aux entités

commerciales, concepteurs, fournisseurs de systèmes et services, etc. Il s'agit notamment de questions touchant au rôle et

à la fonction du TTP, aux relations entre le TTP et les entités qui font appel à ses services, aux prescriptions de sécurité

génériques, au type de sécurité que chacun est tenu d'assurer, aux solutions possibles en matière de sécurité et à la

gestion de la sécurité du service TTP.

La présente Recommandation | Rapport technique propose des lignes directrices sur l'utilisation et la gestion de ces

services, une définition claire des responsabilités et des services de base, la description et l'objet de ceux-ci, ainsi que les

rôles et les responsabilités des TTP et des entités qui les utilisent. Il est destiné en premier lieu aux gestionnaires de

systèmes, aux concepteurs, aux opérateurs de TTP et aux utilisateurs afin de les aider dans le choix des services TTP

nécessaires en fonction des besoins, dans la gestion, l'utilisation et le déploiement opérationnel qui en résultent et dans

l'établissement d'une politique de sécurité au sein du TTP. Il n'est pas destiné à être utilisé comme base d'évaluation

formelle d'un TTP ou de comparaison formelle de TTP.

La présente Recommandation | Rapport technique distingue les principales catégories de services TTP, notamment

l'horodatage, la non-répudiation, la gestion des clés, la gestion des certificats et le notaire électronique. Chacune de ces

catégories est constituée de plusieurs services qui relèvent logiquement les uns des autres.

2 Références normatives

2.1 Recommandations | Normes internationales identiques

– Recommandation UIT-T X.509 (2001) ISO/CEI 9594-8:2001, Technologies de l'information –

Interconnexion des systèmes ouverts – L'annuaire: cadre général des certificats de clé publique et

d'attribut.

– Recommandation UIT-T X.810 (1995) ISO/CEI 10181-1:1996, Technologies de l'information –

Interconnexion de systèmes ouverts – Cadres de sécurité pour les systèmes ouverts – Aperçu général.

– Recommandation UIT-T X.813 (1996) ISO/CEI 10181-4:1997, Technologies de l'information –

Interconnexion des systèmes ouverts – Cadres de sécurité pour les systèmes ouverts: non-répudiation.

2.2 Paires de Recommandations | Normes internationales équivalentes par leur contenu technique

– Recommandation X.800 du CCITT (1991), Architecture de sécurité pour l'interconnexion en systèmes

ouverts d'applications du CCITT.

ISO 7498-2:1989, Systèmes de traitement de l'information – Interconnexion de systèmes ouverts – Modèle

de référence de base – Partie 2: Architecture de sécurité.

2.3 Autres références

– ISO/CEI 9798-1:1997, Technologies de l'information – Techniques de sécurité – Authentification d'entité

– Partie 1: Généralités.

– ISO/CEI 11770-1:1996, Technologies de l'information – Techniques de sécurité – Partie 1: Cadre

général.

– ISO/CEI 11770-2:1996, Technologies de l'information – Techniques de sécurité – Gestion de clés –

Partie 2: Mécanismes utilisant des techniques symétriques.

– ISO/CEI 11770-3:1999, Technologies de l'information – Techniques de sécurité – Gestion de clés –

Partie 3: Mécanismes utilisant des techniques asymétriques.

Rec. UIT-T X.842 (10/2000) (F) 1

ISO/CEI TR 14516:2002 (F)

– ISO/CEI TR 13335-1:1996, Technologies de l'information – Lignes directrices pour la gestion de sécurité

des technologies de l'information (TI): Partie 1: Concepts et modèles pour la sécurité des TI.

– ISO/CEI TR 13335-2:1997, Technologies de l'information – Lignes directrices pour le management de

sécurité TI: Partie 2: Management et planning de sécurité TI.

– ISO/CEI TR 13335-3:1998, Technologies de l'information – Lignes directrices pour la gestion de sécurité

TI – Partie 3: Techniques pour la gestion de sécurité TI.

– ISO/CEI TR 13335-4:2000, Technologies de l'information – Lignes directrices pour la gestion de sécurité

TI – Partie 4: Sélection de sauvegardes.

– ISO/CEI 13888-1:1997, Technologies de l'information – Techniques de sécurité – Non-répudiation –

Partie 1: Généralités.

– ISO/CEI 13888-2:1998, Technologies de l'information – Techniques de sécurité – Non-répudiation –

Partie 2: Mécanismes utilisant des techniques symétriques.

– ISO/CEI 13888-3:1997, Technologies de l'information – Techniques de sécurité – Non-répudiation –

Partie 3: Mécanismes utilisant des techniques asymétriques.

– ISO/CEI WD 15443, Technologies de l'information – Techniques de sécurité – Cadre pour

l'assurance-sécurité TI .

3 Définitions

NOTE – Dans l'ensemble de la présente Recommandation Rapport technique, le terme "entité" peut désigner un être humain,

une organisation, une composante matérielle ou un élément logiciel.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions données dans la Rec. CCITT X.800

et ISO 7498-2 s'appliquent: contrôle d'accès, imputabilité, audit, journal d'audit de sécurité, disponibilité, confidentialité,

intégrité des données, transposition, signature numérique, chiffrement, authentification d'entité, intégrité, clé, gestion de

clés, notarisation, non-répudiation, audit de sécurité, signature.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions données dans l'ISO 8402

s'appliquent: audit/évaluation.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions données dans la Rec. UIT-T X.509 |

ISO/CEI 9594-8 s'appliquent: certificat d'attributs, certificat, autorité de certification (CA, certification authority).

Pour les besoins de la présente Recommandation | Rapport technique, les définitions données dans l'ISO/CEI 9798-1

s'appliquent: jeton.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions données dans l'ISO/CEI 9798-5

s'appliquent: autorité d'accréditation.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions suivantes données dans la

Rec. UIT-T X.810 | ISO/CEI 10181-1 s'appliquent: clé privée, clé publique, scellé, clé secrète et tiers de confiance.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions suivantes données dans la

Rec. UIT-T X.811 | ISO/CEI 10181-2 s'appliquent: certificat d'authentification et informations d'authentification (AI,

authentification information).

Pour les besoins de la présente Recommandation | Rapport technique, les définitions suivantes données dans la

Rec. UIT-T X.813 | ISO/CEI 10181-4 s'appliquent: générateur de preuve, notaire.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions suivantes données dans l'ISO/CEI

11770-1 s'appliquent: technique cryptographique asymétrique, technique cryptographique symétrique et horodatage.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions suivantes données dans l'ISO/CEI

TR 13335-1 s'appliquent: actif, authenticité, impact, sécurité IT, politique de sécurité IT, fiabilité, risque résiduel, risque,

analyse du risque, gestion du risque, protection, intégrité du système, menace et vulnérabilité.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions suivantes données dans l'ISO/CEI

13888-1 s'appliquent: non-répudiation d'approbation, non-répudiation de création, non-répudiation de remise,

non-répudiation de connaissance, non-répudiation d'origine, non-répudiation de réception, non-répudiation d'envoi,

non-répudiation de soumission, non-répudiation de transport.

Pour les besoins de la présente Recommandation | Rapport technique, les définitions supplémentaires suivantes

s'appliquent:

2 Rec. UIT-T X.842 (10/2000) (F)

ISO/CEI TR 14516:2002 (F)

3.1 autorité en charge des attributs (AA, attribute authority): entité bénéficiant de la confiance d'une ou de

plusieurs entités pour l'établissement et la signature de certificats d'attribut. Il convient de noter qu'une autorité de

certification peut également être une autorité en charge des attributs;

3.2 autorité d'enregistrement (RA, registration authority): entité responsable de l'identification et de

l'authentification des sujets de certificats, qui n'est néanmoins ni une autorité de certification ni une autorité en charge

des attributs, et par conséquent ne signe ni ne délivre de certificats. Une autorité d'enregistrement peut apporter son aide

au cours des processus de demande de certificat ou de révocation ou des deux.

4 Aspects généraux

Un tiers de confiance (TTP, trusted thrid party) est une organisation ou son représentant qui offre un ou plusieurs

services de sécurité et qui jouit de la confiance d'autres entités pour les activités liées à ces services.

Le TTP a pour fonction d'offrir des services à valeur ajoutée à des entités qui souhaitent rehausser les niveaux de

confiance et de sécurité dans les services dont elles disposent et à permettre des communications sûres entre partenaires

commerciaux. Les TTP doivent présenter des avantages au niveau de la confidentialité, de l'intégrité et de la disponibilité

des services et des informations intervenant dans les communications liées aux activités commerciales. Les TTP doivent

pouvoir interfonctionner les uns avec les autres et avec les entités.

Les entités doivent pouvoir choisir les TTP auxquels ils font appel pour obtenir les services recherchés. Inversement, les

TTP doivent avoir la possibilité de choisir les entités auxquelles ils offriront leurs services.

Pour être efficace, le TTP doit généralement:

a) fonctionner dans un cadre légal qui est le même pour toutes les entités participantes;

b) offrir une gamme de services et des prestations minimales clairement définies;

c) disposer de politiques bien définies, en particulier d'une politique de sécurité reconnue;

d) être géré et exploité d'une manière sûre et fiable, au moyen d'un système de gestion de la sécurité des

informations et de systèmes IT de confiance;

e) se conformer aux normes nationales et internationales qui s'appliquent;

f) se conformer à un code de conduite communément admis;

g) publier des déclarations concernant les pratiques;

h) enregistrer et archiver tout élément de preuve se rapportant à ses services;

i) s'en remettre à un arbitrage indépendant sans compromettre la sécurité;

j) fonctionner de manière indépendante et impartiale (conforme aux règles d'accréditation); et

k) assumer des responsabilités dans les limites définies de disponibilité et de qualité du service.

4.1 Base de l'assurance sécurité et de la confiance

L'utilisation du TTP et de ses services dépend essentiellement de la constatation que d'autres TTP et entités auront

confiance en ses services. Cette confiance résulte de la certitude que le TTP est géré correctement et que ses services

fonctionnent de manière sûre. Il doit donc garantir que lui-même et les services qu'il fournit sont conformes aux

politiques définies. La politique de sécurité en particulier doit porter sur tous les aspects de sécurité qui se rapportent à la

gestion du TTP et au fonctionnement de ses services.

La confiance peut être établie au moyen de preuves relatives aux aspects de gestion et de fonctionnement. Il doit être

prouvé que les aspects de gestion sont correctement et suffisamment pris en compte pour que les objectifs soient

entièrement atteints, que le système de gestion soit efficace et adapté de manière à minimiser les risques et à faire face

aux menaces, et que les mesures de protection soient bien documentées et bien comprises par le personnel, qu'elles ne

soient pas périmées ou supplantées et qu'elles soient mises en œuvre correctement.

Afin d'accroître la confiance en ce qui concerne les aspects de gestion et de fonctionnement, le TTP doit en particulier

fournir les preuves:

a) qu'une politique de sécurité adéquate est en place;

b) que les problèmes de sécurité ont été résolus au moyen d'une combinaison de procédures et de

mécanismes de sécurité correctement mis en œuvre;

Rec. UIT-T X.842 (10/2000) (F) 3

ISO/CEI TR 14516:2002 (F)

c) que les activités se déroulent correctement et conformément à un ensemble clairement défini de rôles et de

responsabilités;

d) que les interfaces et procédures pour communiquer avec les entités sont adaptées aux fonctions qui ont

lieu d'être assurées et qu'elles sont utilisées correctement;

e) que les dispositions réglementaires sont respectées par la direction et le personnel et qu'elles cadrent avec

un niveau de crédibilité fixé ou visé;

f) que la qualité des procédés, des activités et des méthodes de travail a été effectivement approuvée;

g) que le TTP satisfait à ses obligations contractuelles conformément à un contrat formel avec les

utilisateurs;

h) que les questions touchant à la responsabilité sont clairement comprises et acceptées;

i) que la conformité aux lois et règlements est suivie et contrôlée;

j) que les dangers connus et les moyens de les limiter sont clairement identifiés;

k) qu'une évaluation des dangers et des risques est effectuée initialement pour être réexaminée/mise à jour

régulièrement afin que les conditions de confidentialité, d'intégrité, de disponibilité et de fiabilité soient

satisfaites;

l) que les mesures appropriées au niveau de l'organisation et du personnel sont prises;

m) que le TTP est fiable et que cette fiabilité peut être vérifiée et confirmée;

n) que le TTP est surveillé par une certaine autorité administrative supervisant qu'il fonctionne

conformément aux règles d'accréditation.

Les détails sont examinés à l'article 5 "Aspects opérationnels et de gestion du TTP".

Les divers types d'activité commerciale et d'application nécessiteront des niveaux différents de confiance et

éventuellement de puissance des mécanismes et procédures de protection. A titre d'exemple, le niveau de confiance

requis pour l'authentification d'une transaction administrative peut être différent de celui qui s'applique à une transaction

financière, niveau qui à son tour peut être différent de celui exigé par certaines applications militaires. Les niveaux de

confiance résultent des différences dans les politiques et les normes de sécurité et la manière dont elles sont mises en

œuvre.

4.2 Interaction entre le TTP et les entités utilisant ses services

Du point de vue de la communication, le TTP et les entités communicantes peuvent adopter différentes configurations:

directe, indirecte ou indépendante. Un exemple de chacune est donnée aux § 4.2.1 à 4.2.3.

Certains services de TTP peuvent présenter d'autres configurations, qui peuvent influencer les services que le TTP pourra

assurer, par exemple l'opportunité de l'échange, le refus de prise en charge du service, l'enregistrement de la preuve, ainsi

que les caractéristiques correspondantes telles que le délai de révocation d'un certificat.

4.2.1 Services TTP en ligne

Une disposition en ligne est nécessaire lorsque deux ou plusieurs entités appartiennent à des domaines de sécurité

différents et qu'elles n'utilisent pas les mêmes mécanismes de sécurité. Dans ce cas, les entités n'ont pas la capacité

d'effectuer des échanges directs et sûrs. Toutefois, le TTP placé directement sur le trajet de communication entre les

entités peut contribuer à la sécurité des échanges comme indiqué à la Figure 1.

TTP direct

Entité A Entité B

T0733300-00

(109407)

Figure 1 – Service TTP direct entre entités

Les services TTP directs peuvent porter sur les services d'authentification, de transposition et des attributs de privilège, et

le TTP peut jouer un rôle au niveau de la non-répudiation, du contrôle d'accès, de la récupération des clés, de la

confidentialité et de l'intégrité des données transmises.

4 Rec. UIT-T X.842 (10/2000) (F)

ISO/CEI TR 14516:2002 (F)

4.2.2 Services TTP indirects

Lorsqu'une entité, ou les deux, demande au TTP indirect de fournir ou d'enregistrer des informations liées à la sécurité, le

TTP intervient dans tous les échanges de sécurité initiaux. Son intervention n'est toutefois pas nécessaire dans les

échanges suivants et il n'est pas placé sur le trajet de communication (Figure 2).

TTP indirect

Entité A Entité B

T0733310-00

(109407)

Figure 2 – Service TTP indirect entre entités

Les services TTP indirects peuvent porter sur l'authentification, la certification et les attributs de privilège, et le TTP peut

jouer un rôle au niveau de la non-répudiation, du contrôle d'accès, de la gestion des clés, de la remise des messages, de

l'horodatage, de la confidentialité et des services d'intégrité.

4.2.3 TTP indépendants

Un troisième type de configuration est celui du TTP indépendant. Dans ce cas, le TTP n'a pas d'interaction directe avec

les entités pendant l'échange confidentiel, mais les données précédemment produites par le TTP sont utilisées par les

entités comme le montre la Figure 3 (traits discontinus).

TTP