ISO/TS 19299:2015

(Main)Electronic fee collection — Security framework

Electronic fee collection — Security framework

The overall scope of ISO/TS 19299:2015 is an information security framework for all organizational and technical entities of an EFC scheme and in detail for the interfaces between them, based on the system architecture defined in ISO 17573. The security framework describes a set of requirements and associated security measures for stakeholders to implement and thus ensure a secure operation of their part of an EFC system as required for a trustworthy environment according to its security policy. The scope of ISO/TS 19299:2015 comprises the following: definition of a trust model; Basic assumptions and principles for establishing trust between the stakeholders. security requirements; security measures - countermeasures; Security requirements to support actual EFC system implementations. security specifications for interface implementation; These specifications represent an add-on for security to the corresponding standards. key management; Covering the (initial) setup of key exchange between stakeholders and several operational procedures like key renewal, certificate revocation, etc. security profiles; implementation conformance statement provides a checklist to be used by an equipment supplier, a system implementation, or an actor of a role declaring his conformity to ISO/TS 19299:2015; general information security objectives of the stakeholders which provide a basic motivation for the security requirements; threat analysis on the EFC system model and its assets using two different complementary methods, an attack-based analysis, and an asset-based analysis; security policy examples; recommendations for privacy-focused implementation; proposal for end-entity certificates.

Perception de télépéage — Cadre de sécurité

Le domaine d'application général de l'ISO/TS 19299:2015 consiste à fournir un cadre de sécurité de l'information pour l'ensemble des entités organisationnelles et techniques d'un plan de perception du télépéage (EFC), et plus particulièrement pour les interfaces entre elles, sur la base de l'architecture système définie dans l'ISO 17573. Le cadre de sécurité décrit un ensemble d'exigences et de mesures de sécurité associées destinées à être mises en ?uvre par les parties prenantes, garantissant ainsi un fonctionnement sécurisé de leur partie d'un système EFC, tel que l'exige la politique de sécurité d'un environnement de confiance. Le domaine d'application de l'ISO/TS 19299:2015 inclut: la définition d'un modèle de confiance; Principes et hypothèses de base pour l'établissement de relations de confiance entre les parties prenantes. les exigences de sécurité; les mesures de sécurité ? contre-mesures; Exigences de sécurité relatives à la prise en charge des mises en ?uvre du système EFC actuel. les spécifications de sécurité relatives à la mise en ?uvre de l'interface; Ces spécifications offrent une extension de sécurité aux normes correspondantes. la gestion des clés; Couvre l'instauration (initiale) de l'échange de clés entre les parties prenantes et plusieurs procédures opérationnelles telles que le renouvellement de clés, la révocation de certificats, etc. les profils de sécurité; la déclaration de conformité de la mise en ?uvre propose une liste de contrôle devant être utilisée par un fournisseur d'équipement, un chargé de mise en ?uvre d'un système ou l'acteur d'un rôle pour déclarer sa conformité à l'ISO/TS 19299:2015; les objectifs généraux de sécurité de l'information des parties prenantes qui constituent le principal motif des exigences de sécurité; l'analyse des menaces inhérentes au modèle de système EFC et à ses actifs en utilisant deux méthodes complémentaires distinctes, une analyse basée sur les attaques et une analyse basée sur les actifs; des exemples de politiques de sécurité; les recommandations relatives à une mise en ?uvre axée sur la protection de la vie privée; une proposition relative aux certificats d'entité finale.

General Information

- Status

- Withdrawn

- Publication Date

- 27-Sep-2015

- Withdrawal Date

- 27-Sep-2015

- Technical Committee

- ISO/TC 204 - Intelligent transport systems

- Drafting Committee

- ISO/TC 204/WG 5 - Fee and toll collection

- Current Stage

- 9599 - Withdrawal of International Standard

- Start Date

- 13-Aug-2020

- Completion Date

- 12-Feb-2026

Relations

- Consolidates

CEN ISO/TS 19299:2015 - Electronic fee collection - Security framework (ISO/TS 19299:2015) - Effective Date

- 12-Feb-2026

- Effective Date

- 06-Jun-2022

- Effective Date

- 23-Apr-2020

ISO/TS 19299:2015 - Electronic fee collection -- Security framework

ISO/TS 19299:2015 - Perception de télépéage -- Cadre de sécurité

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

Great Wall Tianjin Quality Assurance Center

Established 1993, first batch to receive national accreditation with IAF recognition.

Hong Kong Quality Assurance Agency (HKQAA)

Hong Kong's leading certification body.

Sponsored listings

Frequently Asked Questions

ISO/TS 19299:2015 is a technical specification published by the International Organization for Standardization (ISO). Its full title is "Electronic fee collection — Security framework". This standard covers: The overall scope of ISO/TS 19299:2015 is an information security framework for all organizational and technical entities of an EFC scheme and in detail for the interfaces between them, based on the system architecture defined in ISO 17573. The security framework describes a set of requirements and associated security measures for stakeholders to implement and thus ensure a secure operation of their part of an EFC system as required for a trustworthy environment according to its security policy. The scope of ISO/TS 19299:2015 comprises the following: definition of a trust model; Basic assumptions and principles for establishing trust between the stakeholders. security requirements; security measures - countermeasures; Security requirements to support actual EFC system implementations. security specifications for interface implementation; These specifications represent an add-on for security to the corresponding standards. key management; Covering the (initial) setup of key exchange between stakeholders and several operational procedures like key renewal, certificate revocation, etc. security profiles; implementation conformance statement provides a checklist to be used by an equipment supplier, a system implementation, or an actor of a role declaring his conformity to ISO/TS 19299:2015; general information security objectives of the stakeholders which provide a basic motivation for the security requirements; threat analysis on the EFC system model and its assets using two different complementary methods, an attack-based analysis, and an asset-based analysis; security policy examples; recommendations for privacy-focused implementation; proposal for end-entity certificates.

The overall scope of ISO/TS 19299:2015 is an information security framework for all organizational and technical entities of an EFC scheme and in detail for the interfaces between them, based on the system architecture defined in ISO 17573. The security framework describes a set of requirements and associated security measures for stakeholders to implement and thus ensure a secure operation of their part of an EFC system as required for a trustworthy environment according to its security policy. The scope of ISO/TS 19299:2015 comprises the following: definition of a trust model; Basic assumptions and principles for establishing trust between the stakeholders. security requirements; security measures - countermeasures; Security requirements to support actual EFC system implementations. security specifications for interface implementation; These specifications represent an add-on for security to the corresponding standards. key management; Covering the (initial) setup of key exchange between stakeholders and several operational procedures like key renewal, certificate revocation, etc. security profiles; implementation conformance statement provides a checklist to be used by an equipment supplier, a system implementation, or an actor of a role declaring his conformity to ISO/TS 19299:2015; general information security objectives of the stakeholders which provide a basic motivation for the security requirements; threat analysis on the EFC system model and its assets using two different complementary methods, an attack-based analysis, and an asset-based analysis; security policy examples; recommendations for privacy-focused implementation; proposal for end-entity certificates.

ISO/TS 19299:2015 is classified under the following ICS (International Classification for Standards) categories: 03.220.20 - Road transport; 35.240.60 - IT applications in transport. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/TS 19299:2015 has the following relationships with other standards: It is inter standard links to CEN ISO/TS 19299:2015, ISO 10109-1:2005, ISO 19299:2020. Understanding these relationships helps ensure you are using the most current and applicable version of the standard.

ISO/TS 19299:2015 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

TECHNICAL ISO/TS

SPECIFICATION 19299

First edition

2015-10-01

Electronic fee collection — Security

framework

Perception de télépéage — Cadre de sécurité

Reference number

©

ISO 2015

© ISO 2015, Published in Switzerland

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized otherwise in any form

or by any means, electronic or mechanical, including photocopying, or posting on the internet or an intranet, without prior

written permission. Permission can be requested from either ISO at the address below or ISO’s member body in the country of

the requester.

ISO copyright office

Ch. de Blandonnet 8 • CP 401

CH-1214 Vernier, Geneva, Switzerland

Tel. +41 22 749 01 11

Fax +41 22 749 09 47

copyright@iso.org

www.iso.org

ii © ISO 2015 – All rights reserved

Contents Page

Foreword .v

Introduction .vi

1 Scope . 1

2 Normative references . 2

3 Terms and definitions . 4

4 Symbols and abbreviated terms . 9

5 Trust model .10

5.1 Overview .10

5.2 Stakeholders trust relations .10

5.3 Technical trust model .11

5.3.1 General.11

5.3.2 Trust model for TC and TSP relations .11

5.3.3 Trust model for TSP and service user relations .13

5.3.4 Trust model for Interoperability Management relations .13

5.4 Implementation .13

5.4.1 Setup of trust relations .13

5.4.2 Trust relation renewal and revocation .14

5.4.3 Issuing and revocation of sub CA and end-entity certificates .14

5.4.4 Certificate and certificate revocation list profile and format .15

5.4.5 Certificate extensions .15

6 Security requirements .17

6.1 General .17

6.2 Information security management system .18

6.3 Communication interfaces .18

6.4 Data storage .19

6.5 Toll charger .19

6.6 Toll service provider .21

6.7 Interoperability Management .23

6.8 Limitation of requirements .23

7 Security measures — countermeasures .24

7.1 Overview .24

7.2 General security measures .24

7.3 Communication interfaces security measures .25

7.3.1 General.25

7.3.2 DSRC-EFC interface . .26

7.3.3 CCC interface .27

7.3.4 LAC interface .28

7.3.5 Front End to TSP back end interface .28

7.3.6 TC to TSP interface .29

7.3.7 ICC interface .30

7.4 End-to-end security measures .30

7.5 Toll service provider security measures .32

7.5.1 Front end security measures .32

7.5.2 Back end security measures .33

7.6 Toll charger security measures .34

7.6.1 RSE security measures . .34

7.6.2 Back end security measures .34

7.6.3 Other TC security measures .35

8 Security specifications for interoperable interface implementation .35

8.1 General .35

8.1.1 Subject.35

8.1.2 Signature and hash algorithms .35

8.2 Security specifications for DSRC-EFC .36

8.2.1 Subject.36

8.2.2 OBE .36

8.2.3 RSE .36

9 Key management .36

9.1 Overview .36

9.2 Asymmetric keys .36

9.2.1 Key exchange between stakeholders .36

9.2.2 Key generation and certification .37

9.2.3 Protection of keys .37

9.2.4 Application .37

9.3 Symmetric keys .38

9.3.1 General.38

9.3.2 Key exchange between stakeholders .38

9.3.3 Key lifecycle .39

9.3.4 Key storage and protection .40

9.3.5 Session keys .41

Annex A (normative) Security profiles .42

Annex B (normative) Implementation conformance statement (ICS) proforma .46

Annex C (informative) Stakeholder objectives and generic requirements .64

Annex D (informative) Threat analysis .68

Annex E (informative) Security policies .124

Annex F (informative) Example for an EETS security policy .131

Annex G (informative) Recommendations for privacy-focused implementation .133

Annex H (informative) Proposal for end-entity certificates.135

Bibliography .136

iv © ISO 2015 – All rights reserved

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work. In the field of information technology, ISO and IEC have established a joint technical committee,

ISO/IEC JTC 1.

The procedures used to develop this document and those intended for its further maintenance are

described in the ISO/IEC Directives, Part 1. In particular the different approval criteria needed for

the different types of document should be noted. This document was drafted in accordance with the

editorial rules of the ISO/IEC Directives, Part 2 (see www.iso.org/directives).

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent

rights. Details of any patent rights identified during the development of the document will be in the

Introduction and/or on the ISO list of patent declarations received (see www.iso.org/patents).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation on the meaning of ISO specific terms and expressions related to conformity

assessment, as well as information about ISO’s adherence to the WTO principles in the Technical

Barriers to Trade (TBT) see the following URL: Foreword - Supplementary information

ISO/TS 19299 was prepared by European Committee for Standardization (CEN) in collaboration with

ISO/TC 204, Intelligent transport systems, in accordance with the agreement on technical cooperation

between ISO and CEN (Vienna Agreement).

This first edition of ISO/TS 19299 cancels and replaces CEN/TS 16439:2013.

Introduction

Reader’s guide

The development process for a security concept and implementation to protect any existing electronic

fee collection (EFC) system normally includes several steps as follows:

— definition of the security objectives and policy statements in a security policy;

— threat analysis with risk assessment to define the security requirements;

— development of the security measures followed by the development of security test specifications.

Figure 1 — Development path for the security documents

In the second step, each actor in an existing EFC system has to implement the defined security measures

and supervise the effectiveness. Security measures which do not work or work incorrectly need to be

improved. The development of the EFC security framework follows this approach as closely as possible.

The used methodology needs to consider following limitations:

— No security policy exists: The security policy can only be defined by the responsible stakeholders

and its freedom is only limited by laws and regulations. Nonetheless, this Technical Specification

provides basic examples of possible security policies (in Annex E to Annex F).

— No risk assessment possible: The risk assessment compares the possible loss for the stakeholder

and the required resources (e.g. equipment, knowledge, time, etc.) to perform an attack. It is the

trade-off evaluation of the cost and benefit of each countermeasure which is only possible for an

implemented system.

— No specific system design or configuration during the development of this Technical Specification

was considered to keep it universally applicable. Only the available EFC base standards and the

comments received by the CEN/TS 16439:2013 (i.e. the previous edition of the EFC security

framework) were taken as references. Specific technical details of a particular system (e.g.

servers, computer centres, and de-central elements like road side equipment) need to be taken into

consideration during the implementation in addition to the present EFC security framework.

vi © ISO 2015 – All rights reserved

The selection of requirements and the respective security measures for an existing EFC system is based

on the security policy and the risk assessment of several stakeholders systems. Due to the fact that

there is neither an overall valid security policy, nor the possibility to provide a useful risk assessment,

the EFC security framework provides a toolbox of requirements and security measures covering as

many threats as possible without claiming to provide an exhaustive list.

There is one limitation though to be compliant to this Technical Specification that is, if a requirement is

selected, the associated security measure(s) have to be implemented.

To understand the content of this Technical Specification, the reader should be aware of the

methodological assumptions used to develop it. The security of an (interoperable) EFC scheme depends

on the correct implementation and operation of a number of processes, systems, and interfaces.

Only a reliable end-to-end security ensures the accurate and trustworthy operation of interacting

components of toll charging environments. Therefore, this security framework also covers systems or

interfaces which are not EFC specific like back office connections. The application independent security

framework for such system parts and interfaces, the Information Security Management System (ISMS),

is provided in the ISO 2700x family of standards.

The development process of this Technical Specification is described briefly in the steps below:

a) Definition of the stakeholder objectives and generic requirements as the basic motivation for the

security requirements (Annex C). A possible security policy with a set of policy statements is

provided in Annex E, and an example of an European electronic toll service (EETS) security policy

is given in Annex F.

b) Based on the EFC role model and further definitions from the EFC architecture standard

(ISO 17573), the specification defines an abstract EFC system model as the basis for a threat

analysis, definition of requirements, and security measures.

c) The threats on the EFC system model and its assets are analysed by two different methods: an attack-

based analysis and an asset-based analysis. The first approach considers a number of threat scenarios

from the perspective of various attackers. The second approach looks in depth on threats against the

various identified assets (tangible and intangible entities). This approach, although producing some

redundancy, ensures completeness and coverage of a broader range of risks (see Annex D).

d) The requirements specification (see Clause 6) is based on the threats identified in Annex D. Each

requirement is at least motivated by one threat and at least one requirement covers each threat.

e) The definition of security measures (see Clause 7) provides a high-level description of recommended

possible methods to cover the developed requirements.

f) The security specifications for interoperable interface implementation (Clause 8) provide detailed

definitions, e.g. for message authenticators. These specifications represent an add-on for security

to the corresponding relevant interface standards.

g) Basic key management requirements that support the implementation of the interoperable

interfaces are described in Clause 9. The toll charging environment uses cryptographic elements

(keys, certificates, certificate revocation lists, etc.) to support security services like confidentiality,

integrity, authenticity, and non-repudiation. This section of the specification covers the (initial)

setup of key exchange between stakeholders and several operational procedures like key renewal,

certificate revocation, etc.

h) A general trust model (see Clause 5) is defined to form the basis for the implementation of

cryptographic procedures to ensure confidentiality, integrity, and authenticity of exchanged

data. In this context, the security framework references approved international standards for the

implementation of cryptographic procedures enhanced by EFC specific details where needed.

A stakeholder of an EFC scheme who wants to use this security framework needs to do the following:

— define a security policy for the EFC scheme (may involve more than one stakeholder in an

interoperable EFC scheme). Some examples for a security policy and its elements are provided (in

Annex E and Annex F) as an aid for using this Technical Specification to build up a secure system for

a concrete interoperability framework (including the European electronic toll service).

— identify the relevant processes, systems and interfaces, and match them to the EFC security framework;

— select the corresponding security requirements according to the security policy;

— implement the security measures associated to the selected requirements;

— provide evidence of compliance of its systems, processes, and interfaces with the requirements set

forth in this Technical Specification. Evidence can be provided by a self-declaration, an internal or

external audit, or other certifications.

EFC role model

This Technical Specification complies with the role model defined in ISO 17573. According to this role

model, the toll charger (TC) is the provider of the tolled infrastructure or transport service and hence, the

recipient of the road usage fees. The TC is the actor associated with the toll charging role (see Figure 2).

Figure 2 — The role model underlying this Technical Specification

Toll service providers (TSP) issue on-board equipment (OBE) to the users of the tolled infrastructure

or transport service. TSPs are responsible for providing the OBE that will be used for collecting data,

enabling the TC to send a claim to the TSP for the use of the infrastructure or transport service by their

service users (SU). In autonomous systems, each TSP delivers toll declarations to the TC who operates the

autonomous system. Such a TC possibly receives toll declarations from more than one TSP. In dedicated

short-range communication (DSRC)-based systems, the TC receives the main toll declarations from its

own RSE which communicates with the TSP’s OBE and only supplementary charging data, if required,

from the TSP. Interoperability management (IM) in Figure 2 comprises all specifications and activities

that in common, define and maintain a set of rules that govern the overall toll charging environment.

The trust model defined in this Technical Specification is based on the role model above and it is also

the technical base for the protection of the data communication between the entities of the role model.

Besides this communication security, trust in the secure implementation and management of the back

end and other equipment for the EFC framework is required. A toll charger or toll service provider

compliant to this Technical Specification needs to be able to give evidence of security management as

required. Such evidence is the basis of trust relations between the involved entities.

Figure 3 below illustrates the abstract EFC system model used to analyse the threats, define the

security requirements and associated security measures for this Technical Specification. This Technical

Specification is based on the assumption of an OBE which is dedicated to EFC purposes only and neither

considers value added services based on EFC OBE, nor more generic OBE platforms (also called in-

vehicle ITS Stations) used to host the EFC application. The OBE may either be connected to a central

viii © ISO 2015 – All rights reserved

ANPR

account or use a payment medium such as ICC or mobile payment for on-board-account EFC system.

Any financial transactions to the payment medium are out of scope of this Technical Specification.

GNSS

Position&

Time

User

TollServiceProvider

Contract

contact(less) ServicePoint

ICC

Driver Personnel

Customization,

Maintenance

contact(less)

HMI

optional

Service Provider

OBE CN OBE

Valueadded

BackEnd

Proxy

services

Power,

Tacho,

DSRC

CAN,

etc.

TollCharger

Toll Charger

BackEnd

Vehicle RSE,

Enforcement

Personnel

Figure 3 — EFC system model of the EFC Security framework

Relation to other security standards

Several generic and specific standards and Technical Reports concerning security issues for information

technology already exist. This Technical Specification uses these existing standards and expands their

usability for EFC applications. The framework references and tailors the security techniques and

methodologies from these standards.

Figure 4 illustrates the context of the EFC security framework to other security standards. It is not an

exhaustive description as only the most relevant standards are shown, i.e. the standards that gave most

input to this Technical Specification. Standards that are directly used and referenced are highlighted in

black (as opposed to grey). Other standards that may provide other security related input are given for

information and completeness only, but are not further used.

Equipmentsupplier,serviceprovider,etc.

ETSI TR 102 731

(Essential Counter-

measures for Co-operative

ITS)

Digital signatures

Equipment management

Figure 4 — Relevant security standards in the context of the EFC — Security framework

Each group of standards in Figure 4 provides the following features:

— Security techniques — Security measures and algorithms: The group is a collection of essential

security measures and recommended cryptographic algorithms including the guidelines for

accurate use.

— IT — Open system interconnection: This group of standards provides mechanisms for the secure

communications between open systems. The standards address some of the security requirements in

the areas of authentication and other security services through the provision of a set of frameworks.

— Evaluation criteria for IT security (common criteria): This standard group defines methodologies

and processes for the security evaluation and certification for most categories of products used in

the EFC environment. The arrows inside the group indicate the relation between the standards in a

bottom-up direction.

— IT — Security techniques — Information security management system: This standard family

defines requirements and guidelines for the implementation of security management systems for

all types of organizations. The standards are well suited for the security solutions of the back end

and other fixed or installed equipment including software of EFC systems.

A corresponding ISO/IEC 27001 certification of a toll charger (TC) or toll service provider (TSP)

organization may be used to demonstrate fulfilment of this Technical Specification provided that

the scope and the Statements of Applicability (SoA) include the EFC business processes specified in

ISO 17573 and the selected security requirements and their associated security measures provided by

this Technical Specification are applied, e.g. by using them as part of the so-called catalogues containing

the security measures and control objectives. Figure 5 below illustrates how this approach works in

parallel. The first step of both paths is analysing the business processes followed by a threat analysis.

x © ISO 2015 – All rights reserved

A common risk analysis combines the generic and the EFC related analysis and results in the respective

security measures and controls.

Information Security Management Systems - ISO 27001

Figure 5 — Scope in relation to the Information Security Management System

In addition, the EFC security framework makes use of existing threat analysis methods and also uses

existing threat analysis with relation to EFC or ITS [e.g. ETSI/TR 102 893 (intelligent transport systems;

security; threat, vulnerability and risk analysis)].

TECHNICAL SPECIFICATION ISO/TS 19299:2015(E)

Electronic fee collection — Security framework

1 Scope

The overall scope of this Technical Specification is an information security framework for all

organizational and technical entities of an EFC scheme and in detail for the interfaces between them,

based on the system architecture defined in ISO 17573. The security framework describes a set of

requirements and associated security measures for stakeholders to implement and thus ensure a

secure operation of their part of an EFC system as required for a trustworthy environment according to

its security policy.

The scope of this Technical Specification comprises the following:

— definition of a trust model (Clause 5);

Basic assumptions and principles for establishing trust between the stakeholders.

— security requirements (Clause 6);

— security measures — countermeasures (Clause 7);

Security requirements to support actual EFC system implementations.

— security specifications for interface implementation (Clause 8);

These specifications represent an add-on for security to the corresponding standards. Figure 5

above shows the relevant interfaces and the corresponding relevant interface standards, as

illustrated in Figure 6.

— key management (Clause 9);

Covering the (initial) setup of key exchange between stakeholders and several operational

procedures like key renewal, certificate revocation, etc.

— security profiles (Annex A);

— implementation conformance statement (Annex B) provides a checklist to be used by an equipment

supplier, a system implementation, or an actor of a role declaring his conformity to this Technical

Specification;

— general information security objectives of the stakeholders (Annex C) which provide a basic

motivation for the security requirements;

— threat analysis (Annex D) on the EFC system model and its assets using two different complementary

methods, an attack-based analysis, and an asset-based analysis;

— security policy examples (Annex E and Annex F);

— recommendations for privacy-focused implementation (Annex G);

— proposal for end-entity certificates (Annex H).

Figure 6 — Scope of EFC security framework for secure communication

The following are outside the scope of this Technical Specification:

— a complete risk assessment for an EFC system;

— security issues rising from an EFC application running on an ITS station;

NOTE Security issues associated with an EFC application running on an ITS station are covered in

CEN/TR 16690.

— entities and interfaces of the interoperability management role;

— the technical trust relation between TSP and service user;

— concrete implementation specifications for implementation of security for EFC system [e.g. European

electronic toll service (EETS)];

— detailed specifications required for privacy-friendly EFC implementations;

— any financial transactions between the payment service provider and the payment medium issued

by the latter (e.g. ICC).

2 Normative references

The following documents, in whole or in part, are normatively referenced in this document and are

indispensable for its application. For dated references, only the edition cited applies. For undated

references, the latest edition of the referenced document (including any amendments) applies.

ISO 12813:2015, Electronic fee collection — Compliance check communication for autonomous systems

ISO 12855:2015, Electronic fee collection — Information exchange between service provision and toll

charging

2 © ISO 2015 – All rights reserved

ISO 13141:2015, Electronic fee collection — Localization augmentation communication for autonomous

systems

ISO 14906:2011, Electronic fee collection — Application interface definition for dedicated short-range

communication

EN 15509:2014, Electronic fee collection — Interoperability application profile for DSRC

CEN/TS 16702-1:2014, Electronic fee collection — Secure monitoring for autonomous toll systems — Part

1: Compliance checking

ISO 17575-1:2015, Electronic fee collection — Application interface definition for autonomous systems —

Part 1: Charging

ISO/IEC 7816-3, Identification cards — Integrated circuit cards — Part 3: Cards with contacts — Electrical

interface and transmission protocols

ISO/IEC 8825-1, Information technology — ASN.1 encoding rules: Specification of Basic Encoding Rules

(BER), Canonical Encoding Rules (CER) and Distinguished Encoding Rules (DER) — Part 1

ISO/IEC 9594-8:2014, Information technology — Open Systems Interconnection — The Directory: Public-

key and attribute certificate frameworks — Part 8

ISO/IEC 9797-1:2011, Information technology — Security techniques — Message Authentication Codes

(MACs) — Part 1: Mechanisms using a block cipher

ISO/IEC 11770-1:2010, Information technology — Security techniques — Key management — Part 1:

Framework

ISO/IEC 11770-3:2015, Information technology — Security techniques — Key management — Part 3:

Mechanisms using asymmetric techniques

ISO/IEC 18031, Information technology — Security techniques — Random bit generation

ISO/IEC 18033-2, Information technology — Security techniques — Encryption algorithms — Part 2:

Asymmetric ciphers

ISO/IEC 19790, Information technology — Security techniques — Security requirements for

cryptographic modules

ISO/IEC 27001, Information technology — Security techniques — Information security management

systems — Requirements

ISO/IEC 27002:2013, Information technology — Security techniques — Code of practice for information

security controls

ISO/IEC 27005, Information technology — Security techniques — Information security risk management

IETF Request for Comments (RFC) 4301:2005-12, Security Architecture for the Internet Protocol

IETF Request for Comments (RFC) 4347:2006-04, Datagram Transport Layer Security

IETF Request for Comments (RFC) 4648:2006-10, The Base16, Base32, and Base64 Data Encodings

IETF Request for Comments (RFC) 5035:2007-08, Enhanced Security Services (ESS) Update: Adding

CertID Algorithm Agility

IETF Request for Comments (RFC) 5246:2008-08, The Transport Layer Security (TLS) Protocol, Version 1.2

IETF Request for Comments (RFC) 5280:2008-05, Internet X.509 Public Key Infrastructure Certificate

and Certificate Revocation List (CRL) Profile

IETF Request for Comments (RFC) 5746:2010-02, Transport Layer Security (TLS) Renegotiation

Indication Extension

Federal Information Processing Standards (FIPS) PUB 140-2, December 2002, Security requirements for

cryptographic modules

3 Terms and definitions

For the purposes of this document, the following terms and definitions apply.

3.1

accountability

property that ensures that the actions of an entity may be traced uniquely to the entity

[SOURCE: ISO 7498-2:1989, 3.3.3]

3.2

activist

especially active, vigorous advocate of a cause, especially a political cause

3.3

asset

anything that has value to a stakeholder

Note 1 to entry: An asset may be tangible or intangible.

3.4

attack

attempt to destroy, expose, alter, disable, steal, or gain unauthorized access to or make unauthorized

use of an asset (3.3)

[SOURCE: ISO/IEC 27000:2014, 2.3]

3.5

authenticity

property that an entity is what it claims to be

[SOURCE: ISO/IEC 27000:2014, 2.8]

3.6

availability

property of being accessible and usable upon demand by an authorized entity

[SOURCE: ISO 7498-2:1989, 3.3.11]

3.7

back end

part of the back office system interfacing to one or more front ends (3.17)

3.8

certificate revocation list

signed list indicating a set of certificates that are no longer considered valid by the certificate issuer

[SOURCE: ISO/IEC 9594-8:2014, 3.5.12]

3.9

key certification authority

CA

authority trusted by one or more users to create and assign public-key certificates

[SOURCE: ISO 15782-1:2009, 3.15]

4 © ISO 2015 – All rights reserved

3.10

communication provider

provider of communication services used for the transmission of information

3.11

confidentiality

prevention of information leakage to non-authenticated individuals, parties, and/or processes

[SOURCE: ISO/TS 17574:2009, 3.7]

3.12

data protection commissioner

data privacy commissioner

person responsible for the enforcement and monitoring of compliance with the applicable data

protection legislation

3.13

data subject’s consent

any freely given specific and informed written indication of his wishes by which the data subject

signifies his agreement to personal data (3.30) relating to him being processed

3.14

electronic money

value having its equivalence in real money, electronically stored e.g. on a bank account or an IC-card,

which thus can be used by the user for payments

[SOURCE: ISO/TR 19639:—, 3.5]

3.15

enforcement

measures or actions performed to achieve compliance with laws, regulations, or rules

Note 1 to entry: In this context, the process of compelling observance of a toll regime (3.46).

3.16

foreign state agency

any agency of any state except the state under whose jurisdiction a particular toll scheme (3.47) is operated

3.17

front end

part of a tolling system consisting of OBE and possibly, a proxy where tolling information and usage

data are collected and processed for delivery to the back end (3.7)

3.18

domestic state agency

government or any agency of the state or nation under whose jurisdiction a particular toll schema is

being operated

3.19

hacker

person who attempts or succeeds to gain unauthorized access to protected resources

3.20

information asset

knowledge or data that has value to the stakeholder

[SOURCE: ISO/IEC 27032:2012, 4.27, modified]

3.21

information security

preservation of confidentiality (3.11), integrity (3.24), availability (3.6), authenticity (3.5), accountability

(3.1), non-repudiation (3.27), and reliability of information

[SOURCE: ISO/IEC 27000:2014, 2.33, modified]

3.22

information security event

identified occurrence of a system, service or network state indicating a possible breach of information

security policy or failure of controls, or a previously unknown situation that may be security relevant

[SOURCE: ISO/IEC 27000:2014, 2.35]

3.23

information security incident

unwanted information security (3.21) events that have a significant probability of compromising

business operations and threatening information security

[SOURCE: ISO/IEC 27000:2014, 2.36, modified]

3.24

integrity

property that data has not been altered or destroyed in an unauthorized manner

[SOURCE: ISO/TS 17574:2009, 3.11, modified]

3.25

interoperability

ability of systems to exchange information and to make mutual use of the information that has

been exchanged

[SOURCE: ISO/IEC/TR 10000-1:1998, 3.2.1, modified]

3.26

message authentication code

MAC

string of bits which is the output of a MAC algorithm

Note 1 to entry: A MAC is sometimes called a cryptographic check value (see, for example, ISO 7498-2).

[SOURCE: ISO/IEC 9797-1:2011, 3.9]

3.27

non-repudiation

ability to prove the occurrence of a claimed event or action and its originating entities

[SOURCE: ISO/IEC 27000:2014, 2.55]

3.28

on-board equipment

OBE

equipment located on-board a vehicle including nomadic devices with the function of exchanging

information with external systems

3.29

payment medium

carrier of payment means, such as paper ticket, IC-card, smart phone or on-board unit (OBU)

6 © ISO 2015 – All rights reserved

3.30

personal data

information relating to an identified or identifiable natural person

Note 1 to entry: In relation to EFC, an identified or identifiable natural person is equivalent to the role service

user (ISO 17573:2010).

3.31

policy

overall intention and direction as formally expressed by management

[SOURCE: ISO/IEC 27000:2014, 2.60, modified]

3.32

data privacy

rights and obligations of individuals and organizations with respect to the collection, use, retention,

disclosure and disposal of personal information

[SOURCE: ISO/TS 14441:2013, 3.26]

3.33

processing of personal data

operation or set of operations which is performed upon personal data (3.30), whether or not by

automatic means, such as collection, recording, organization, storage, adaptation or alteration,

retrieval, consultation, use, disclosure by transmission, dissemination or otherwise making available,

alignment or combination, blocking, erasure, or destru

...

SPÉCIFICATION ISO/TS

TECHNIQUE 19299

Première édition

2015-10-01

Perception de télépéage — Cadre de

sécurité

Electronic fee collection — Security framework

Numéro de référence

©

ISO 2015

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO 2015, Publié en Suisse

Droits de reproduction réservés. Sauf indication contraire, aucune partie de cette publication ne peut être reproduite ni utilisée

sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique, y compris la photocopie, l’affichage sur

l’internet ou sur un Intranet, sans autorisation écrite préalable. Les demandes d’autorisation peuvent être adressées à l’ISO à

l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Ch. de Blandonnet 8 • CP 401

CH-1214 Vernier, Geneva, Switzerland

Tel. +41 22 749 01 11

Fax +41 22 749 09 47

copyright@iso.org

www.iso.org

ii © ISO 2015 – Tous droits réservés

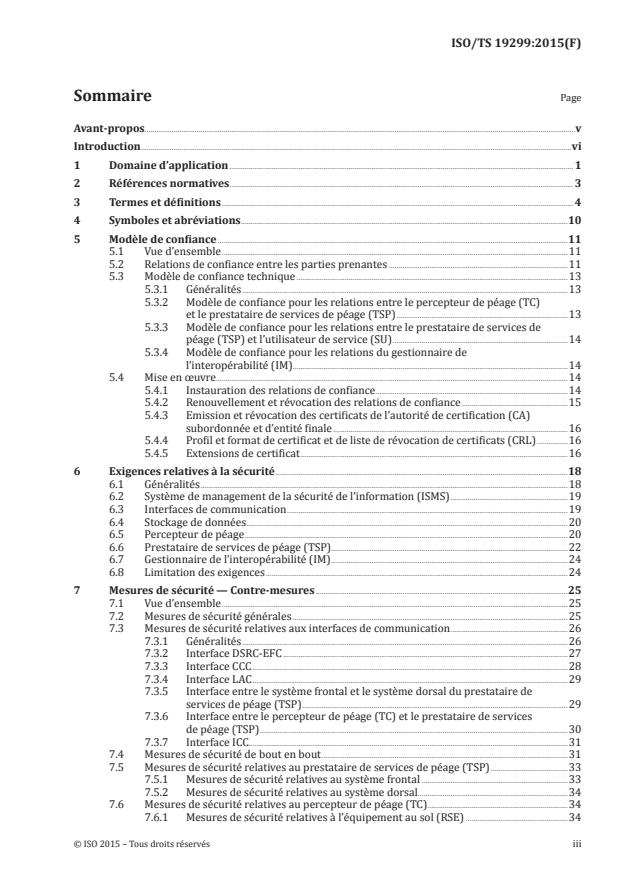

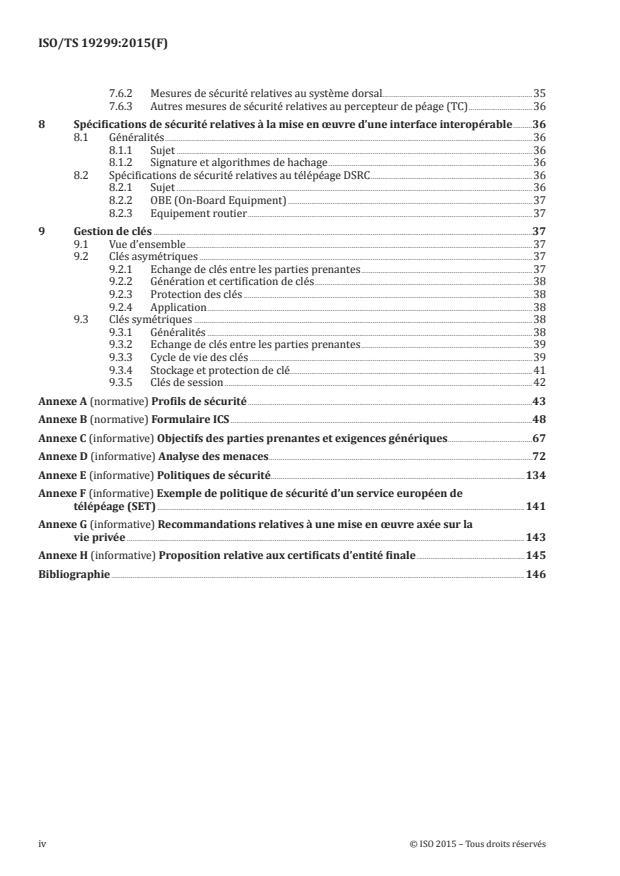

Sommaire Page

Avant-propos .v

Introduction .vi

1 Domaine d’application . 1

2 Références normatives . 3

3 Termes et définitions . 4

4 Symboles et abréviations .10

5 Modèle de confiance .11

5.1 Vue d’ensemble .11

5.2 Relations de confiance entre les parties prenantes .11

5.3 Modèle de confiance technique .13

5.3.1 Généralités .13

5.3.2 Modèle de confiance pour les relations entre le percepteur de péage (TC)

et le prestataire de services de péage (TSP) .13

5.3.3 Modèle de confiance pour les relations entre le prestataire de services de

péage (TSP) et l’utilisateur de service (SU) .14

5.3.4 Modèle de confiance pour les relations du gestionnaire de

l’interopérabilité (IM) .14

5.4 Mise en œuvre.14

5.4.1 Instauration des relations de confiance .14

5.4.2 Renouvellement et révocation des relations de confiance .15

5.4.3 Emission et révocation des certificats de l’autorité de certification (CA)

subordonnée et d’entité finale .16

5.4.4 Profil et format de certificat et de liste de révocation de certificats (CRL) .16

5.4.5 Extensions de certificat .16

6 Exigences relatives à la sécurité .18

6.1 Généralités .18

6.2 Système de management de la sécurité de l’information (ISMS) .19

6.3 Interfaces de communication .19

6.4 Stockage de données .20

6.5 Percepteur de péage .20

6.6 Prestataire de services de péage (TSP) .22

6.7 Gestionnaire de l’interopérabilité (IM) .24

6.8 Limitation des exigences .24

7 Mesures de sécurité — Contre-mesures .25

7.1 Vue d’ensemble .25

7.2 Mesures de sécurité générales .25

7.3 Mesures de sécurité relatives aux interfaces de communication .26

7.3.1 Généralités .26

7.3.2 Interface DSRC-EFC .27

7.3.3 Interface CCC .28

7.3.4 Interface LAC .29

7.3.5 Interface entre le système frontal et le système dorsal du prestataire de

services de péage (TSP) .29

7.3.6 Interface entre le percepteur de péage (TC) et le prestataire de services

de péage (TSP) .30

7.3.7 Interface ICC.31

7.4 Mesures de sécurité de bout en bout .31

7.5 Mesures de sécurité relatives au prestataire de services de péage (TSP) .33

7.5.1 Mesures de sécurité relatives au système frontal .33

7.5.2 Mesures de sécurité relatives au système dorsal . .34

7.6 Mesures de sécurité relatives au percepteur de péage (TC) .34

7.6.1 Mesures de sécurité relatives à l’équipement au sol (RSE) .34

7.6.2 Mesures de sécurité relatives au système dorsal . .35

7.6.3 Autres mesures de sécurité relatives au percepteur de péage (TC) .36

8 Spécifications de sécurité relatives à la mise en œuvre d’une interface interopérable .36

8.1 Généralités .36

8.1.1 Sujet .36

8.1.2 Signature et algorithmes de hachage .36

8.2 Spécifications de sécurité relatives au télépéage DSRC .36

8.2.1 Sujet .36

8.2.2 OBE (On-Board Equipment) .37

8.2.3 Equipement routier .37

9 Gestion de clés .37

9.1 Vue d’ensemble .37

9.2 Clés asymétriques .37

9.2.1 Echange de clés entre les parties prenantes .37

9.2.2 Génération et certification de clés .38

9.2.3 Protection des clés .38

9.2.4 Application .38

9.3 Clés symétriques .38

9.3.1 Généralités .38

9.3.2 Echange de clés entre les parties prenantes .39

9.3.3 Cycle de vie des clés .39

9.3.4 Stockage et protection de clé .41

9.3.5 Clés de session .42

Annexe A (normative) Profils de sécurité .43

Annexe B (normative) Formulaire ICS .48

Annexe C (informative) Objectifs des parties prenantes et exigences génériques .67

Annexe D (informative) Analyse des menaces .72

Annexe E (informative) Politiques de sécurité .134

Annexe F (informative) Exemple de politique de sécurité d’un service européen de

télépéage (SET) .141

Annexe G (informative) Recommandations relatives à une mise en œuvre axée sur la

vie privée .143

Annexe H (informative) Proposition relative aux certificats d’entité finale .145

Bibliographie .146

iv © ISO 2015 – Tous droits réservés

Avant-propos

L’ISO (Organisation internationale de normalisation) est une fédération mondiale d’organismes

nationaux de normalisation (comités membres de l’ISO). L’élaboration des Normes internationales est

en général confiée aux comités techniques de l’ISO. Chaque comité membre intéressé par une étude

a le droit de faire partie du comité technique créé à cet effet. Les organisations internationales,

gouvernementales et non gouvernementales, en liaison avec l’ISO participent également aux travaux.

L’ISO collabore étroitement avec la Commission électrotechnique internationale (IEC) en ce qui

concerne la normalisation électrotechnique.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d’approbation requis pour les différents types de documents ISO. Le présent document a été

rédigé conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2 (voir www.

iso.org/directives).

L’attention est appelée sur le fait que certains des éléments du présent document peuvent faire l’objet de

droits de propriété intellectuelle ou de droits analogues. L’ISO ne saurait être tenue pour responsable

de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails concernant

les références aux droits de propriété intellectuelle ou autres droits analogues identifiés lors de

l’élaboration du document sont indiqués dans l’Introduction et/ou dans la liste des déclarations de

brevets reçues par l’ISO (voir www.iso.org/brevets).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l’intention des utilisateurs et ne sauraient constituer

un engagement.

Pour une explication de la signification des termes et expressions spécifiques de l’ISO liés à

l’évaluation de la conformité, ou pour toute information au sujet de l’adhésion de l’ISO aux principes

de l’OMC concernant les obstacles techniques au commerce (OTC), voir le lien suivant: Avant-propos —

Informations supplémentaires.

L’ISO/TS 19299 a été élaborée par le comité européen de normalisation (CEN), en collaboration

avec le comité technique CEN/TC 204, Systèmes intelligents de transport, conformément à l’accord de

coopération technique entre l’ISO et le CEN (Accord de Vienne).

Cette première édition de l’ISO/TS 19299 annule et remplace la CEN/TS 16439:2013.

Introduction

Note explicative

Le processus de développement d’un concept de sécurité et de sa mise en œuvre visant à protéger

un système existant de perception du télépéage (EFC, Electronic Fee Collection) inclut normalement

plusieurs étapes, notamment:

— la définition des objectifs de sécurité ainsi que des déclarations de politique dans le cadre d’une

politique de sécurité;

— une analyse des menaces, associée à une évaluation des risques afin de définir les exigences de sécurité;

— le développement des mesures de sécurité suivies par le développement des spécifications

d’essai de sécurité.

Anglais Français

POLICIES POLITIQUES

Security objectives Objectifs de sécurité

Policy statements Déclarations de politique

REQUIREMENTS EXIGENCES

Threat analysis Analyse des menaces

Security requirements Exigences de sécurité

SPECIFICATIONS SPECIFICATIONS

Security measures Mesures de sécurité

Specifications of security measures Spécifications de mesures de sécurité

TEST PROCEDURES PROCEDURES D’ESSAI

Test specifications Spécifications d’essai

Figure 1 — Plan de développement des documents de sécurité

vi © ISO 2015 – Tous droits réservés

Pour la deuxième étape, chaque acteur d’un système EFC existant doit mettre en œuvre les mesures

de sécurité définies et superviser leur efficacité. Les mesures de sécurité ne fonctionnant pas ou

fonctionnant de manière incorrecte doivent être améliorées. Le développement du cadre de sécurité EFC

s’attache à suivre cette approche autant que possible. La méthodologie utilisée doit tenir compte des

limitations suivantes:

— Il n’existe aucune politique de sécurité: la politique de sécurité peut seulement être définie par les

parties prenantes responsables, et son rayon d’action est uniquement limité par la réglementation

et les lois applicables. Néanmoins, la présente Spécification technique propose quelques exemples

simples des politiques de sécurité possibles (de l’Annexe E à l’Annexe F).

— Aucune évaluation des risques n’est possible: l’évaluation des risques compare la perte possible pour

la partie prenante et les ressources nécessaires (par exemple équipement, connaissances, temps,

etc.) à la réalisation d’une attaque. Il s’agit d’une évaluation comparative des coûts et bénéfices de

chaque contre-mesure, ce qui n’est possible que dans le cas d’un système mis en œuvre.

— Pendant le développement de la présente Spécification technique, aucune conception ou configuration

système spécifique n’a été envisagée à des fins d’applicabilité à l’échelle universelle. Seules les

normes EFC de base disponibles et les commentaires reçus vis-à-vis de la CEN/TS 16439:2013

(l’édition précédente du cadre de sécurité EFC) ont été pris comme références. Outre le cadre de

sécurité EFC présent, les détails techniques spécifiques d’un système particulier (par exemple

serveurs, centres informatiques et éléments décentralisés comme les équipements au sol) doivent

être pris en considération lors de la mise en œuvre.

La sélection des exigences et des mesures de sécurité respectives pour un système EFC existant dépend

de la politique de sécurité et de l’évaluation des risques des systèmes des différentes parties prenantes.

Etant donné qu’il n’existe pas de politique de sécurité générale valide et qu’aucune évaluation des

risques ne peut être fournie, la cadre de sécurité EFC propose un ensemble d’exigences et de mesures de

sécurité couvrant le plus de menaces possibles, sans prétendre à l’exhaustivité.

Cependant, il existe une condition de conformité à la présente Spécification technique: si une exigence

est sélectionnée, la ou les mesures de sécurité associées doivent être mises en œuvre.

Pour comprendre le contenu de la présente Spécification technique, il convient que le lecteur ait

connaissance des hypothèses méthodologiques utilisées pour son élaboration. La sécurité d’un plan EFC

(interopérable) dépend de la réussite de la mise en œuvre et du bon fonctionnement de plusieurs

processus, systèmes et interfaces. Seule une sécurité de bout en bout fiable garantit le fonctionnement

précis et fiable des composants d’interaction des environnements de perception du péage. C’est

pourquoi ce cadre de sécurité couvre également les systèmes ou interfaces qui ne sont pas spécifiques

au concept EFC (notamment les connexions de back-office). Le cadre de sécurité indépendant de

l’application pour ces parties et interfaces, le système de management de la sécurité de l’information

(ISMS, Information Security Management System), est fourni dans la collection de normes ISO 2700x.

Le processus d’élaboration de la présente Spécification technique est décrit de manière succincte ci-après:

a) Définition des objectifs des parties prenantes et des exigences génériques qui constituent le

principal motif des exigences de sécurité (voir Annexe C). Une politique de sécurité possible

supportée par un ensemble de déclarations de politique est fournie à l’Annexe E, et un exemple de

politique de sécurité SET (Service Européen de Télépéage) est donné à l’Annexe F.

b) En fonction du modèle de rôle EFC et des définitions supplémentaires de la norme d’architecture EFC

(ISO 17573), la spécification définit un modèle de système EFC abstrait comme base pour une

analyse des menaces, la définition des exigences et les mesures de sécurité.

c) Les menaces inhérentes au modèle de système EFC et à ses actifs sont analysées par deux méthodes

distinctes: une analyse basée sur les attaques et une analyse basée sur les actifs. La première

approche envisage plusieurs scénarios du point de vue des agresseurs. La seconde approche étudie

de manière approfondie les menaces à l’égard des différents actifs identifiés (entités corporelles

et incorporelles). Cette approche, même si elle introduit une certaine redondance, garantit

l’exhaustivité et la couverture d’une gamme plus vaste de risques (voir Annexe D).

d) La spécification des exigences (voir Article 6) est basée sur les menaces identifiées à l’Annexe D.

Chaque exigence est au minimum motivée par une menace et au moins une exigence couvre

chaque menace.

e) La définition des mesures de sécurité (voir Article 7) propose une description générale des

méthodes recommandées possibles pour couvrir les exigences élaborées.

f) Les spécifications de sécurité relatives à la mise en œuvre d’une interface interopérable (voir

Article 8) fournissent des définitions détaillées, par exemple pour les authentificateurs de

messages. Ces spécifications offrent une extension de sécurité aux normes d’interface applicables

correspondantes.

g) Les exigences fondamentales de gestion de clés prenant en charge la mise en œuvre des interfaces

interopérables sont décrites à l’Article 9. L’environnement de perception du péage utilise

des éléments cryptographiques (clés, certificats, liste de révocation de certificats, etc.) pour

prendre en charge les services de sécurité tels que la confidentialité, l’intégrité, l’authenticité et

la non-répudiation. Le présent paragraphe de la spécification couvre l’instauration (initiale) de

l’échange de clés entre les parties prenantes et plusieurs procédures opérationnelles telles que le

renouvellement de clés, la révocation de certificats, etc.

h) Un modèle de confiance général (voir Article 5) est défini pour former la base de la mise en œuvre

de procédures cryptographiques afin de garantir la confidentialité, l’intégrité et l’authenticité des

données échangées. Dans ce contexte, le cadre de sécurité référence les normes internationales

approuvées pour la mise en œuvre de procédures cryptographiques améliorées par des détails EFC

spécifiques lorsque cela s’avère nécessaire.

Une partie prenante d’un plan EFC souhaitant utiliser ce cadre de sécurité doit notamment:

— définir une politique de sécurité pour le plan EFC (pouvant impliquer plus d’une partie prenante

dans un plan EFC interopérable). Quelques exemples de la politique de sécurité et de ses éléments

sont fournis (à l’Annexe E et à l’Annexe F) à titre d’aide à l’utilisation de la présente Spécification

technique pour concevoir un système sécurisé pour un cadre d’interopérabilité concret (y compris

le service européen de télépéage [SET]);

— identifier les processus, systèmes et interfaces applicables, puis les associer au cadre de sécurité EFC;

— sélectionner les exigences de sécurité correspondantes en fonction de la politique de sécurité;

— mettre en œuvre les mesures de sécurité associées aux exigences sélectionnées;

— fournir une preuve de la conformité de ses systèmes, processus et interfaces aux exigences définies

dans la présente Spécification technique. La preuve peut être une autodéclaration, un audit interne

ou externe, voire d’autres certifications.

Modèle de rôle EFC

La présente Spécification technique satisfait au modèle de rôle défini dans l’ISO 17573. Selon ce modèle

de rôle, le percepteur de péage (TC, Toll Charger) est le fournisseur de l’infrastructure de péage ou du

service de transport et ainsi le destinataire des redevances du réseau routier. Le TC est l’acteur associé

au rôle Perception du péage (voir Figure 2).

viii © ISO 2015 – Tous droits réservés

Anglais Français

Interoperability management Gestion de l’interopérabilité

Service provision Fourniture du service

Toll charging Perception du télépéage

Service usage Utilisation du service

Figure 2 — Modèle de rôle sous-jacent de la présente Spécification technique

Les prestataires de services de péage (TSP, Toll Service Provider) fournissent un équipement embarqué

(OBE, On-Board Equipment) aux utilisateurs du service d’infrastructure ou de transport à péage.

Les TSP sont chargés de fournir l’OBE qui sera utilisé pour la collecte des données, ce qui permet

au TC d’envoyer une demande au TSP en ce qui concerne l’utilisation de l’infrastructure ou du service

de transport par leurs utilisateurs de services (SU, Service User). Dans les systèmes autonomes,

chaque TSP fournit les déclarations de péage au TC qui exploite le système autonome. Il se peut qu’un

tel TC reçoive les déclarations de péage de plus d’un TSP. Dans les systèmes de communications

dédiées à courte portée (DSRC, Dedicated Short-Range Communication), le TC reçoit les déclarations de

péage principales de son propre équipement au sol (RSE, Road-Side Equipment) qui communique avec

l’OBE du TSP ainsi que les données de perception supplémentaires, si nécessaires, du TSP. La gestion

de l’interopérabilité (IM, Interoperability Management) représentée à la Figure 2 inclut toutes les

spécifications et activités qui permettent de définir et de maintenir un ensemble de règles gouvernant

l’environnement global de perception du péage.

Le modèle de confiance défini dans la présente Spécification technique est basé sur le modèle de rôle

ci-dessus et constitue également la base technique pour la protection de la communication des données

entre les entités du modèle de rôle. Outre la sécurité des communications, la mise en œuvre et la gestion

sécurisées du système dorsal et des autres équipements de l’infrastructure EFC doivent être fiables. Un

percepteur de péage (TC) ou un prestataire de services de péage (TSP) en conformité avec la présente

Spécification technique doit être capable de fournir une preuve du management de la sécurité exigé.

Une telle preuve constitue la base de relations de confiance entre les entités impliquées.

La Figure 3 ci-après représente le modèle de système EFC abstrait utilisé pour l’analyse des menaces, et la

définition des exigences de sécurité et des mesures de sécurité associées pour la présente Spécification

technique. La présente Spécification technique s’appuie sur la supposition d’un OBE qui est dédié

exclusivement à des fins EFC et ne s’intéresse pas aux services à valeur ajoutée basés sur un OBE EFC, ni

aux plates-formes OBE plus génériques (également appelées «stations STI embarquées») utilisées pour

héberger l’application EFC. L’OBE peut soit être connecté à un compte central, soit utiliser un moyen de

paiement tel qu’une carte à puce intégrée (ICC, Integrated Chip Card) ou un paiement mobile pour un

système EFC à compte embarqué. Les transactions financières éventuelles transmises sur le moyen de

paiement ne relèvent pas du domaine d’application de la présente Spécification technique.

ANPR

GNSS

Position&

Time

User

TollServiceProvider

Contract

contact(less) ServicePoint

ICC

Driver Personnel

Customization,

Maintenance

contact(less)

HMI

optional

Service Provider

OBE CN OBE

Valueadded

BackEnd

Proxy

services

Power,

Tacho,

DSRC

CAN,

etc.

TollCharger

Toll Charger

BackEnd

Vehicle RSE,

Enforcement

Personnel

x © ISO 2015 – Tous droits réservés

Equipmentsupplier,serviceprovider,etc.

Anglais Français

GNSS position & time Position et heure GNSS

User Usager

Driver Conducteur

HMI IHM

Contact(less) (sans) contact

Value added services Services à valeur ajoutée

Power, tacho, CAN, etc. Alimentation électrique, tachygraphe,

bus CAN, etc.

Vehicle Véhicule

Toll service provider Prestataire de services de péage

Service point Point de service

Contract Contrat

Contact(less) (sans) contact

Customization, maintenance Personnalisation, maintenance

Optional OBE proxy Proxy OBE facultatif

Service provider back end Système dorsal du prestataire de ser-

vices

Toll charger Percepteur de péage

RSE, enforcement RSE, contrôle sanction

Toll charger back end Système dorsal du percepteur de péage

Equipment supplier, service provider, Fournisseur d’équipements, fournisseur

etc. de services, etc.

Figure 3 — Modèle de système EFC du cadre de sécurité EFC

Relation avec les autres normes de sécurité

Plusieurs normes génériques et spécifiques et Rapports techniques traitent déjà des problèmes de

sécurité relatifs aux technologies de l’information. La présente Spécification technique utilise ces

normes existantes et élargit leur usage aux applications EFC. Le cadre référence et adapte les techniques

et méthodologies de sécurité découlant de ces normes.

La Figure 4 représente le contexte du cadre de sécurité EFC par rapport aux autres normes de sécurité.

Il ne s’agit pas d’une description exhaustive, car seules les normes les plus pertinentes sont indiquées,

c’est-à-dire les normes qui ont contribué le plus à la présente Spécification technique. Les normes

qui sont utilisées et référencées directement sont en noir (les autres sont en gris). Les autres normes

pouvant fournir d’autres informations de sécurité sont données à titre d’information et d’exhaustivité

seulement, mais ne sont pas utilisées.

ETSI TR 102 731

(Essential Counter-

measures for Co-operative

ITS)

Digital signatures

Equipment management

Anglais Français

IT – Open systems interconnection Technologies de l’information – Interconnexion de

systèmes ouverts (OSI)

ISO 7498-2 ISO 7498-2

Basic reference Model – Part 2: Security Architecture Modèle de référence de base – Partie 2: Architecture

de sécurité

ISO/IEC 10171-1 to 7 ISO/IEC 10171-1 à 7

Security frameworks for open systems Cadres de sécurité pour les systèmes ouverts

ISO/IEC 9594-8 (X.509) ISO/IEC 9594-8 (X.509)

The Directory: Public-key and attribute certificate The Directory: Public-key and attribute certificate

frameworks frameworks

Security techniques – Security measures and algo- Techniques de sécurité – Mesures de sécurité et algo-

rithms rithmes

ISO/IEC 10118-3 ISO/IEC 10118-3

Dedicated hash-functions Dedicated hash-functions

ISO/IEC 9797-1 and 2 ISO/IEC 9797-1 et 2

MACs MACs

ISO/IEC 14888-1 to 3 ISO/IEC 14888-1 à 3

Digital signatures Digital signatures

ETSI/TR 102 731 (Essential Counter-measures for ETSI/TR 102 731 (Essential Counter-measures for

Co-operative ITS) Co-operative ITS)

ISO/IEC 18033-1 to 4 ISO/IEC 18033-1 à 4

Encryption algorithms Encryption algorithms

xii © ISO 2015 – Tous droits réservés

ISO/IEC 11770-1 to 4 ISO/IEC 11770-1 à 4

Key management Key management

CEN ISO/TS 19299 CEN ISO/TS 19299

Electronic fee collection – Security framework Perception de télépéage – Cadre de sécurité

Reference, make use of standards and best practice Référencement et utilisation de normes et recomman-

dations

Evaluation criteria for IT security (common criteria) Critères d’évaluation de la sécurité informatique (cri-

tères communs)

Equipment evaluation and certification

Evaluation et certification de l’équipement

ISO/IEC 18045 ISO/IEC 18045

Methodology for IT security evaluation Methodology for IT security evaluation

ISO/TS 17574 ISO/TS 17574

EFC – Guidelines for security protection profile EFC – Guidelines for security protection profile

ISO/IEC/TR 15446 ISO/IEC/TR 15446

Guide for the production of protection profiles and Guide for the production of protection profiles and

security targets security targets

ISO/IEC 15408 Part 1 to 3 ISO/IEC 15408-1 à 3

Evaluation criteria for IT security (common criteria) Evaluation criteria for IT security (common criteria)

IT – Security techniques – Information security Technologies de l’information – Techniques de sécu-

management systems rité – Systèmes de management de la sécurité de

l’information

ISO/IEC 27001 ISO/IEC 27001

Requirements Exigences

ISO/IEC 27002 ISO/IEC 27002

(BS 7799) (BS 7799)

Code of practice Code de la bonne pratique

ISO/IEC 27003 ISO/IEC 27003

Implementation Guidance Implementation Guidance

ISO/IEC 27005 ISO/IEC 27005

Risk management Gestion des risques

ISO/IEC 27000 ISO/IEC 27000

Overview and vocabulary Vue d’ensemble et vocabulaire

Figure 4 — Normes de sécurité dans le contexte du cadre de sécurité EFC

Chaque groupe de normes représenté à la Figure 4 assure les fonctionnalités suivantes:

— Techniques de sécurité — Mesures de sécurité et algorithmes: ce groupe de normes rassemble

les mesures de sécurité essentielles et les algorithmes cryptographiques recommandés, incluant

également les directives relatives à une utilisation précise.

— Technologies de l’information — Interconnexion de systèmes ouverts: ce groupe de normes

définit les mécanismes utilisés pour établir des communications sécurisées entre des systèmes

ouverts. Les normes décrivent quelques-unes des exigences de sécurité dans les domaines de

l’authentification et d’autres services de sécurité en proposant un ensemble de cadres.

— Critère d’évaluation de la sécurité informatique (critères communs): ce groupe de normes

définit des méthodologies et des processus pour l’évaluation de la sécurité et la certification de la

majorité des catégories de produits utilisés dans l’environnement EFC. Les flèches à l’intérieur du

groupe mettent en évidence la relation entre les normes dans le sens ascendant.

— Technologies de l’information — Techniques de sécurité — Système de management de la

sécurité de l’information (ISMS): ce groupe de normes définit les exigences et les directives

relatives à la mise en œuvre des systèmes de management de la sécurité pour tous les types

d’organisations. Les normes conviennent parfaitement aux solutions de sécurité du système dorsal

et des autres équipements fixes ou installés (y compris les logiciels des systèmes EFC).

Il est permis d’utiliser une certification ISO/IEC 27001 correspondante d’un percepteur de péage (TC)

ou d’un prestataire de services de péage (TSP) pour prouver la conformité à la présente Spécification

technique, sous réserve que le domaine d’application et les déclarations d’applicabilité (SoA, Statement of

Applicability) incluent les processus métier EFC spécifiés dans l’ISO 17573 et que les exigences de sécurité

sélectionnées et leurs mesures de sécurité associées fournies par la présente Spécification technique

soient appliquées, par exemple en les utilisant dans les catalogues contenant les mesures de sécurité et

les objectifs de contrôle. La Figure 5 ci-après montre comment cette approche fonctionne en parallèle.

La première partie des deux méthodes consiste à analyser les processus métiers suivis d’une analyse

des menaces. Une analyse des risques commune combine l’analyse générique et l’analyse spécifique au

système EFC (ainsi que les résultats associés) dans les mesures et les contrôles de sécurité respectifs.

Information Security Management Systems - ISO 27001

Anglais Français

Information security management systems – Système de management de la sécurité de l’informa-

ISO 27001 tion – ISO 27001

Generic company business processes Processus métier d’entreprises génériques

Generic threats – ISO 27005 Menaces génériques – ISO 27005

EFC business processes – ISO 15573 Processus métier EFC – ISO 15573

EFC specific threats – this Technical specification Menaces spécifiques à l’EFC – la présente Spécification

technique

Risk evaluation – ISO 27005 Evaluation des risques – ISO 27005

General security measures & controls considering Mesures et contrôles de sécurité généraux selon

ISO 27002 l’ISO 27002

xiv © ISO 2015 – Tous droits réservés

EFC security measures & controls – this Technical Mesures et contrôles de sécurité EFC – la présente

specification Spécification technique

Figure 5 — Domaine d’application relatif au système de management de la sécurité de

l’information (ISMS)

En outre, le cadre de sécurité EFC utilise les méthodes existantes d’analyse des menaces ainsi que

l’analyse des menaces existante en rapport avec l’EFC ou les STI [par exemple ETSI/TR 102 893

(systèmes de transport intelligents, sécurité, menace, vulnérabilité et analyse des risques)]

SPÉCIFICATION TECHNIQUE ISO/TS 19299:2015(F)

Perception de télépéage — Cadre de sécurité

1 Domaine d’application

Le domaine d’application général de la présente Spécification technique consiste à fournir un cadre

de sécurité de l’information pour l’ensemble des entités organisationnelles et techniques d’un plan de

perception du télépéage (EFC), et plus particulièrement pour les interfaces entre elles, sur la base de

l’architecture système définie dans l’ISO 17573. Le cadre de sécurité décrit un ensemble d’exigences et

de mesures de sécurité associées destinées à être mises en œuvre par les parties prenantes, garantissant

ainsi un fonctionnement sécurisé de leur partie d’un système EFC, tel que l’exige la politique de sécurité

d’un environnement de confiance.

Le domaine d’application de la présente Spécification technique inclut:

— la définition d’un modèle de confiance (voir Article 5);

Principes et hypothèses de base pour l’établissement de relations de confiance entre les parties

prenantes.

— les exigences de sécurité (voir Article 6);

— les mesures de sécurité — contre-mesures (voir Article 7);

Exigences de sécurité relatives à la prise en charge des mises en œuvre du système EFC actuel.

— les spécifications de sécurité relatives à la mise en œuvre de l’interface (voir Article 8);

Ces spécifications offrent une extension de sécurité aux normes correspondantes. La Figure 5 ci-

avant représente les interfaces applicables et les normes d’interface applicables correspondantes,

telles que représentées à la Figure 6.

— la gestion des clés (voir Article 9);

Couvre l’instauration (initiale) de l’échange de clés entre les parties prenantes et plusieurs

procédures opérationnelles telles que le renouvellement de clés, la révocation de certificats, etc.

— les profils de sécurité (voir Annexe A);

— la déclaration de conformité de la mise en œuvre (voir Annexe B) propose une liste de contrôle

devant être utilisée par un fournisseur d’équipement, un chargé de mise en œuvre d’un système ou

l’acteur d’un rôle pour déclarer sa conformité à la présente Spécification technique;

— les objectifs généraux de sécurité de l’information des parties prenantes (voir Annexe C) qui

constituent le principal motif des exigences de sécurité;

— l’analyse des menaces (voir Annexe D) inhérentes au modèle de système EFC et à ses actifs en

utilisant deux méthodes complémentaires distinctes, une analyse basée sur les attaques et une

analyse basée sur les actifs;

— des exemples de politiques de sécurité (voir Annexe E et Annexe F);

— les recommandations relatives à une mise en œuvre axée sur la protection de la vie privée (voir

Annexe G);

— une proposition relative aux certificats d’entité finale (voir Annexe H).

Anglais Français

Charge data Données d’imputation

Context data Données contextuelles

Customization data Données de personnalisation

Toll service provider back end Système dorsal du prestataire de services de péage

Charging identification Identification de la perception

Charging identification & transfer charging informa- Identification de la perception et transfert des infor-

tion mations de perception

Transit information Informations de transfert

User identification Identification de l’usager

OBE interrogation Interrogation de l’OBE

RSE localisation data Données de localisation du RSE

Checking of itinerary freezing in real time Contrôle du gel d’itinéraire en temps réel

Trust objects Objets de confiance