ISO/IEC 27701:2019

(Main)Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines

Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines

This document specifies requirements and provides guidance for establishing, implementing, maintaining and continually improving a Privacy Information Management System (PIMS) in the form of an extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy management within the context of the organization. This document specifies PIMS-related requirements and provides guidance for PII controllers and PII processors holding responsibility and accountability for PII processing. This document is applicable to all types and sizes of organizations, including public and private companies, government entities and not-for-profit organizations, which are PII controllers and/or PII processors processing PII within an ISMS.

Techniques de sécurité — Extension d'ISO/IEC 27001 et ISO/IEC 27002 au management de la protection de la vie privée — Exigences et lignes directrices

Le présent document spécifie les exigences et fournit des recommandations pour la création, la mise en œuvre, le maintien et l'amélioration continue d'un système de management de la protection de la vie privée (PIMS) sous la forme d'une extension de l'ISO/IEC 27001 et l'ISO/IEC 27002 pour le management de la protection de la vie privée dans le contexte de l'organisation. Le présent document spécifie les exigences liées au PIMS et fournit des recommandations destinées aux responsables de traitement de DCP et aux sous-traitants de DCP chargés de et responsables du traitement des DCP. Le présent document s'applique aux organisations de tous types et de toutes tailles, y compris les entreprises publiques et privées, les entités gouvernementales et les organisations à but non lucratif, qui sont des responsables de traitement de DCP et/ou des sous-traitants de DCP qui traitent les DCP à l'aide d'un SMSI.

General Information

- Status

- Withdrawn

- Publication Date

- 04-Aug-2019

- Drafting Committee

- ISO/IEC JTC 1/SC 27/WG 5 - Identity management and privacy technologies

- Current Stage

- 9599 - Withdrawal of International Standard

- Start Date

- 14-Oct-2025

- Completion Date

- 12-Feb-2026

Relations

- Effective Date

- 22-Oct-2022

Overview

ISO/IEC 27701:2019 is a privacy extension to ISO/IEC 27001 and ISO/IEC 27002 that defines requirements and guidance for establishing, implementing, maintaining and continually improving a Privacy Information Management System (PIMS). The standard adds privacy-specific controls and processes for organizations acting as PII controllers and PII processors handling personally identifiable information (PII) within an ISMS. ISO/IEC 27701 is applicable to organizations of all types and sizes - public, private, government and not-for-profit.

Key Topics and Requirements

- PIMS integration with ISMS: Extends ISO/IEC 27001:2013 requirements and ISO/IEC 27002:2013 guidance to include privacy governance, risk management and control mapping.

- Organizational context & scope: Requirements for understanding context, interested parties, and defining the PIMS scope.

- Leadership and accountability: Roles, responsibilities and top-management commitment for privacy obligations.

- Risk-based planning: Address privacy risks and opportunities; set objectives and treatment measures aligned with information security risk processes.

- Support and competence: Resource allocation, staff awareness, training and documented information for privacy controls.

- Operational controls: Controls for access management, asset handling, cryptography, system development, supplier management, logging, backups and incident response - adapted for PII protection.

- Controller/Processor-specific guidance: Conditions for collection and processing, lawful basis and consent, privacy impact assessments (PIA), contracts with PII processors, records of processing activities.

- PII principal rights: Guidance on transparency, providing information to data subjects, mechanisms to modify/withdraw consent and to object to processing.

- Performance and continual improvement: Monitoring, internal audit, management review and corrective action tailored to PIMS.

Applications and Who Uses It

ISO/IEC 27701 is used to:

- Integrate privacy requirements into an existing ISMS for holistic security + privacy management.

- Demonstrate compliance with privacy-by-design principles to customers, partners and regulators.

- Standardize contracts and processes for PII controllers and PII processors, including cloud and third‑party service providers. Typical users:

- Chief Privacy Officers, Data Protection Officers (DPOs) and compliance teams

- Information security managers and ISO 27001 implementers

- Legal, HR and vendor management teams responsible for PII processing

Benefits

- Improved alignment between information security and privacy controls

- Clear responsibilities and evidence for audits and regulatory inquiries

- Scalable framework suitable for small firms to large enterprises

Related Standards

- ISO/IEC 27001:2013 - Information security management systems (ISMS)

- ISO/IEC 27002:2013 - Information security controls and guidance

- Data protection frameworks and laws (for example, GDPR and other regional privacy regulations) - ISO/IEC 27701 helps map privacy controls to regulatory obligations

Keywords: ISO/IEC 27701, PIMS, privacy information management, PII controllers, PII processors, ISO/IEC 27001 extension, data protection, privacy impact assessment, consent management, ISMS.

ISO/IEC 27701:2019 - Security techniques -- Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management -- Requirements and guidelines

ISO/IEC 27701:2019 - Techniques de sécurité -- Extension d'ISO/IEC 27001 et ISO/IEC 27002 au management de la protection de la vie privée -- Exigences et lignes directrices

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

Bureau Veritas

Bureau Veritas is a world leader in laboratory testing, inspection and certification services.

DNV

DNV is an independent assurance and risk management provider.

Sponsored listings

Frequently Asked Questions

ISO/IEC 27701:2019 is a standard published by the International Organization for Standardization (ISO). Its full title is "Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines". This standard covers: This document specifies requirements and provides guidance for establishing, implementing, maintaining and continually improving a Privacy Information Management System (PIMS) in the form of an extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy management within the context of the organization. This document specifies PIMS-related requirements and provides guidance for PII controllers and PII processors holding responsibility and accountability for PII processing. This document is applicable to all types and sizes of organizations, including public and private companies, government entities and not-for-profit organizations, which are PII controllers and/or PII processors processing PII within an ISMS.

This document specifies requirements and provides guidance for establishing, implementing, maintaining and continually improving a Privacy Information Management System (PIMS) in the form of an extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy management within the context of the organization. This document specifies PIMS-related requirements and provides guidance for PII controllers and PII processors holding responsibility and accountability for PII processing. This document is applicable to all types and sizes of organizations, including public and private companies, government entities and not-for-profit organizations, which are PII controllers and/or PII processors processing PII within an ISMS.

ISO/IEC 27701:2019 is classified under the following ICS (International Classification for Standards) categories: 35.030 - IT Security. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC 27701:2019 has the following relationships with other standards: It is inter standard links to ISO/IEC 27701:2025. Understanding these relationships helps ensure you are using the most current and applicable version of the standard.

ISO/IEC 27701:2019 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 27701

First edition

2019-08

Security techniques — Extension to

ISO/IEC 27001 and ISO/IEC 27002 for

privacy information management —

Requirements and guidelines

Techniques de sécurité — Extension d'ISO/IEC 27001 et ISO/IEC

27002 au management de la protection de la vie privée — Exigences

et lignes directrices

Reference number

©

ISO/IEC 2019

© ISO/IEC 2019

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting

on the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address

below or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Fax: +41 22 749 09 47

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii © ISO/IEC 2019 – All rights reserved

Contents Page

Foreword .vi

Introduction .vii

1 Scope . 1

2 Normative references . 1

3 Terms, definitions and abbreviations . 1

4 General . 2

4.1 Structure of this document . 2

4.2 Application of ISO/IEC 27001:2013 requirements . 2

4.3 Application of ISO/IEC 27002:2013 guidelines . 3

4.4 Customer . 4

5 PIMS-specific requirements related to ISO/IEC 27001 . 4

5.1 General . 4

5.2 Context of the organization . 4

5.2.1 Understanding the organization and its context . 4

5.2.2 Understanding the needs and expectations of interested parties . 5

5.2.3 Determining the scope of the information security management system . 5

5.2.4 Information security management system . 5

5.3 Leadership . 5

5.3.1 Leadership and commitment . 5

5.3.2 Policy . 5

5.3.3 Organizational roles, responsibilities and authorities . 5

5.4 Planning . 6

5.4.1 Actions to address risks and opportunities . 6

5.4.2 Information security objectives and planning to achieve them . 7

5.5 Support . 7

5.5.1 Resources . 7

5.5.2 Competence . 7

5.5.3 Awareness . 7

5.5.4 Communication . 7

5.5.5 Documented information . 7

5.6 Operation . 7

5.6.1 Operational planning and control . 7

5.6.2 Information security risk assessment . 7

5.6.3 Information security risk treatment . 7

5.7 Performance evaluation . 8

5.7.1 Monitoring, measurement, analysis and evaluation . 8

5.7.2 Internal audit . 8

5.7.3 Management review . 8

5.8 Improvement . 8

5.8.1 Nonconformity and corrective action . 8

5.8.2 Continual improvement . 8

6 PIMS-specific guidance related to ISO/IEC 27002 . 8

6.1 General . 8

6.2 Information security policies . 8

6.2.1 Management direction for information security . 8

6.3 Organization of information security . 9

6.3.1 Internal organization . 9

6.3.2 Mobile devices and teleworking .10

6.4 Human resource security .10

6.4.1 Prior to employment .10

6.4.2 During employment .10

6.4.3 Termination and change of employment .11

© ISO/IEC 2019 – All rights reserved iii

6.5 Asset management .11

6.5.1 Responsibility for assets .11

6.5.2 Information classification .11

6.5.3 Media handling .12

6.6 Access control .13

6.6.1 Business requirements of access control .13

6.6.2 User access management .13

6.6.3 User responsibilities .14

6.6.4 System and application access control .14

6.7 Cryptography .15

6.7.1 Cryptographic controls .15

6.8 Physical and environmental security .15

6.8.1 Secure areas .15

6.8.2 Equipment .16

6.9 Operations security .17

6.9.1 Operational procedures and responsibilities .17

6.9.2 Protection from malware .18

6.9.3 Backup .18

6.9.4 Logging and monitoring .18

6.9.5 Control of operational software .19

6.9.6 Technical vulnerability management .20

6.9.7 Information systems audit considerations .20

6.10 Communications security .20

6.10.1 Network security management .20

6.10.2 Information transfer .20

6.11 Systems acquisition, development and maintenance .21

6.11.1 Security requirements of information systems .21

6.11.2 Security in development and support processes .21

6.11.3 Test data .23

6.12 Supplier relationships.23

6.12.1 Information security in supplier relationships .23

6.12.2 Supplier service delivery management .24

6.13 Information security incident management .24

6.13.1 Management of information security incidents and improvements.24

6.14 Information security aspects of business continuity management .27

6.14.1 Information security continuity .27

6.14.2 Redundancies .27

6.15 Compliance .27

6.15.1 Compliance with legal and contractual requirements .27

6.15.2 Information security reviews .28

7 Additional ISO/IEC 27002 guidance for PII controllers.29

7.1 General .29

7.2 Conditions for collection and processing .29

7.2.1 Identify and document purpose .29

7.2.2 Identify lawful basis .29

7.2.3 Determine when and how consent is to be obtained .30

7.2.4 Obtain and record consent .30

7.2.5 Privacy impact assessment .31

7.2.6 Contracts with PII processors .31

7.2.7 Joint PII controller .32

7.2.8 Records related to processing PII .32

7.3 Obligations to PII principals .33

7.3.1 Determining and fulfilling obligations to PII principals .33

7.3.2 Determining information for PII principals .33

7.3.3 Providing information to PII principals .34

7.3.4 Providing mechanism to modify or withdraw consent .34

7.3.5 Providing mechanism to object to PII processing .35

7.3.6 Access, correction and/or erasure .35

iv © ISO/IEC 2019 – All rights reserved

7.3.7 PII controllers' obligations to inform third parties .36

7.3.8 Providing copy of PII processed .36

7.3.9 Handling requests .37

7.3.10 Automated decision making .37

7.4 Privacy by design and privacy by default .38

7.4.1 Limit collection .38

7.4.2 Limit processing .38

7.4.3 Accuracy and quality .38

7.4.4 PII minimization objectives .39

7.4.5 PII de-identification and deletion at the end of processing .39

7.4.6 Temporary files .39

7.4.7 Retention .40

7.4.8 Disposal .40

7.4.9 PII transmission controls .40

7.5 PII sharing, transfer, and disclosure .41

7.5.1 Identify basis for PII transfer between jurisdictions .41

7.5.2 Countries and international organizations to which PII can be transferred .41

7.5.3 Records of transfer of PII .41

7.5.4 Records of PII disclosure to third parties .42

8 Additional ISO/IEC 27002 guidance for PII processors .42

8.1 General .42

8.2 Conditions for collection and processing .42

8.2.1 Customer agreement .42

8.2.2 Organization’s purposes .43

8.2.3 Marketing and advertising use .43

8.2.4 Infringing instruction .43

8.2.5 Customer obligations .43

8.2.6 Records related to processing PII .44

8.3 Obligations to PII principals .44

8.3.1 Obligations to PII principals .44

8.4 Privacy by design and privacy by default .44

8.4.1 Temporary files .44

8.4.2 Return, transfer or disposal of PII .45

8.4.3 PII transmission controls .45

8.5 PII sharing, transfer, and disclosure .46

8.5.1 Basis for PII transfer between jurisdictions .46

8.5.2 Countries and international organizations to which PII can be transferred .46

8.5.3 Records of PII disclosure to third parties .47

8.5.4 Notification of PII disclosure requests .47

8.5.5 Legally binding PII disclosures .47

8.5.6 Disclosure of subcontractors used to process PII .47

8.5.7 Engagement of a subcontractor to process PII .48

8.5.8 Change of subcontractor to process PII .48

Annex A (normative) PIMS-specific reference control objectives and controls (PII Controllers) .49

Annex B (normative) PIMS-specific reference control objectives and controls (PII Processors) .53

Annex C (informative) Mapping to ISO/IEC 29100 .56

Annex D (informative) Mapping to the General Data Protection Regulation .58

Annex E (informative) Mapping to ISO/IEC 27018 and ISO/IEC 29151.61

Annex F (informative) How to apply ISO/IEC 27701 to ISO/IEC 27001 and ISO/IEC 27002.64

Bibliography .66

© ISO/IEC 2019 – All rights reserved v

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that

are members of ISO or IEC participate in the development of International Standards through

technical committees established by the respective organization to deal with particular fields of

technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other

international organizations, governmental and non-governmental, in liaison with ISO and IEC, also

take part in the work.

The procedures used to develop this document and those intended for its further maintenance are

described in the ISO/IEC Directives, Part 1. In particular, the different approval criteria needed for

the different types of document should be noted. This document was drafted in accordance with the

editorial rules of the ISO/IEC Directives, Part 2 (see www .iso .org/directives).

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent

rights. Details of any patent rights identified during the development of the document will be in the

Introduction and/or on the ISO list of patent declarations received (see www .iso .org/patents) or the IEC

list of patent declarations received (see http: //patents .iec .ch).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation of the voluntary nature of standards, the meaning of ISO specific terms and

expressions related to conformity assessment, as well as information about ISO's adherence to the

World Trade Organization (WTO) principles in the Technical Barriers to Trade (TBT) see www .iso

.org/iso/foreword .html.

This document was prepared by Joint Technical Committee ISO/IEC JTC 1, Information technology,

Subcommittee SC 27, Security techniques.

Any feedback or questions on this document should be directed to the user’s national standards body. A

complete listing of these bodies can be found at www .iso .org/members .html.

vi © ISO/IEC 2019 – All rights reserved

Introduction

0.1 General

Almost every organization processes Personally Identifiable Information (PII). Further, the quantity

and types of PII processed is increasing, as is the number of situations where an organization needs to

cooperate with other organizations regarding the processing of PII. Protection of privacy in the context

of the processing of PII is a societal need, as well as the topic of dedicated legislation and/or regulation

all over the world.

The Information Security Management System (ISMS) defined in ISO/IEC 27001 is designed to permit

the addition of sector specific requirements, without the need to develop a new Management System.

ISO Management System standards, including the sector specific ones, are designed to be able to be

implemented either separately or as a combined Management System.

Requirements and guidance for PII protection vary depending on the context of the organization, in

particular where national legislation and/or regulation exist. ISO/IEC 27001 requires that this context

be understood and taken into account. This document includes mapping to:

— the privacy framework and principles defined in ISO/IEC 29100;

— ISO/IEC 27018;

— ISO/IEC 29151; and

— the EU General Data Protection Regulation.

However, these can need to be interpreted to take into account local legislation and/or regulation.

This document can be used by PII controllers (including those that are joint PII controllers) and

PII processors (including those using subcontracted PII processors and those processing PII as

subcontractors to PII processors).

An organization complying with the requirements in this document will generate documentary

evidence of how it handles the processing of PII. Such evidence can be used to facilitate agreements with

business partners where the processing of PII is mutually relevant. This can also assist in relationships

with other stakeholders. The use of this document in conjunction with ISO/IEC 27001 can, if desired,

provide independent verification of this evidence.

This document was initially developed as ISO/IEC 27552.

0.2 Compatibility with other management system standards

This document applies the framework developed by ISO to improve alignment among its Management

System Standards.

This document enables an organization to align or integrate its PIMS with the requirements of other

Management System standards.

© ISO/IEC 2019 – All rights reserved vii

INTERNATIONAL STANDARD ISO/IEC 27701:2019(E)

Security techniques — Extension to ISO/IEC 27001 and

ISO/IEC 27002 for privacy information management —

Requirements and guidelines

1 Scope

This document specifies requirements and provides guidance for establishing, implementing,

maintaining and continually improving a Privacy Information Management System (PIMS) in the form

of an extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy management within the context of the

organization.

This document specifies PIMS-related requirements and provides guidance for PII controllers and PII

processors holding responsibility and accountability for PII processing.

This document is applicable to all types and sizes of organizations, including public and private

companies, government entities and not-for-profit organizations, which are PII controllers and/or PII

processors processing PII within an ISMS.

2 Normative references

The following documents are referred to in the text in such a way that some or all of their content

constitutes requirements of this document. For dated references, only the edition cited applies. For

undated references, the latest edition of the referenced document (including any amendments) applies.

ISO/IEC 27000, Information technology — Security techniques — Information security management

systems — Overview and vocabulary

ISO/IEC 27001:2013, Information technology — Security techniques — Information security management

systems — Requirements

ISO/IEC 27002:2013, Information technology — Security techniques — Code of practice for information

security controls

ISO/IEC 29100, Information technology — Security techniques — Privacy framework

3 Terms, definitions and abbreviations

For the purposes of this document, the terms and definitions given in ISO/IEC 27000 and ISO/IEC 29100

and the following apply.

ISO and IEC maintain terminological databases for use in standardization at the following addresses:

— ISO Online browsing platform: available at https: //www .iso .org/obp

— IEC Electropedia: available at http: //www .electropedia .org/

3.1

joint PII controller

PII controller that determine the purposes and means of the processing of PII jointly with one or more

other PII controllers

© ISO/IEC 2019 – All rights reserved 1

3.2

privacy information management system

PIMS

information security management system which addresses the protection of privacy as potentially

affected by the processing of PII

4 General

4.1 Structure of this document

This is a sector-specific document related to ISO/IEC 27001:2013 and to ISO/IEC 27002:2013.

This document focuses on PIMS-specific requirements. Compliance with this document is based on

adherence to these requirements and with the requirements in ISO/IEC 27001:2013. This document

extends the requirements of ISO/IEC 27001:2013 to take into account the protection of privacy of PII

principals as potentially affected by the processing of PII, in addition to information security. For a

better understanding, implementation guidance and other information regarding the requirements is

included.

Clause 5 gives PIMS-specific requirements and other information regarding the information security

requirements in ISO/IEC 27001 appropriate to an organization acting as either a PII controller or a PII

processor.

NOTE 1 For completeness, Clause 5 contains a subclause for each of the clauses containing requirements in

ISO/IEC 27001:2013, even in cases where there are no PIMS-specific requirements or other information.

Clause 6 gives PIMS-specific guidance and other information regarding the information security

controls in ISO/IEC 27002 and PIMS-specific guidance for an organization acting as either a PII

controller or a PII processor.

NOTE 2 For completeness, Clause 6 contains a subclause for each of the clauses containing objectives or

controls in ISO/IEC 27002:2013, even in cases where there is no PIMS-specific guidance or other information.

Clause 7 gives additional ISO/IEC 27002 guidance for PII controllers, and Clause 8 gives additional

ISO/IEC 27002 guidance for PII processors.

Annex A lists the PIMS-specific control objectives and controls for an organization acting as a PII

controller, (whether it employs a PII processor or not, and whether acting jointly with another PII

controller or not).

Annex B lists the PIMS-specific control objectives and controls for an organization acting as a PII

processor (whether it subcontracts the processing of PII to a separate PII processor or not, and including

those processing PII as subcontractors to PII processors).

Annex C contains a mapping to ISO/IEC 29100.

Annex D contains a mapping of the controls in this document to the European Union General Data

Protection Regulation.

Annex E contains a mapping to ISO/IEC 27018 and ISO/IEC 29151.

Annex F explains how ISO IEC 27001 and ISO/IEC 27002 are extended to the protection of privacy when

processing PII.

4.2 Application of ISO/IEC 27001:2013 requirements

Table 1 gives the location of PIMS-specific requirements in this document in relation to ISO/IEC 27001.

2 © ISO/IEC 2019 – All rights reserved

Table 1 — Location of PIMS-specific requirements and other information for implementing

controls in ISO/IEC 27001:2013

Clause in Title Subclause in Remarks

ISO/IEC 27001:2013 this document

4 Context of the organization 5.2 Additional requirements

5 Leadership 5.3 No PIMS-specific requirements

6 Planning 5.4 Additional requirements

7 Support 5.5 No PIMS-specific requirements

8 Operation 5.6 No PIMS-specific requirements

9 Performance evaluation 5.7 No PIMS-specific requirements

10 Improvement 5.8 No PIMS-specific requirements

NOTE The extended interpretation of “information security” according to 5.1 always applies even when

there are no PIMS-specific requirements.

4.3 Application of ISO/IEC 27002:2013 guidelines

Table 2 gives the location of PIMS-specific guidance in this document in relation to ISO/IEC 27002.

Table 2 — Location of PIMS-specific guidance and other information for implementing controls

in ISO/IEC 27002:2013

Clause in Title Subclause in Remarks

ISO/IEC 27002:2013 this document

5 Information security policies 6.2 Additional guidance

6 Organization of information 6.3 Additional guidance

security

7 Human resource security 6.4 Additional guidance

8 Asset management 6.5 Additional guidance

9 Access control 6.6 Additional guidance

10 Cryptography 6.7 Additional guidance

11 Physical and environmental 6.8 Additional guidance

security

12 Operations security 6.9 Additional guidance

13 Communications security 6.10 Additional guidance

14 System acquisition, 6.11 Additional guidance

development and

maintenance

15 Supplier relationships 6.12 Additional guidance

16 Information security incident 6.13 Additional guidance

management

17 Information security aspects 6.14 No PIMS-specific guidance

of business continuity

management.

18 Compliance 6.15 Additional guidance

NOTE The extended interpretation of “information security” according to 6.1 always applies even when

there is no PIMS-specific guidance.

© ISO/IEC 2019 – All rights reserved 3

4.4 Customer

Depending on the role of the organization (see 5.2.1), "customer" can be understood as either:

a) an organization who has a contract with a PII controller (e.g. the customer of the PII controller);

NOTE 1 This can be the case of an organization which is a joint controller.

NOTE 2 An individual person in a business to consumer relationship with an organization is referred to

as a "PII principal" in this document.

b) a PII controller who has a contract with a PII processor (e.g. the customer of the PII processor); or

c) a PII processor who has a contract with a subcontractor for PII processing (e.g. the customer of the

subcontracted PII sub-processor).

NOTE 3 Where “customer” is referred to in Clause 6, the related provisions can be applicable in contexts a),

b), or c).

NOTE 4 Where “customer” is referred to in Clause 7 and Annex A, the relation provisions are applicable in

context a).

NOTE 5 Where “customer” is referred to in Clause 8 and Annex B, the relation provisions can be applicable in

contexts b) and/or c).

5 PIMS-specific requirements related to ISO/IEC 27001

5.1 General

The requirements of ISO/IEC 27001:2013 mentioning "information security" shall be extended to the

protection of privacy as potentially affected by the processing of PII.

NOTE In practice, where "information security" is used in ISO/IEC 27001:2013, "information security and

privacy” applies instead (see Annex F).

5.2 Context of the organization

5.2.1 Understanding the organization and its context

A requirement additional to ISO/IEC 27001:2013, 4.1 is:

The organization shall determine its role as a PII controller (including as a joint PII controller) and/or a

PII processor.

The organization shall determine external and internal factors that are relevant to its context and that

affect its ability to achieve the intended outcome(s) of its PIMS. For example, these can include:

— applicable privacy legislation;

— applicable regulations;

— applicable judicial decisions;

— applicable organizational context, governance, policies and procedures;

— applicable administrative decisions;

— applicable contractual requirements.

4 © ISO/IEC 2019 – All rights reserved

Where the organization acts in both roles (e.g. a PII controller and a PII processor), separate roles shall

be determined, each of which is the subject of a separate set of controls.

NOTE The role of the organization can be different for each instance of the processing of PII, since it depends

on who determines the purposes and means of the processing.

5.2.2 Understanding the needs and expectations of interested parties

A requirement additional to ISO/IEC 27001:2013, 4.2 is:

The organization shall include among its interested parties (see ISO/IEC 27001:2013, 4.2), those parties

having interests or responsibilities associated with the processing of PII, including the PII principals.

NOTE 1 Other interested parties can include customers (see 4.4), supervisory authorities, other PII controllers,

PII processors and their subcontractors.

NOTE 2 Requirements relevant to the processing of PII can be determined by legal and regulatory

requirements, by contractual obligations and by self-imposed organizational objectives. The privacy principles

set out in ISO/IEC 29100 provide guidance concerning the processing of PII.

NOTE 3 As an element to demonstrate compliance to the organization's obligations, some interested parties

can expect that the organization be in conformity with specific standards, such as the Management System

specified in this document, and/or any relevant set of specifications. These parties can call for independently

audited compliance to these standards.

5.2.3 Determining the scope of the information security management system

A requirement additional to ISO/IEC 27001:2013, 4.3 is:

When determining the scope of the PIMS, the organization shall include the processing of PII.

NOTE The determination of the scope of the PIMS can require revising the scope of the information security

management system, because of the extended interpretation of “information security” according to 5.1.

5.2.4 Information security management system

A requirement additional to ISO/IEC 27001:2013, 4.4 is:

The organization shall establish, implement, maintain and continually improve a PIMS in accordance

with

...

NORME ISO/IEC

INTERNATIONALE 27701

Première édition

2019-08

Techniques de sécurité — Extension

d'ISO/IEC 27001 et ISO/IEC 27002

au management de la protection de

la vie privée — Exigences et lignes

directrices

Security techniques — Extension to ISO/IEC 27001 and ISO/IEC

27002 for privacy information management — Requirements and

guidelines

Numéro de référence

©

ISO/IEC 2019

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2019

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii © ISO/IEC 2019 – Tous droits réservés

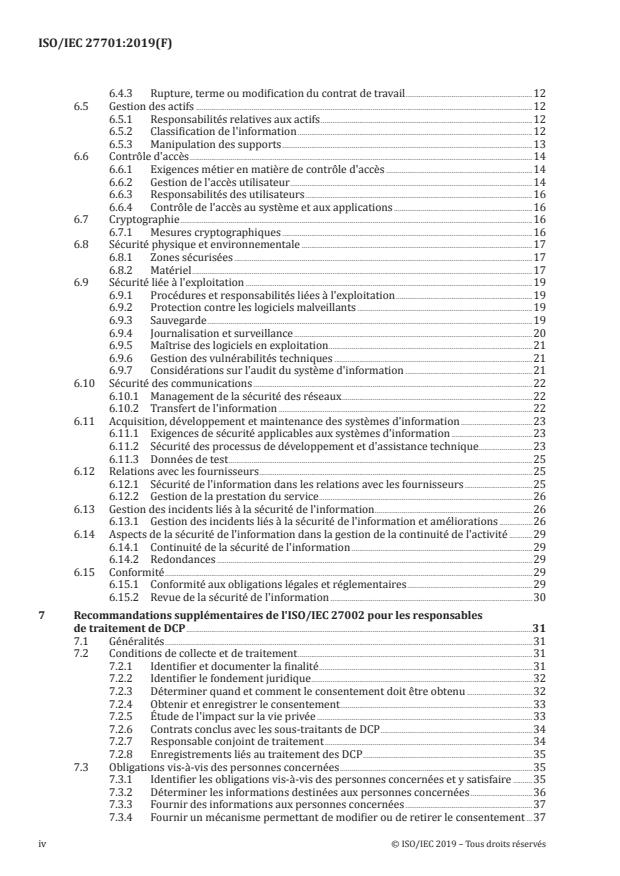

Sommaire Page

Avant-propos .vii

Introduction .viii

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes, définitions et abréviations . 1

4 Généralités . 2

4.1 Structure du présent document . 2

4.2 Application des exigences de l'ISO/IEC 27001:2013 . 3

4.3 Application des lignes directrices de l'ISO/IEC 27002:2013 . 3

4.4 Client . 4

5 Exigences spécifiques au PIMS liées à l'ISO/IEC 27001 . 4

5.1 Généralités . 4

5.2 Contexte de l'organisation . 4

5.2.1 Compréhension de l'organisation et de son contexte . 4

5.2.2 Compréhension des besoins et des attentes des parties intéressées . 5

5.2.3 Détermination du domaine d'application du système de management de

la sécurité de l'information . 5

5.2.4 Système de management de la sécurité de l'information . 5

5.3 Leadership . 6

5.3.1 Leadership et engagement . 6

5.3.2 Politique . 6

5.3.3 Rôles, responsabilités et autorités au sein de l'organisation . 6

5.4 Planification . 6

5.4.1 Actions face aux risques et opportunités . 6

5.4.2 Objectifs de sécurité de l'information et plans pour les atteindre . . 7

5.5 Support . 7

5.5.1 Ressources . 7

5.5.2 Compétence . 7

5.5.3 Sensibilisation . 7

5.5.4 Communication . 7

5.5.5 Informations documentées . 8

5.6 Fonctionnement . 8

5.6.1 Planification et contrôle opérationnels . 8

5.6.2 Appréciation des risques de sécurité de l'information . 8

5.6.3 Traitement des risques de sécurité de l'information . 8

5.7 Évaluation des performances . 8

5.7.1 Surveillance, mesures, analyse et évaluation . 8

5.7.2 Audit interne . 8

5.7.3 Revue de direction . 8

5.8 Amélioration . 9

5.8.1 Non-conformité et actions correctives. 9

5.8.2 Amélioration continue . 9

6 Recommandations spécifiques au PIMS liées à l'ISO/IEC 27002 . 9

6.1 Généralités . 9

6.2 Politiques de sécurité de l'information . 9

6.2.1 Orientations de la direction en matière de sécurité de l'information. 9

6.3 Organisation de la sécurité de l'information .10

6.3.1 Organisation interne . .10

6.3.2 Appareils mobiles et télétravail .11

6.4 La sécurité des ressources humaines .11

6.4.1 Avant l'embauche .11

6.4.2 Pendant la durée du contrat.11

© ISO/IEC 2019 – Tous droits réservés iii

6.4.3 Rupture, terme ou modification du contrat de travail .12

6.5 Gestion des actifs .12

6.5.1 Responsabilités relatives aux actifs .12

6.5.2 Classification de l'information .12

6.5.3 Manipulation des supports .13

6.6 Contrôle d'accès .14

6.6.1 Exigences métier en matière de contrôle d'accès .14

6.6.2 Gestion de l'accès utilisateur .14

6.6.3 Responsabilités des utilisateurs .16

6.6.4 Contrôle de l'accès au système et aux applications .16

6.7 Cryptographie .16

6.7.1 Mesures cryptographiques .16

6.8 Sécurité physique et environnementale .17

6.8.1 Zones sécurisées .17

6.8.2 Matériel .17

6.9 Sécurité liée à l'exploitation .19

6.9.1 Procédures et responsabilités liées à l'exploitation .19

6.9.2 Protection contre les logiciels malveillants .19

6.9.3 Sauvegarde .19

6.9.4 Journalisation et surveillance .20

6.9.5 Maîtrise des logiciels en exploitation .21

6.9.6 Gestion des vulnérabilités techniques .21

6.9.7 Considérations sur l'audit du système d'information .21

6.10 Sécurité des communications .22

6.10.1 Management de la sécurité des réseaux .22

6.10.2 Transfert de l'information .22

6.11 Acquisition, développement et maintenance des systèmes d'information .23

6.11.1 Exigences de sécurité applicables aux systèmes d'information .23

6.11.2 Sécurité des processus de développement et d'assistance technique.23

6.11.3 Données de test .25

6.12 Relations avec les fournisseurs .25

6.12.1 Sécurité de l'information dans les relations avec les fournisseurs .25

6.12.2 Gestion de la prestation du service .26

6.13 Gestion des incidents liés à la sécurité de l'information .26

6.13.1 Gestion des incidents liés à la sécurité de l'information et améliorations .26

6.14 Aspects de la sécurité de l'information dans la gestion de la continuité de l'activité .29

6.14.1 Continuité de la sécurité de l'information .29

6.14.2 Redondances .29

6.15 Conformité .29

6.15.1 Conformité aux obligations légales et réglementaires .29

6.15.2 Revue de la sécurité de l'information .30

7 Recommandations supplémentaires de l'ISO/IEC 27002 pour les responsables

de traitement de DCP .31

7.1 Généralités .31

7.2 Conditions de collecte et de traitement .31

7.2.1 Identifier et documenter la finalité .31

7.2.2 Identifier le fondement juridique .32

7.2.3 Déterminer quand et comment le consentement doit être obtenu .32

7.2.4 Obtenir et enregistrer le consentement .33

7.2.5 Étude de l'impact sur la vie privée .33

7.2.6 Contrats conclus avec les sous-traitants de DCP .34

7.2.7 Responsable conjoint de traitement .34

7.2.8 Enregistrements liés au traitement des DCP .35

7.3 Obligations vis-à-vis des personnes concernées .35

7.3.1 Identifier les obligations vis-à-vis des personnes concernées et y satisfaire .35

7.3.2 Déterminer les informations destinées aux personnes concernées .36

7.3.3 Fournir des informations aux personnes concernées .37

7.3.4 Fournir un mécanisme permettant de modifier ou de retirer le consentement .37

iv © ISO/IEC 2019 – Tous droits réservés

7.3.5 Fournir un mécanisme permettant de s'opposer au traitement des DCP .38

7.3.6 Accès, rectification et/ou suppression . .38

7.3.7 Obligation d'information des tiers des responsables de traitement de DCP .39

7.3.8 Fourniture de copies des DCP traitées .39

7.3.9 Gestion des demandes .40

7.3.10 Prise de décision automatisée .40

7.4 Protection de la vie privée dès la conception et protection de la vie privée par défaut .40

7.4.1 Limiter la collecte .40

7.4.2 Limiter le traitement .41

7.4.3 Exactitude et qualité .41

7.4.4 Objectifs de minimisation des DCP .41

7.4.5 Dé-identification et suppression des DCP à la fin du traitement .42

7.4.6 Fichiers temporaires .42

7.4.7 Conservation .43

7.4.8 Mise au rebut.43

7.4.9 Mesures de transmission des DCP .43

7.5 Partage, transfert et divulgation des DCP .43

7.5.1 Identifier la base du transfert de DCP entre juridictions .44

7.5.2 Pays et organisations internationales auxquels les DCP peuvent être

transférées . .44

7.5.3 Enregistrements des transferts de DCP .44

7.5.4 Enregistrements de la divulgation de DCP à des tiers .45

8 Recommandations supplémentaires de l'ISO/IEC 27002 pour les sous-traitants de DCP .45

8.1 Généralités .45

8.2 Conditions de collecte et de traitement .45

8.2.1 Contrat client . .45

8.2.2 Finalités de l'organisation.46

8.2.3 Utilisation à des fins de prospection et de publicité .46

8.2.4 Instruction en infraction .46

8.2.5 Obligations du client .47

8.2.6 Enregistrements liés au traitement des DCP .47

8.3 Obligations vis-à-vis des personnes concernées .47

8.3.1 Obligations vis-à-vis des personnes concernées . .47

8.4 Protection de la vie privée dès la conception et protection de la vie privée par défaut .47

8.4.1 Fichiers temporaires .48

8.4.2 Restitution, transfert ou mise au rebut des DCP .48

8.4.3 Mesures de transmission des DCP .48

8.5 Partage, transfert et divulgation des DCP .49

8.5.1 Base du transfert de DCP entre juridictions .49

8.5.2 Pays et organisations internationales auxquels les DCP peuvent être

transférées . .49

8.5.3 Enregistrements de la divulgation de DCP à des tiers .50

8.5.4 Notification des demandes de divulgation de DCP .50

8.5.5 Divulgations de DCP juridiquement contraignantes.50

8.5.6 Divulgation des sous-traitants utilisés pour traiter des DCP .51

8.5.7 Recrutement d'un sous-traitant pour le traitement de DCP .51

8.5.8 Changement de sous-traitant pour le traitement de DCP .52

Annexe A (normative) Objectifs et mesures de référence spécifiques au PIMS (responsables

de traitement de DCP) .53

Annexe B (normative) Objectifs et mesures de référence spécifiques au PIMS (sous-

traitants de DCP) .57

Annexe C (informative) Correspondance avec l'ISO/IEC 29100 .60

Annexe D (informative) Correspondance avec le Règlement général sur la protection

des données .63

Annexe E (informative) Correspondance avec l'ISO/IEC 27018 et l'ISO/IEC 29151 .66

© ISO/IEC 2019 – Tous droits réservés v

Annexe F (informative) Comment appliquer l'ISO/IEC 27701 à l'ISO/IEC 27001 et

l'ISO/IEC 27002 .69

Bibliographie .71

vi © ISO/IEC 2019 – Tous droits réservés

Avant-propos

L'ISO (Organisation internationale de normalisation) et l'IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes

nationaux membres de l'ISO ou de l'IEC participent au développement de Normes internationales

par l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de l'IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO et l'IEC participent également aux travaux.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d'approbation requis pour les différents types de document. Le présent document a été rédigé

conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2 (voir www .iso

.org/ directives).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L'ISO et l'IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés

lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations

de brevets reçues par l'ISO (voir www .iso .org/ brevets) ou dans la liste des déclarations de brevets

reçues par l'IEC (voir https:// patents .iec .c).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l'intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la nature volontaire des normes, la signification des termes et expressions

spécifiques de l'ISO liés à l'évaluation de la conformité, ou pour toute information au sujet de l'adhésion

de l'ISO aux principes de l'Organisation mondiale du commerce (OMC) concernant les obstacles

techniques au commerce (OTC), voir le lien suivant: www .iso .org/ iso/ fr/ avant -propos.

Le présent document a été élaboré par le comité technique mixte ISO/IEC JTC 1, Technologies de

l'information, sous-comité SC 27, Techniques de sécurité.

Il convient que l'utilisateur adresse tout retour d'information ou toute question concernant le présent

document à l'organisme national de normalisation de son pays. Une liste exhaustive desdits organismes

se trouve à l'adresse www .iso .org/ fr/ members .html.

© ISO/IEC 2019 – Tous droits réservés vii

Introduction

0.1 Généralités

Toutes les organisations ou presque traitent des données à caractère personnel (DCP). En outre, la

quantité et les types de DCP traitées sont en augmentation, de même que le nombre de situations où

une organisation a besoin de collaborer avec d'autres organisations en ce qui concerne le traitement des

DCP. La protection de la vie privée dans le contexte du traitement des DCP est une nécessité sociétale,

ainsi que l'objet de législations et/ou de règlementations dédiées dans le monde entier.

Le système de management de la sécurité de l'information (SMSI) défini dans l'ISO/IEC 27001 est conçu

pour permettre l'ajout d'exigences spécifiques à des secteurs, sans qu'il soit nécessaire de concevoir

un nouveau système de management. Les normes de l'ISO relatives aux systèmes de management, y

compris celles qui sont spécifiques à des secteurs, sont conçues pour pouvoir être mises en œuvre

séparément ou sous la forme d'un système de management combiné.

Les exigences et les recommandations relatives à la protection des DCP varient selon le contexte de

l'organisation, particulièrement lorsqu'une législation et/ou des règlementations nationales existent.

La norme ISO/IEC 27001 exige la compréhension et la prise en compte de ce contexte. Le présent

document inclut une mise en correspondance avec:

— les principes et le cadre de la protection de la vie privée définis dans l'ISO/IEC 29100;

— l'ISO/IEC 27018;

— l'ISO/IEC 29151; et

— le Règlement général sur la protection des données.

Toutefois, il peut être nécessaire d'interpréter ces derniers afin de tenir compte de la législation et/ou

de la règlementation locale.

Le présent document peut être utilisé par les responsables de traitement de DCP (y compris ceux qui

sont des responsables conjoints de traitement) et les sous-traitants de DCP (y compris ceux qui utilisent

des sous-traitants de DCP sous-traitants et ceux qui traitent des DCP en tant que sous-traitants à des

sous-traitants de DCP).

Une organisation se conformant aux exigences du présent document produira des preuves documentaires

de la façon dont elle gère le traitement des DCP. Ces preuves peuvent être utilisées pour faciliter les

accords avec les partenaires d'affaires là où les deux parties sont concernées par le traitement des

DCP. Cela peut également faciliter les relations avec d'autres parties prenantes. L'utilisation du présent

document conjointement avec l'ISO/IEC 27001 peut, si cela est souhaité, permettre une vérification

indépendante de ces preuves.

Le présent document a initialement été élaboré en tant que norme ISO/IEC 27552.

0.2 Compatibilité avec les autres normes de systèmes de management

Le présent document applique le cadre élaboré par l'ISO afin d'améliorer l'harmonisation entre ses

normes de systèmes de management.

Le présent document permet à une organisation d'aligner ou d'intégrer son PIMS aux exigences d'autres

normes de systèmes de management.

viii © ISO/IEC 2019 – Tous droits réservés

NORME INTERNATIONALE ISO/IEC 27701:2019(F)

Techniques de sécurité — Extension d'ISO/IEC 27001 et

ISO/IEC 27002 au management de la protection de la vie

privée — Exigences et lignes directrices

1 Domaine d'application

Le présent document spécifie les exigences et fournit des recommandations pour la création, la mise

en œuvre, le maintien et l'amélioration continue d'un système de management de la protection de la vie

privée (PIMS) sous la forme d'une extension de l'ISO/IEC 27001 et l'ISO/IEC 27002 pour le management

de la protection de la vie privée dans le contexte de l'organisation.

Le présent document spécifie les exigences liées au PIMS et fournit des recommandations destinées

aux responsables de traitement de DCP et aux sous-traitants de DCP chargés de et responsables du

traitement des DCP.

Le présent document s'applique aux organisations de tous types et de toutes tailles, y compris les

entreprises publiques et privées, les entités gouvernementales et les organisations à but non lucratif,

qui sont des responsables de traitement de DCP et/ou des sous-traitants de DCP qui traitent les DCP à

l'aide d'un SMSI.

2 Références normatives

Les documents suivants cités dans le texte constituent, pour tout ou partie de leur contenu, des

exigences du présent document. Pour les références datées, seule l'édition citée s'applique. Pour les

références non datées, la dernière édition du document de référence s'applique (y compris les éventuels

amendements).

ISO/IEC 27000, Technologies de l'information — Techniques de sécurité — Systèmes de management de la

sécurité de l'information — Vue d'ensemble et vocabulaire

ISO/IEC 27001:2013, Technologies de l’information — Techniques de sécurité — Systèmes de management

de la sécurité de l’information — Exigences

ISO/IEC 27002:2013, Technologies de l’information — Techniques de sécurité — Code de bonne pratique

pour le management de la sécurité de l’information

ISO/IEC 29100, Technologies de l'information — Techniques de sécurité — Cadre privé

3 Termes, définitions et abréviations

Pour les besoins du présent document, les termes et définitions donnés dans l'ISO/IEC 27000 et

l'ISO/IEC 29100 ainsi que les suivants s'appliquent.

L'ISO et l'IEC tiennent à jour des bases de données terminologiques destinées à être utilisées en

normalisation, consultables aux adresses suivantes:

— ISO Online browsing platform: disponible à l'adresse https:// www .iso .org/ obp

— IEC Electropedia: disponible à l'adresse http:// www .electropedia .org/

3.1

responsable conjoint de traitement

responsable de traitement de DCP qui détermine les finalités et les moyens du traitement des DCP

conjointement avec un ou plusieurs autres responsables de traitement de DCP

© ISO/IEC 2019 – Tous droits réservés 1

3.2

système de management de la protection de la vie privée

PIMS

système de management de la sécurité de l'information qui gère la protection de la vie privée telle que

potentiellement affectée par le traitement des DCP

4 Généralités

4.1 Structure du présent document

Il s'agit d'un document spécifique à un secteur lié à l'ISO/IEC 27001:2013 et à l'ISO/IEC 27002:2013.

Le présent document se focalise sur les exigences spécifiques au PIMS. La conformité au présent

document se fonde sur l'adhésion à ces exigences et aux exigences de l'ISO/IEC 27001:2013. Le présent

document étend les exigences de l'ISO/IEC 27001:2013 afin de prendre en compte la protection de la vie

privée des personnes concernées telle que potentiellement affectée par le traitement des DCP, en plus

de la sécurité de l'information. Pour une meilleure compréhension, des recommandations de mise en

œuvre et des informations supplémentaires relatives aux exigences sont incluses.

L'Article 5 fournit des exigences spécifiques au PIMS et des informations supplémentaires relatives aux

exigences en matière de sécurité de l'information contenues dans l'ISO/IEC 27001 appropriées pour une

organisation agissant comme responsable de traitement de DCP ou comme sous-traitant de DCP.

NOTE 1 Dans un souci d'exhaustivité, l'Article 5 contient un paragraphe pour chacun des paragraphes de

l'ISO/IEC 27001:2013 contenant des exigences, même dans les cas où il n'existe pas d'exigences spécifiques

au PIMS ou d'informations supplémentaires.

L'Article 6 fournit des recommandations spécifiques au PIMS et des informations supplémentaires

relatives aux mesures de sécurité de l'information contenues dans l'ISO/IEC 27002 et des

recommandations spécifiques au PIMS pour une organisation agissant comme responsable de

traitement de DCP ou comme sous-traitant de DCP.

NOTE 2 Dans un souci d'exhaustivité, l'Article 6 contient un paragraphe pour chacun des paragraphes

de l'ISO/IEC 27002:2013 contenant des objectifs ou des mesures, même dans les cas où il n'existe pas de

recommandations spécifiques au PIMS ou d'informations supplémentaires.

L'Article 7 fournit des recommandations supplémentaires de l'ISO/IEC 27002 pour les responsables de

traitement de DCP, et l'Article 8 fournit des recommandations supplémentaires de l'ISO/IEC 27002 pour

les sous-traitants de DCP.

L'Annexe A énumère les objectifs et mesures spécifiques au PIMS pour une organisation agissant comme

responsable de traitement de DCP (qu'elle fasse appel à un sous-traitant de DCP ou non, et qu'elle agisse

conjointement avec un autre responsable de traitement de DCP ou non).

L'Annexe B énumère les objectifs et mesures spécifiques au PIMS pour une organisation agissant comme

sous-traitant de DCP (qu'elle sous-traite le traitement des DCP à un sous-traitant de DCP distinct ou

non, et y compris ceux qui traitent les DCP comme sous-traitants de sous-traitants de DCP).

L'Annexe C contient un tableau de correspondance avec l'ISO/IEC 29100.

L'Annexe D contient un tableau de correspondance des mesures du présent document avec le Règlement

général sur la protection des données.

L'Annexe E contient un tableau de correspondance avec l'ISO/IEC 27018 et l'ISO/IEC 29151.

L'Annexe F explique comment l'ISO/IEC 27001 et l'ISO/IEC 27002 sont étendues à la protection de la vie

privée lors du traitement de DCP.

2 © ISO/IEC 2019 – Tous droits réservés

4.2 Application des exigences de l'ISO/IEC 27001:2013

Le Tableau 1 indique l'emplacement des exigences spécifiques au PIMS contenues dans le présent

document par rapport à l'ISO/IEC 27001.

Tableau 1 — Emplacement des exigences spécifiques au PIMS et des informations

supplémentaires pour la mise en œuvre des mesures de l'ISO/IEC 27001:2013

Article de Titre Paragraphe Remarques

l'ISO/IEC 27001:2013 du présent

document

4 Contexte de l'organisation 5.2 Exigences supplémentaires

5 Leadership 5.3 Aucune exigence spécifique au PIMS

6 Planification 5.4 Exigences supplémentaires

7 Support 5.5 Aucune exigence spécifique au PIMS

8 Fonctionnement 5.6 Aucune exigence spécifique au PIMS

9 Évaluation des performances 5.7 Aucune exigence spécifique au PIMS

10 Amélioration 5.8 Aucune exigence spécifique au PIMS

NOTE L'interprétation étendue de «sécurité de l'information» conformément au paragraphe 5.1 s'applique

toujours, même en l'absence d'exigences spécifiques au PIMS.

4.3 Application des lignes directrices de l'ISO/IEC 27002:2013

Le Tableau 2 indique l'emplacement des recommandations spécifiques au PIMS contenues dans le

présent document par rapport à l'ISO/IEC 27002.

Tableau 2 — Emplacement des recommandations spécifiques au PIMS et des informations

supplémentaires pour la mise en œuvre des mesures de l'ISO/IEC 27002:2013

Article de Titre Paragraphe Remarques

l'ISO/IEC 27002:2013 du présent

document

5 Politiques de sécurité de 6.2 Recommandations supplémentaires

l'information

6 Organisation de la sécurité 6.3 Recommandations supplémentaires

de l'information

7 La sécurité des ressources 6.4 Recommandations supplémentaires

humaines

8 Gestion des actifs 6.5 Recommandations supplémentaires

9 Contrôle d'accès 6.6 Recommandations supplémentaires

10 Cryptographie 6.7 Recommandations supplémentaires

11 Sécurité physique et envi- 6.8 Recommandations supplémentaires

ronnementale

12 Sécurité liée à l'exploitation 6.9 Recommandations supplémentaires

13 Sécurité des communications 6.10 Recommandations supplémentaires

14 Acquisition, développement 6.11 Recommandations supplémentaires

et maintenance des systèmes

d'information

15 Relations avec les 6.12 Recommandations supplémentaires

fournisseurs

16 Gestion des incidents liés à 6.13 Recommandations supplémentaires

la sécurité de l'information

© ISO/IEC 2019 – Tous droits réservés 3

Tableau 2 (suite)

Article de Titre Paragraphe Remarques

l'ISO/IEC 27002:2013 du présent

document

17 Aspects de la sécurité de 6.14 Aucune recommandation spécifique

l'information dans la gestion au PIMS

de la continuité de l'activité

18 Conformité 6.15 Recommandations supplémentaires

NOTE L'interprétation étendue de «sécurité de l'information» conformément au paragraphe 6.1 s'applique

toujours, même en l'absence de recommandations spécifiques au PIMS.

4.4 Client

Selon le rôle de l'organisation (voir 5.2.1), le terme «client» peut être compris comme signifiant:

a) une organisation qui a conclu un contrat avec un responsable de traitement de DCP (par exemple: le

client du responsable de traitement de DCP);

NOTE 1 Cela peut être le cas d'une organisation qui est un responsable conjoint de traitement.

NOTE 2 Une personne physique ayant, avec une organisation, une relation de consommateur à entreprise

est qualifiée de «personne concernée» dans le présent document.

b) un responsable de traitement de DCP qui a conclu un contrat avec un sous-traitant de DCP (par

exemple: le client du sous-traitant de DCP); ou

c) un sous-traitant de DCP qui a conclu un contrat avec un sous-traitant pour le traitement de DCP

(par exemple: le client du sous-traitant du sous-traitant).

NOTE 3 Lorsque le terme «client» est mentionné dans l'Article 6, les dispositions afférentes peuvent être

applicables dans les contextes a), b) ou c).

NOTE 4 Lorsque le terme «client» est mentionné dans l'Article 7 et l'Annexe A, les dispositions afférentes sont

applicables dans le contexte a).

NOTE 5 Lorsque le terme «client» est mentionné dans l'Article 8 et l'Annexe B, les dispositions afférentes

peuvent être applicables dans les contextes b) et/ou c).

5 Exigences spécifiques au PIMS liées à l'ISO/IEC 27001

5.1 Généralités

Les exigences de l'ISO/IEC 27001:2013 mentionnant la «sécurité de l'information» doivent être étendues

à la protection de la vie privée telle que potentiellement affectée par le traitement des DCP.

NOTE Dans la prat

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.

Loading comments...