ISO/IEC 10736:1995

(Main)Information technology — Telecommunications and information exchange between systems — Transport layer security protocol

Information technology — Telecommunications and information exchange between systems — Transport layer security protocol

Defines the transport layer security protocol. Does not specify the management functions and protocols needed to support this security protocol. Defines a protocol which may be used for Security Association establishment. Specifies one algorithm for authentification and key distribution which is based on public key crypto systems.

Technologies de l'information — Télécommunications et échange d'information entre systèmes — Protocole de sécurité de la couche transport

Les procédures spécifiées dans la présente Recommandation | Norme internationale représentent des extensions des procédures définies par la Rec. UIT-T X.224 | ISO/CEI 8073 et la Rec. UIT-T X.234 |ISO 8602; elles n'interdisent en rien la communication d'informations non protégées entre des entités de transport mettant en oeuvre les dispositions de la Rec. UIT-T X.224 | ISO/CEI 8073 ou de la Rec. UIT-T X.234 |ISO 8602. La protection assurée par le protocole de sécurité défini dans la présente Recommandation | Norme internationale dépend du bon fonctionnement de la gestion de la sécurité, y compris de la gestion des clés de chiffrement. Toutefois, la présente Recommandation | Norme internationale ne spécifie pas les fonctions et protocoles de gestion nécessaires pour prendre en charge ce protocole de sécurité. Ce protocole peut prendre en charge tous les services d'intégrité, de confidentialité, d'authentification et de contrôle d'accès identifiés dans la Rec. X.800 du CCITT/ISO 7498-2 en ce qui concerne la couche transport. Le protocole prend en charge ces services au moyen de mécanismes cryptographiques, d'étiquettes et d'attributs de sécurité, clés de chiffrement et identités authentifiées par exemple, préétablis par la gestion de la sécurité ou établis à l'aide du protocole d'association de sécurité (SA-P). La protection ne peut être assurée que dans le cadre d'une politique de sécurité. Ce protocole prend en charge l'authentification d 1786es entités homologues au moment de l'établissement de la connexion. En outre, la modification des clés de chiffrement est assurée, dans ce protocole, par le protocole SA-P ou par d'autres moyens qui sortent du cadre de ce protocole. Les associations de sécurité ne peuvent être établies que dans le cadre d'une politique de sécurité. Il incombe aux utilisateurs d'établir leur propre politique de sécurité à laquelle certaines contraintes peuvent être imposées par

General Information

- Status

- Published

- Publication Date

- 29-Mar-1995

- Drafting Committee

- ISO/IEC JTC 1/SC 6/WG 7 - Network, transport and future network

- Current Stage

- 9093 - International Standard confirmed

- Start Date

- 28-Jun-2001

- Completion Date

- 14-Feb-2026

Overview

ISO/IEC 10736:1995 specifies a Transport Layer Security Protocol (TLSP) for information technology and telecommunications. The standard defines the protocol mechanics for securing Transport Protocol Data Units (TPDUs), establishing Security Associations (SAs), and performing authentication and key distribution using a public‑key based algorithm. It does not define higher‑level management functions or supporting management protocols.

Key topics and technical requirements

- Security Association establishment (SA, SA-P): Protocol elements for creating, negotiating and managing SAs used to protect transport connections.

- Authentication & key distribution: Specifies one public‑key‑based algorithm for authentication and key exchange (document does not name other algorithms).

- Security encapsulation of TPDUs: Structure and encoding of security encapsulation TPDUs, including clear header, crypto sync, protected contents, integrity PAD and ICV fields.

- Confidentiality and integrity services: Procedures for data encipherment, integrity processing (Integrity Check Value - ICV), direction indicator and sequence number processing to protect against replay and tampering.

- Support for connection‑oriented and connectionless transport: Defines security services for both transport types and related SA attributes.

- Security label, padding and peer checks: Label handling, security padding, and peer address verification are specified to ensure correct protection context.

- SA‑Protocol using Key Token Exchange (KTE) and digital signatures: Annex B describes KTE, SA‑protocol authentication, attribute negotiation, rekeying and mapping of SA‑protocol functions to exchanges.

- Conformance & testing: Includes Protocol Implementation Conformance Statement (PICS) proforma and static/dynamic conformance requirements (references to ITU‑T X.224 / ISO/IEC 8073 and X.234 / ISO 8602).

Practical applications - who uses this standard

- Protocol implementers building TLSP support for OSI/TP-based transport stacks or legacy telecom systems.

- Network equipment vendors integrating transport‑layer security features into routers, switches, or specialized gateways.

- Security architects specifying end‑to‑end transport protection for enterprise or industrial networks where OSI transport is used.

- Standards bodies and testers creating conformance test suites and PICS for product certification.

Related standards

- ITU‑T Recommendations and ISO/IEC transport standards referenced for conformance: ITU‑T X.224 / ISO/IEC 8073 (transport protocols), ITU‑T X.234 / ISO 8602.

- ISO/IEC 10736 complements broader security frameworks by focusing specifically on transport‑layer security, SA establishment, and public‑key-based key distribution.

Keywords: ISO/IEC 10736:1995, Transport Layer Security Protocol, Security Association, public key key distribution, TPDU security, integrity, encipherment, KTE, PICS, SA negotiation.

Buy Documents

ISO/IEC 10736:1995 - Information technology -- Telecommunications and information exchange between systems -- Transport layer security protocol

ISO/IEC 10736:1995 - Technologies de l'information -- Télécommunications et échange d'information entre systemes -- Protocole de sécurité de la couche transport

ISO/IEC 10736:1995 - Technologies de l'information -- Télécommunications et échange d'information entre systemes -- Protocole de sécurité de la couche transport

Get Certified

Connect with accredited certification bodies for this standard

BSI Group

BSI (British Standards Institution) is the business standards company that helps organizations make excellence a habit.

NYCE

Mexican standards and certification body.

Sponsored listings

Frequently Asked Questions

ISO/IEC 10736:1995 is a standard published by the International Organization for Standardization (ISO). Its full title is "Information technology — Telecommunications and information exchange between systems — Transport layer security protocol". This standard covers: Defines the transport layer security protocol. Does not specify the management functions and protocols needed to support this security protocol. Defines a protocol which may be used for Security Association establishment. Specifies one algorithm for authentification and key distribution which is based on public key crypto systems.

Defines the transport layer security protocol. Does not specify the management functions and protocols needed to support this security protocol. Defines a protocol which may be used for Security Association establishment. Specifies one algorithm for authentification and key distribution which is based on public key crypto systems.

ISO/IEC 10736:1995 is classified under the following ICS (International Classification for Standards) categories: 35.100.40 - Transport layer. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC 10736:1995 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

INTERNATIONAL lSO/IEC

STANDARD 10736

First edition

1995-04-15

Information technology -

Telecommunications and information

exchange between Systems - Transport

layer security protocol

- Tkkcommunica tions et 6change

Technologies de I ’information

Protocole de sburitb de Ia couche

d ‘in forma tion en tre systemes -

transport

ISO/IEC10736:1995(E)

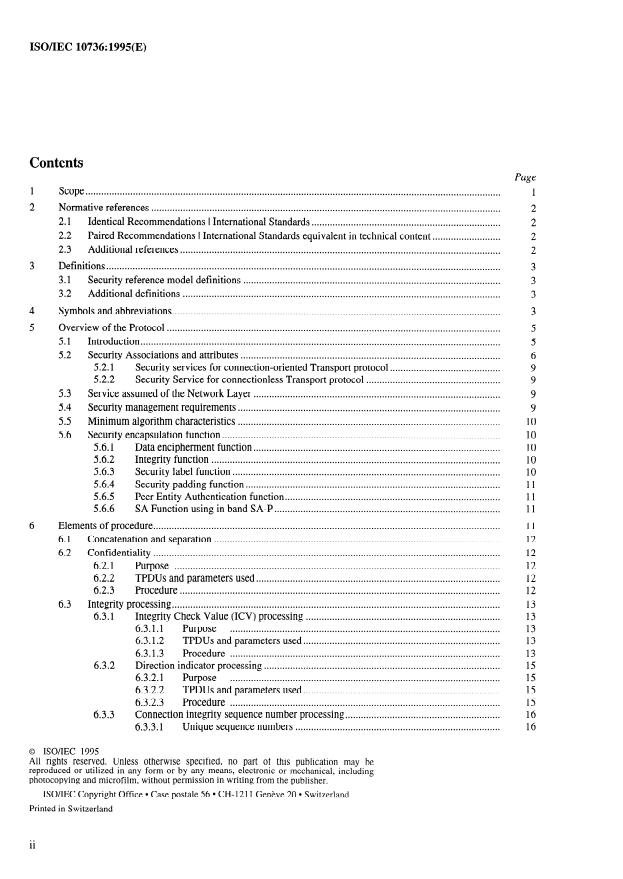

Contents

Page

Scope . . . . . . . .*.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Normative references

. . . . . . . . . . . . . . . . . . . . . . . . . . . .~.

2.1 Identical Recommendations I International Standards

. . . . . . . . . . . . . . . . . . . . . . . . . .

2.2 Paired Recommendations I International Standards equivalent in technical content

Additional references . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .~.

2.3

Definitions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.1 Security reference model definitions

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.2 Additional definitions

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .~. 3

Symbols and abbreviations

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Overview of the Protocol

5.1 Introduction .

5.2 Security Associations and attributes .

.......................................... 9

5.2.1 Security Services for connection-oriented Transport protocol

Security Service for connectionless Transport protocol .

5.2.2

..............................................................................................

5.3 Service assumed of the Network Layer

.................................................................................................... 9

5.4 Security management requirements

5.5 Minimum algorithm characteristics .

5.6 Security encapsulation function .

..............................................................................................

5.6.1 Data encipherment function

..............................................................................................................

5.6.2 Integrity function

Security label function .

5.6.3

................................................................................................. 11

5.6.4 Security padding function

..................................................................................

5.6.5 Peer Entity Authentication function

SA Function using in band SA-P .

5.6.6

6 Elements of procedure .

6.1 Concatenation and Separation .

6.2 Confidentiality .

............................................................................................................................

6.2.1 Purpose

TPDUs and Parameters used .

6.2.2

Procedure .

6.2.3

.............................................................................................................................

6.3 Integrity processing

.......................................................................... 13

Integrity Check Value (ICV) processing

6.3.1

6.3.1.1 Purpose .

TPDUs and Parameters used .

6.3.1.2

Procedure . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .~.

6.3.1.3

6.3.2 Direction indicator processing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.3.2.1 Purpose .

TPDUs and Parameters used .

6.3.2.2

Procedure .

6.3.2.3

...........................................................

Connection integrity sequence number processing

6.3.3

..............................................................................

6.3.3.1 Unique sequence numbers

0 ISO/IEC 1995

All rights reserved. Unless otherwise specified, no part of this publication may be

reproduced or utilized in any form or by any means, electronie or mechanical, including

photocopying and microfilm, without Permission in writing from the publisher.

ISO/IEC Copyright Office l Case postale 56 l CH-121 1 Geneve 20 l Switzerland

Printe8 in Switzerland

ii

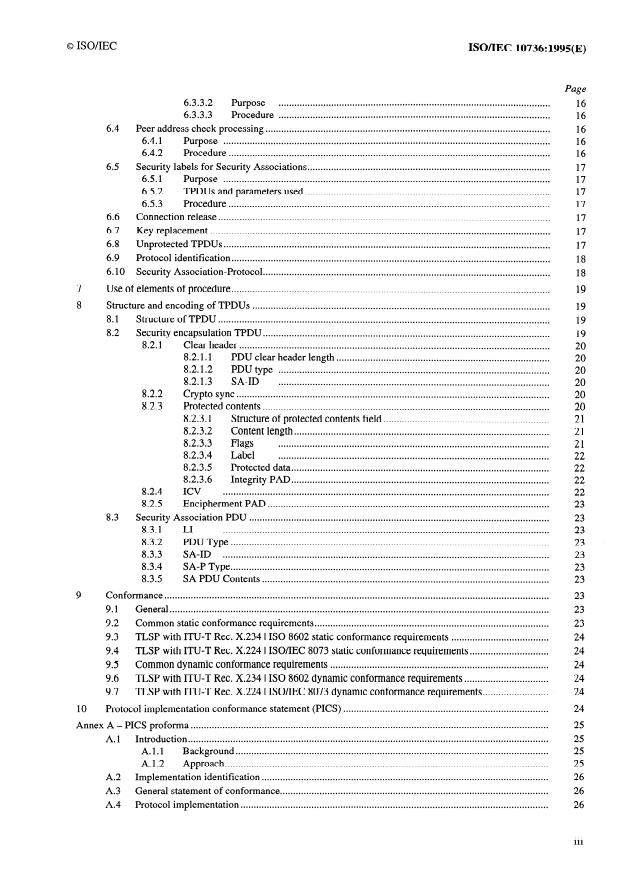

o ISO/IEC ISO/IEC 10736:1995(E)

Page

.......................................................................................................

6.3.3.2 Purpose 16

....................................................................................................... 16

6.3.3.3 Procedure

64 . Peer address check processing .

6.4.1 Purpose .

.......................................................................................................................... 16

6.4.2 Procedure

............................................................................................ 17

65 . Security labels for Security Associations

Purpose . 17

6.5.1

TPDUs and Parameters used . 17

6.5.2

6.5.3 Procedure .

6.6 Connection release . 17

67 Key replacement . 17

6:8 Unprotected TPDUs . 17

Protocol identification . 18

69 .

............................................................................................................. 18

6.10 Security Association-Protocol

7 Use of elements of procedure .

................................................................................................................. 19

8 Structure and encoding of TPDUs

8.1 Structure of TPDU .

8.2 Security encapsulation TPDU .

8.2.1 Clear header .

8.2.1.1 PDU clear header length . 20

8.2.1.2 PDU type . 20

8.2.1.3 SA-ID .

8.2.2 Crypto sync .

Protected contents . 20

8.2.3

8.2.3.1 Structure of protected contents field .

8.2.3.2 Content length .

....................................................................................................... 21

8.2.3.3 Flags

8.2.3.4 Label . 22

8.2.3.5 Protected data . 22

8.2.3.6 Integrity PAD .

8.2.4 ICV .

Encipherment PAD .

8.2.5

Security Association PDU . 23

8.3

8.3.1 LI .

8.3.2 PDU Type .

SA-ID . 23

8.3.3

SA-P Type . 23

8.3.4

8.3.5 SA PDU Contents .

..................................................................................................................................................

9 Conformance

................................................................................................................................................

9.1 General

......................................................................................... 23

9.2 Common static conformance requirements

..................................... 24

9.3 TLSP with ITU-T Rec. X.234 I ISO 8602 static conformance requirements

.............................. 24

. TLSP with ITU-T Rec. X.224 I ISO/IEC 8073 static conformance requirements

Common dynamic conformance requirements .

95 .

................................ 24

96 . TLSP with ITU-T Rec. X.234 I ISO 8602 dynamic conformance requirements

....................... 24

TLSP with ITU-T Rec. X.224 I ISO/IEC 8073 dynamic conformance requirements.

9.7

..............................................................................

10 Protocol implementation conformance Statement (PICS)

........................................................................................................................................

Annex A - PICS proforma

Introduction .

A. 1

.......................................................................................................................

Al.1 Background

...........................................................................................................................

AS.2 Approach

.............................................................................................................

A.2 Implementation identification

...................................................................................................... 26

A.3 General Statement of conformance

A.4 Protocol implementation .

. . .

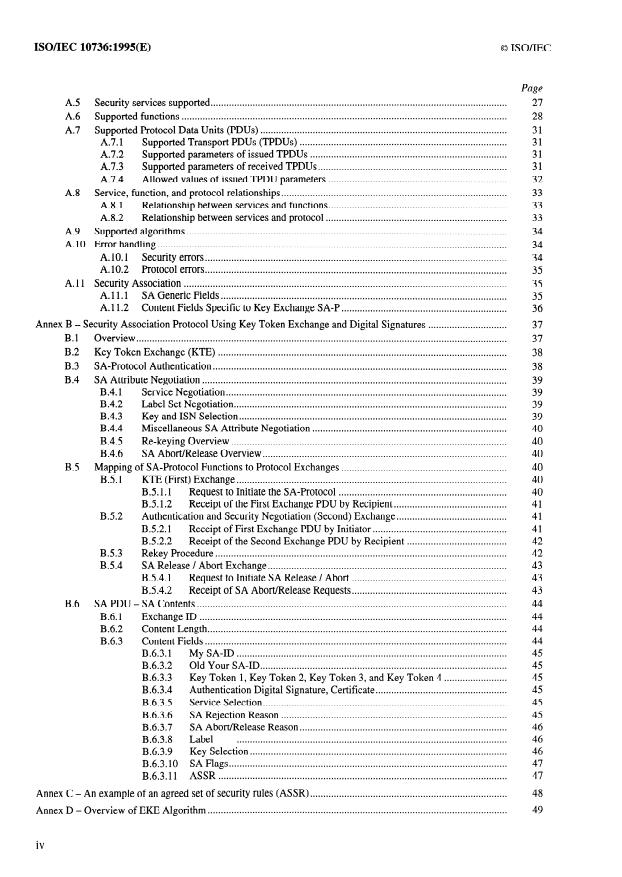

ISO/IECl0736:1995(E) o ISO/IEC

Page

A.5 Security Services supported .

A.6 Supported functions .

Supported Protocol Data Units (PDUs) .

A.7

............................................................................... 31

A.7.1 Supported Transport PDUs (TPDUs)

........................................................................... 31

A.7.2 Supported Parameters of issued TPDUs

Supported Parameters of received TPDUs .

A.7.3

A.7.4 Allowed values of issued TPDU Parameters .

A.8 Service, function, and protocol relationships .

A.8.1 Relationship between Services and functions .

..................................................................... 33

A.8.2 Relationship between Services and protocol

A.9 Supported algorithms .

A. 10 Error handling .

A. 10.1 Security errors . 34

A. 10.2 Protocol errors . 35

A. 11 Security Association . 35

A. 11.1 SA Generic Fields . 35

A. 11.2 Content Fields Specific to Key Exchange SA-P .

Annex B - Security Association Protocol Using Key Token Exchange and Digital Signatures .

B.l Overview .

B.2 Key Token Exchange (KTE) . 38

................................................................................................................ 38

B .3 SA-Protocol Authentication

B .4 SA Attribute Negotiation .

B.4.1 Service Negotiation . 39

B.4.2 Label Set Negotiation .

B.4.3 Key and ISN Selection .

Miscellaneous SA Attribute Negotiation . 40

B .4.4

B.4.5 Re-keying Overview .

............................................................................................. 40

B.4.6 SA AborVRelease Overview

B.5 Mapping of SA-Protocol Functions to Protocol Exchanges .

B.5.1 KTE (First) Exchange .

Request to Initiate the SA-Protocol . 40

B.5.1.1

B.5.1.2 Receipt of the First Exchange PDU by Recipient .

.......................................... 41

B.5.2 Authentication and Security Negotiation (Second) Exchange

................................................... 41

B.5.2.1 Receipt of First Exchange PDU by Initiator

Receipt of the Second Exchange PDU by Recipient .

B.5.2.2

B.5.3 Rekey Procedure .

B.5.4 SA Release / Abort Exchange .

Request to Initiate SA Release / Abort . 43

B.5.4.1

B.5.4.2 Receipt of SA Abort/Release Requests .

......................................................................................................................

B.6 SA PDU - SA Contents

Exchange ID .

B.6.1

B.6.2 Content Length .

B.6.3 Content Fields .

My SA-ID .

B.6.3.1

B.6.3.2 Old Your SA-ID .

........................ 45

B.6.3.3 Key Token 1, Key Token 2, Key Token 3, and Key Token 4

.................................................. 45

B.6.3.4 Authentication Digital Signature, Certificate

Service Selection . 45

B.6.3.5

B.6.3.6 SA Rejection Reason .

B.6.3.7 SA AbortfRelease Reason .

B.6.3.8 Label .

Key Selection .

B.6.3.9

B.6.3.10 SA Flags .

B.6.3.11 ASSR .

........................................................................... 48

Annex C - An example of an agreed set of security rules (ASSR)

..................................................................................................................

Annex D - Overview of EKE Algorithm

iv

0 ISO/IEC

ISO/IEC10736:1995(E)

Foreword

ISO (the International Organization for Standardization) and IEC (the Inter-

national Electrotechnical Commission) form the specialized System for worldwide

standardization. National bodies that are members of ISO or IEC participate in the

development of International Standards through technical committees established

by the respective organization to deal with particular fields of technical activity.

ISO and IEC technical committees collaborate in fields of mutual interest. Other

international organizations, governmental and non-governmental, in liaison with

ISO and IEC, also take part in the work.

In the field of information technology, ISO and IEC have established a joint

technical committee, ISO/IEC JTC 1. Draft International Standards adopted by the

joint technical committee are circulated to national bodies for voting. Publication

as an International Standard requires approval by at least 75 % of the national

bodies casting a vote.

International Standard ISO/IEC 10736 was prepared by Joint Technical Com-

mittee ISO/IEC JTC 1, Znformation technology, Subcommittee SC 6, Tele-

communications and information exchange between Systems, in collaboration with

ITU-T. The identical text is published as ITU-T Recommendation X.274.

Annexes A and B form an integral part of this International Standard. Annexes C

and D are for information only.

0 ISO/IEC

Introduction

The transport protocol specified in ITU-T Rec. X.224 I ISO/IFC 8073 provides the

connection oriented transport Service described in ITU-T Rec. 234 I ISOAEC 8072.

The transport protocol specified in ITU-T Rec. 234 I ISOAEC 8602 provides the

connectionless-mode transport Service described in ISOAEC 8072. This Recommen-

dation I International Standard specifies optional additional functions to ITU-T Rec.

X.224 I ISO/IEC 8073 and ITU-T Rec. X.234 I ISO/IEC 8602 permitting the use of

cryptographic techniques to provide data protection for transport connections or for

connectionless-mode TPDU transmission.

vi

INTERNATIONAL STANDARD

ITU-T RECOMMENDATION

INFORMATION TECHNOLOGY - TELECOMMUNICATIONS

AND INFORMATION EXCHANGE BETWEEN SYSTEMS -

TRANSPORT LAYER SECURITY PROTOCOL

1 Scope

The procedures specified in this Recommendation I International Standard operate as extensions to those defined in ITU-T Rec.

X.224 I ISO/IEC 8073 and ITU-T Rec. X.234 I ISO/IEC 8602 and do not preclude unprotected communication between

transport entities implementing ITU-T Rec. X.224 I ISO/.IEC 8073 or ITU-T Rec. X.234 I ISO 8602.

The protection achieved by the security protocol defined in this Recommendation I International Standard depends on

the proper Operation of security management including key management. However, this Recommendation I International

Standard does not specify the management functions and protocols needed to support this security protocol.

This protocol tan support all the integrity, confidentiality, authentication and access control Services identified in CCITT

Rec. X.800 I ISO 7498-2 as relevant to the transport layer. The protocol supports these Services through use of

cryptographic mechanisms, security labelling and attributes, such as keys and authenticated identities, pre-established by

security management or established through the use of the Security Association - Protocol (SA-P).

Protection tan be provided only within the context of a security policy.

This protocol supports peer-entity authentication at the time of connection establishment. In addition, rekeying is

supported within the protocol through the use of SA-P or through means outside the protocol.

Security associations tan only be established within the context of a security policy. It is a matter for the users to

establish their own security policy, which may be constrained by the procedures specified in this Recommendation I

International Standard.

The following items could be included in a Security Policy:

a) the method of SA establishmentirelease, the lifetime of SA;

Authentication/Access Control mechanisms;

W

Label mechanism;

Cl

d) the procedure of the receiving an invalid TPDU during SA establishment procedure or transmission of

protected PDU;

the lifetime of Key;

e)

f) the interval of the rekey procedure in Order to update key and security control information (SCI) exchange

procedure;

the time out of SC1 exchange and rekey procedure;

g)

the number of retries of sei exchange and rekey procedure.

h)

This Recommendation I International Standard defines a protocol which may be used for Security Association

establishment. Entities wishing to establish an SA must share common mechanisms for authentication and key

distribution. This Recommendation I International Standard specifies one algorithm for authentication and key

distribution which is based on public key crypto Systems. The implementation of this algorithm is not mandatory;

however, when an alternative mechanism is used, it shall satisfy the following conditions:

a) All SA attributes defined in 5.2 are derived.

Derived keys are authenticated.

W

ITU-T Rec. X.274 (1994 E) 1

2 Normative references

The following Recommendations and International Standards contain provisions which, through reference in this text,

constitute provisions of this Recommendation I International Standard. At the time of publication, the editions indicated

were valid. All Standards are subject to revision, and Parties to agreements based on this Recommendation I International

Standard are encouraged to investigate the possibility of applying the most recent editions of the Standards listed below.

Members of IEC and ISO maintain registers of currently valid International Standards. The Telecommunication

Standardization Bureau of the ITU maintains a list of currently valid ITU-T Recommendations.

21 . Identical Recommendations I International Standards

-

ITU-T Recommendation X.214 (1993) I ISO 8072:1994, Information technology - Open Systems

- Transport Service definition.

Interconnection

-

ITU-T Recommendation X.234 (1993) I ISO/IEC 8602:1995, Information technology - Protocol

for providing the OSI connectionless-mode transport Service.

22 . Paired Recommendations I International Standards equivalent in technical content

-

CCITT Recommendation X.200 (1988), Reference Model of Open Systems Interconnection for CCITT

applications.

Open Systems Interconnection - Basic Reference

ISO/IEC 7498- 1: 1994, Information technology -

Model - Part 1: The Basic Model.

-

CCI ’IT Recommendation X.800 (199 1), Security architecture for Open Systems Interconnection for

KITT applications.

ISO 7498-2: 1989, Information processing Systems - Open Systems Interconnection - Basic Reference

Model - Part 2: Security Architecture.

-

ITU-T Recommendation X.224 (1993), Protocol for providing the OSI connection-mode transport

Service.

ISOAEC 8073: 1992, Information technology - Telecommunications and information exchange between

Systems - Open Systems Interconnection - Protocol for providing the connection-mode transport Service.

-

CCITT Recommendation X.208 (1988), Specification of Abstract Syntax Notation One (ASN. 1).

ISO/IEC 8824: 1990, Information technology - Open Systems Interconnection - Specification of Abstract

Syntax Notation One (ASN.1).

-

CCITT Recommendation X.209 (1988), Specification of Basic Encoding Rules for Abstract Syntax

Notation One (ASN. 1).

ISO 8825: 1990, Information technology - Open Systems Interconnection - Specification of Basic

Encoding Rules for Abstract Syntax Notation One (ASN. 1).

-

ITU-T Recommendation X.264 (1993), Transport protocol identification mechanism.

ISOAEC 11570: 1992, Information technology - Telecommunications and information exchange between

Systems - Open Systems Interconnection - Transport protocol identification mechanism.

Additional references

23 .

- ISOIIEC 9834- 1: 1993, Information technology - Open Systems Interconnection - Procedures for the

Operation of OSI Registration Authorities: General Procedures.

- ISOIIEC 9834-3: 1990, Information technology - Open Systems Interconnection - Procedures for the

Operation of OSI Registration Authorities - Part 3: Registration of Object identifier component values

for joint ISO-CCITT use.

2 ITU-T Rec. X.274 (1994 E)

3 Def ’initions

This Recommendation I International Standard is based on the concepts developed in the Reference Model for Open

Systems Interconnection (CCITT Rec. X.200 I ISO 7498-1) as well as CCITT Rec. X.800 I ISO 7498-2 on Security

Architecture.

31 . Security reference model definitions

This Recommendation I International Standard makes use of the following terms as defined in CCITT Rec. X.800 I

ISO 7498-2:

access control;

a>

asymmetric;

b)

ciphertext;

C>

d) cleartext;

confidentiality;

e>

data integrity;

g) data origin authentication;

h) denial of Service;

end-to-end encipherment;

.

key;

J)

k) key management;

security policy;

1)

symmetric.

m)

Additional definitions

32 .

For the purposes of this Recommendation I International Standard, the following definitions apply:

3.2.1 cryptoperiod: The length of time for which a cryptographic key is permitted to be used. After this time has

expired the key must be replaced.

3.2.2 in-band protocol mechanism: A protocol mechanism defined in this Recommendation I International

Standard.

out-of-band protocol mechanism: A protocol mechanism not defined in this Recommendation I International

3.2.3

Standard.

pairwise key: A pair of related (Public Key) or identical key (Secret Key) values generated for use between

3.2.4

two particular Parties.

reflection protection: A protection mechanism to detect when a protocol data unit has been sent back to the

3.2.5

originator.

3.2.6 security association: The relationship between communicating entities for which there exists corresponding

SA-Attributes.

the security of

required to control

3.2.7 security association attributes: The collection of information

communications between an entity and its remote peer(s).

3.2.8 SE TPDU: The encapsulated TPDU for security in Order to send the TPDU defined in ITU-T Rec. X.224 I

ISO/IEC 8073 or ITU-T Rec. X.234 I ISO 8602 after securing it.

4 Symbols and abbreviations

This Recommendation I International Standard makes use of the following abbreviations from clause 4 of

ITU-T Ret X.224 I ISOLIEC 8073:

Connection request TPDU

CR TPDU

DC TPDU Disconnect tonfirm TPDU

ITU-T Rec. X.274 (1994 E)

DR TPDU Disconnect request TPDU

DST-REF Destination reference (field)

DT TPDU Data TPDU

ED TPDU Expedited Data TPDU

ED-TPDU-NR Expedited Data TPDU number (field)

ER TPDU Error TPDU

LI Length indicator (field)

NC Network Connection

SN Sequence Number

SRC-REF Source Reference (field)

TC Transport Connection

TPDU Transport protocol data unit

TPDU-NR DT TPDU number (field)

Additionally, the following abbreviations are used in this Recommendation I International Standard:

CBTSS Connection Based Transport Security Service

Conf no Confidentiality is not to be provided

-

Conf yes Confidentiality is to be provided

-

DEK Data Encipherment Key

GTSS General Transport Security Service

ICV Integrity Check Value

Integ no Integrity is not to be provided

-

Integ-yes Integrity is to be provided

KEK Key Encipherment Key

KEY-ID Key Identifier

A separate cryptographic key is used for each end System pair

Kg-esp

A separate cryptographic key is used for each end System pair and security level set

Kg-esp-sr

Kg tc A separate cryptographic key is used for each Transport connection

-

LABEL Security Label

LLSG Lower Layer Security Guidelines

LME Layer Management Entity

MAC Message Authentication Code

MDC Manipulation Detection Code

NLSP Network Layer Security Protocol

NSAP Network Service Access Point

NSDU Network Service Data Unit

PAD Padding (field)

Pp1 abs Security Label never used on TPDUs

-

Pp1 pres Security Label used on every TPDU

-

SA-P Security Association - Protocol

SE TPDU Security Encapsulation TPDU

TLSP Transport Layer Security Protocol

4 ITU-T Rec. X.274 (1994 E)

5 Overview of the Protocol

51 . Introduction

CCITT Rec. X.800 I ISO 7498-2 identifies the following security Services as being relevant to the transport layer:

-

Peer entity authentication;

Data origin authentication;

-

Access control Service;

Connection confidentiality;

-

Connectionless confidentiality;

Connection integrity with recovery;

-

Connection integrity without recovery;

-

Connectionless integrity.

NOTES

1 ITU-T Rec. X.214 1 ISO 8072 currently only defines 4 levels of protection quality:

no protection features;

a)

b) protection against passive monitoring;

protection against modification, replay, addition or deletion;

C>

d) both b) and c),

which are equivalent to the following security Services.

CCITT Rec. X.800 I ISO 7498-2 on OS1 Security Architecture uses the following terms for these security Services:

no security Services;

a>

b) connectionkonnectionless confidentiality;

connectionkonnectionless integrity (with or without recovery); and

C>

both connectionkonnectionless confidentiality and integrity.

d)

A Defect Report has been raised on ITU-T Rec. X.214 I ISO 8072 to allow these and possibly other forms of protection.

2 Connectionless integrity does not protect against addition or deletion of connectionless SDUs and only provides

limited replay protection.

TLSP used with ITU-T Rec. X.224 I ISO/IEC 8073 tan support connection integrity with and without recovery,

connection confidentiality, access control Service and peer entity authentication with each connection individually

protected. However, a key may be shared between several connections.

TLSP used with ITU-T Rec. X.234 I ISO 8602 tan support connectionless integrity, connectionless confidentiality,

access control Service and data origin authentication.

This Recommendation I International Standard specifies protocol extensions for providing confidentiality and integrity

data protection, including:

procedures incorporating cryptographic techniques in protocol processing;

the minimum characteristics of cryptographic algorithms with which these procedures tan be used;

b)

the structure and encoding of data units necessary to achieve interoperability.

C)

ITU-T Rec. X.274 (1994 E)

Figures 1 and 2 show the location of TLSP in the seven layer ISO model.

Session

kW

- CLTS

ITU-T Rec. X.234

ISO 8602

(protocol)

Transport

111-111111-1--11111-I

m@r

TLSP

ITU-T Rec. X.234

ISO 8602

Multiplexing

and assignment to

Network Connection

CONS

Network

:LNS

kW

TE0481 O-94/dO 1

Figure 1 - TLSP with ITU-T Rec. X.234 I ISO 8602

Session I I

hyer

COTS

ITU-T Rec. X.224

ISO/IEC 8073

(protocol)

Transport

111-1111111111111111II

byer

TLSP

ITU-T Rec. X.224

ISO/lEC 8073

Muttiplexing

and assignment to

Network Connection

CONS

Network

:LNS

Layer

TIS04820-94/dO2

Figure 2 - TLSP with ITU-T Rec. X.224 I ISO/IEC 8073

52 . Security Associations and attributes

The specific TLSP processing Options used in an instance of communications are determined by the set of security

attributes including pairwise protection keys. TLSP assumes that two transport entities share a set of corresponding

attributes. The Security Association identifier SA-IB, identifies a set of attributes which may be used to protect an

instance of communication.

Esch security association is defined by a set of attributes at each end System. The means of establishing all of the

attributes which are to be used in an association is currently outside the scope of this Specification. Some could be

established by manual exchange of attributes and some of these could be established through use of an Agreed Set sf

Security Rules (ASSR). An ASSR is a common set of rules which specify the security mechanisms to be used, including

6 ITU-T Rec. X.274 (1994 E)

all Parameters needed to define the Operation of the mechanism for a given protection Service(s). Security rules and their

identifiers may be registered by third Parties. See Annex B for an illustrative example of an ASSR.

Other attributes such as lifetime and timeout of rekey procedure may be defined under the security policy.

TLSP uses these security association attributes to determine processing characteristics of the user data. The following

describe the attributes for TLSP and list the mnemonics used to refer to these attributes in this Specification. A set of

attributes appropriate for two communicating end Systems is dependant on mechanisms used and the security policy.

SA Identification

a>

1) Local SAID: Octet String The local identifier of the SA.

-

2) Peer SAID: Octet String The remote peer identifier of the SA.

-

3) SAID Len: Integer - Length of the SAID defined by the ASSR

-

Integer of range 2 to 126.

The value of the Local SAID and Peer SAID is set up on SA establishment. The vah.le of

SAID Len is defined for agiven ASSR. -

-

When a TLSP entity determines that a particular SA is discontinued, it shall place the SA-ID which it

has allocated in a frozen state. While frozen, the SA-ID shall not be re-used. The period in which the

SA-ID is frozen shall be greater than the lifetime of the PDU(s) of the underlying network.

Indicator of which TLSP entity takes on the role of “initiator” and which entity takes on the role of

b)

“responder ”. This attribute indicates how the direction indicator should be set to detect reflected TPDUs.

Initiator: Boolean.

The value of this attribute is set up on SA establishment.

Address of peer TLSP entity(s)

C>

Peer Adr: Octet string

-

The value of this attribute is set up on SA establishment and indicates either the NSAP address of the

transport entity, if the same key is shared between several connections or the connection identifier via the

local and remote transport reference numbers, if the key is for only the one connection.

Identifier for the agreed set of security rules to be applied for this association

d)

ASSR ID: Object Identifier as defined in ASN.l CCITT Rec. X.208 I ISO 8824

-

The value of this attribute is set up on SA establishment or pre-established.

Protection QOS selected for the SA

e>

QOS-Label: Format defined by ASSR

AC: (Access Control Level) Integer of range defined by the ASSR

The following QOS Parameters are only relevant to TLSP used in conjunction with ITU-T Rec. X.234 I

ISO 8602:

-

(Data Origin Authentication level) Integer of range defined by ASSR.

DOAuth:

-

CLConf: (Connectionless Confidentiality level) Integer of range defined by ASSR.

-

(Connectionless Integrity level) Integer of range defined by ASSR.

CLInt:

The following QOS Parameters are only relevant to TLSP used in conjunction with ITU-T Rec. X.224 I

ISO/IEC 8073:

-

Auth: (Peer Entity Authentication level) Integer of range defined by ASSR.

-

CO Conf: (Connection Confidentiality level) Integer of range defined by ASSR.

-

CO Int: (Connection Integrity without recovery) Integer of range defined by ASSR.

-

CO Intr: (Connection Integrity with recovery) Integer of range defined by ASSR.

-

(Connectionless Confidentiality level) Integer of range defined by ASSR.

CLConf:

-

(Connectionless Integrity level) Integer of range defined by ASSR.

CLInt:

The value of these attributes are set up on SA establishment or pre-established.

Mechanisms selected for the SA

-

Boolean - Explicit labelling TPDUs.

Label:

ITU-T Rec. X.274 (1994 E) 7

ISO/IEC 10736: 1995(E)

-

Conf:

Boolean - Confidentiality of a Secure Data Transfer by encipherment.

-

ICV: Integrity of a Secure Data Transfer contents using an integrity

Boolean -

check

value.

-

SN: Boolean - Connection Integrity Sequence number procedure to be used.

-

PE-Authentication: Boolean - Peer Entity Authentication using exchange of encapsulated Connect

Request / Connect Response PDUs.

-

UNProt: Boolean - Unprotected TPDUs.

Label mechanism attributes

g)

pre-established. This

The values of these attributes are set up on SA e stablishment or attribute specifies

the set of al lowable security labels for the security association.

Label-Set: Set of (

Label-Ref: Integer

Label Defining Auth: Object Identifier

LabelContent: Format defined by Label Defining Auth

- - -

h) ICV mechanism attributes

-

ICV-Alg : Object Identifier

-

ICV Len: Integer

-

-

ICV Blk: Integer Block size of padding for ICV algorithm

-

The following attributes are only present if the algorithm is cryptographic:

-

ICV-Kg: Integer of value Kg-tc or Kg-esp or Kgesp-sr

Key granularity is either:

-

Kg tc A separate cryptographic key is used for each transport connection

-

-

A separate cryptographic key is used for each end System pair

Kg-esp

-

A separate cryptographic key is used for each end System pair and security

Kg-esp-sr

level set.

The values of the above attributes are defined by the ASSR given the protection QOS.

-

ICV-Gen-key : ICV generation key reference - form defined by ASSR

-

ICV-Check-Key : ICV check key reference - form defined by ASSR

SN Mechanism attributes

The following attributes are only relevant for TLSP used in conjunction with ITU-T Rec. X.224 I

ISO/IEC 8073:

-

Data Local SN: SN for last normal data sent

- -

-

SN for last normal data received

Data Peer - SN:

-

The initial values of these attributes are set up as part of the normal connection. The SN is the sequence

number used by ITU-T Rec. X.224 I ISO/IEC 8073.

.

EXSN Mechanism attributes

J>

The following attributes are only relevant for TLSP used in conjunction with IT

...

ISO/CEI

NORME

I NTE R NAT1 ON ALE

Premiere édition

1995-04-1 5

Technologies de l'information -

Télécommunications et échange

d'information entre systèmes - Protocole

de sécurité de la couche transport

Information technology - Telecommunications and information exchange

between systems - Transport layer security protocol

Numéro de référence

ISO/CEI 10736:1995(F)

ISOKEI 10736: 1995(F)

Sommaire

Page

1 Domaine d'application . .

2 RCfCrences normatives .

2.1 Recommandations I Normes internationales identiques .

2.2 Paires de Recommandations I Normes internationales Cquivalentes par leur contenu technique .

2.3 RCfCrences additionnelles .

3 DCfinitions .

3.1 Definitions reprises du modble de rCfCrence de base . 3

3.2 DCfinitions complCmentaires .

4 Symboles et abréviations .

5 Vue d'ensemble du protocole . 5

5.1 Introduction .

5.2 Associations et attributs de sCcuritC .

5.2.1 Services de sCcuritC pour le protocole de transport en mode connexion .

5.2.2 Services de sCcuritC pour le protocole de transport en mode sans connexion . 10

5.3 Services assurCs par la couche rCseau . 10

5.4 SpCcifications de gestion de sCcuritC .

5.5 SpCcifications minimales des algorithmes .

5.6 Fonction d'encapsulation de sCcuritC . 10

5.6.1 Fonction de codage des donnCes .

5.6.2 Fonction dintCgritC .

5.6.3 Fonction d'ktiquetage de stcuritC . 11

5.6.4 Fonction de remplissage de sCcuritC . 11

5.6.5 Fonction d'authentification d'entitC homologue .

5.6.6 Fonction SA utilisant le protocole SA-P dans la bande . 12

6 ElCments de proCCdure . 12

6.1 ConcatCnation et separation .

6.2 ConfidentialitC .

6.2.1 Objet . 13

6.2.2 TPDU et parambtres utilisCs . 13

6.2.3 ProcCdure .

O ISOICEI 1995

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publi-

cation ne peut &re reproduite ni utilisée sous quelque forme que ce soit et par aucun pro-

cédé, électronique ou mécanique, y compris la photocopie et les microfilms, sans l'accord

écrit de l'éditeur.

ISO/CEI Copyright Office Case postale 56 CH-121 1 Gentve 20 Suisse

Version française tirée en 1996

Imprimé en Suisse

O ISO/CEI ISO/CEI 10736: 1995(F)

6.3 ProCCdure d'inttgritk .

6.3.1 Traitement de la valeur de contrôle d'intkgritt (ICV) . 14

6.3.1.1 Objet . 14

6.3.1.2 TPDU et parambtres utilisCs .

6.3.1.3 ProCCdure .

6.3.2 Traitement de l'indicateur de direction . 16

6.3.2.1 Objet .

6.3.2.2 TPDU et parambtres utilisCs .

6.3.2.3 ProCCdure . 16

6.3.3 Traitement du numCro de sCquence d'intCgritC de connexion .

6.3.3.1 NumCros de sCquence uniques . 17

6.3.3.2 Objet . 17

6.3.3.3 ProCCdure . 17

6.4 Traitement de la vkrification d'adresse d'homologue . 17

6.4.1 Objet .

6.4.2 Procédure . 17

6.5 Etiquettes de sCcuritC des associations de sCcuritC . 18

6.5.1 Objet . 18

6.5.2 TPDU et parambtres utilisCs . 18

6.5.3 ProCCdure . 18

6.6 Libtration de la connexion . 18

6.7 Remplacement de clt . 18

6.8 TPDU non prot6gCes . 19

6.9 Identification du protocole .

6.10 Protocole d'association de sCcuritC .

7 Utilisation des Cltments de proCCdure . 20

8 Structure et codage des TPDU . 20

8.1 Structure de la TPDU .

8.2 Unit6 d'encapsulation de sCcuritC TPDU . 20

8.2.1 En-tête en clair . 21

8.2.1.1 Longueur de l'en-tête en clair de la PDU . 21

8.2.1.2 Type de PDU . 21

8.2.1.3 Identificateur SA-ID . 21

8.2.2 Synchronisation cryptographique . 21

8.2.3 Contenu protCgC . 21

8.2.3.1 Structure des champs du contenu protCgt . 22

8.2.3.2 Champ de longueur du contenu . 22

8.2.3.3 Champ Flags (fanions) . 22

8.2.3.4 Champ Label (Ctiquette) .

8.2.3.5 Champ des donntes protCgtes .

8.2.3.6 Remplissage d'intCgritC . 23

8.2.4 ICV . 24

8.2.5 Remplissage de codage . 24

8.3

PDU d'association de sCcuritC . 24

8.3.1 LI . 24

8.3.2 Type de PDU . 24

8.3.3 SA-ID . 24

8.3.4 Type de SA-P . 24

8.3.5 Contenu de SA PDU . 25

9 ConformitC . 25

9.1 Considtrations gCnCrales . 25

9.2 SpCcifications communes de conformitC statique . 25

9.3 Spkcifications de conformit6 statique du protocole TLSP avec le protocole de la

. UIT-T X.234 I IS0 8602 .

Rec 25

9.4 SpCcifications de conformitt statique du protocole TLSP avec le protocole de la

Rec . UIT-T X.224 I ISO/CEI 8073 .

...

ISO/CEI 10736: 1995(F) 0 ISO/CEI

9.5 SpCcifications communes de conformitt? dynamique . 25

9.6 SpCcifications de conformitt dynamique du protocole TLSP avec le protocole de la

Rec . UIT-T X.234 I IS0 8602 . 25

9.7 SpCcifications de conformit6 dynamique du protocole TLSP avec le protocole de la

Rec . UIT-T X.224 I ISO/CEI 8073 . 26

10 Declaration de conformit6 d'une instance de protocole (PICS) . 26

Annexe A . Formulaire PICS . 27

A.l Introduction . 27

A.1.1 Background . 27

A.1.2 Approach . 27

A.2 Implementation identification . 28

A.3 General statement of conformance . 28

A.4 Protocol implementation .

AS Security services supported . 28

A.6 Supported functions . 30

A.7 Supported Protocol Data Units (PDUs) .

A.7.1 Supported Transport PDUs (TPDUs) .

A.7.2 Supported parameters of issued TPDUs . 33

A.7.3 Supported parameters of received TPDUs . 33

A.7.4 Allowed values of issued TPDU parameters .

A.8 Service. function. and protocol relationships . 35

A.8.1 Relationship between services and functions .

A.8.2 Relationship between services and protocol . 35

A.9 Supported algorithms .

Error handling . 36

A.10

A . 10.1 Security errors .

A.10.2 Protocol errors . 36

A . 1 Security Association .

A . 1 1.1 SA Generic Fields . 36

A.l 1.2 Content Fields Specific to Key Exchange SA-P . 38

-

Annexe B Protocole d'association de sCcuritC utilisant des mdcanismes d'6change de jetons de clC et de

signatures numCriques . 39

B.l Vue densemble . 39

B . 2 Echange de jetons de clC (KTE) .

B.3 Authentification de protocole SA . 40

B . 4 Ndgociation d'attributs SA . 41

B.4.1 NCgociation des services . 41

B.4.2 Ntgociation de l'ensemble d'dtiquettes . 41

B.4.3 SClection de c16s et de numCros ISN . 41

B.4.4 NCgociation de divers attributs SA . 42

B.4.5 Vue d'ensemble de la modification de clts . 42

B.4.6 Vue d'ensemble de la proCCdure dabandodde liberation d'une association SA . 42

B . 5 Mise en correspondance des fonctions de protocole SA avec les Cchanges de donndes de

protocole . 43

B.5.1 (Premier) Echange de jetons de clC (KTE) .

B.5.1.1 Demande d'initialisation d'un protocole SA . 43

B.5.1.2 RCception de la PDU du premier Cchange par 1'entitC destinataire . 43

(Deuxi2me) Echange de nkgociation de l'authentification et de la sCcuritC . 44

B.5.2

B.5.2.1 RCception de la PDU du premier Cchange par 1'entitC initiatrice .

B.5.2.2 RCception de la PDU du deuxikme Cchange par 1'entitC destinataire . 44

Procedure de modification de clCs . 45

B.5.3

B.5.4 Echange pour la 1ibCrationA'abandon de l'association SA .

B.5.4.1 Demande dinitialisation de la liberationlde l'abandon de l'association SA . 46

B.5.4.2 RCception dune demande dabandonlde libdration SA . 46

iv

O ISO/CEI ISO/CEI 10736: 1995(F)

B.6 SA PDU . Contenu SA .

B.6.1 ID d'kchange . 47

B.6.2 Longueur de contenu . 47

B.6.3 Champs de contenu . 47

B.6.3.1 My-SA-ID .

B.6.3.2 Old Your-SA-ID .

B.6.3.3 Key Token 1 et Key Token 2. Key Token 3 et Key Token 4 . 48

B.6.3.4 Signature numerique d'authentification. Certificat . 48

B.6.3.5 Selection de services .

B.6.3.6 Raison du rejet SA . 48

B.6.3.7 Raison de I'abandonAa libCration SA .

B.6.3.8 Label .

B.6.3.9 SClection de clCs . 49

B.6.3.10 Marqueurs SA . 50

B.6.3.11 ASSR . 50

Annexe C - Exemple d'ensemble agrCC de rbgles de stcurit6 (ASSR) .

Annexe D - Vue d'ensemble de l'algorithme EKE .

V

ISOKEI 10736:1995(F) O ISO/CEI

Avant-propos

L’ISO (Organisation internationale de normalisation) et la CE1 (Commission

électrotechnique internationale) forment ensemble un systbme consacré à la nor-

malisation internationale considérée comme un tout. Les organismes nationaux

membres de I’ISO ou de la CE1 participent au développement de Normes inter-

nationales par l’intermédiaire des comités techniques créés par l’organisation

concernée afin de s’occuper des différents domaines particuliers de l’activité tech-

nique. Les comités techniques de I’ISO et de la CE1 collaborent dans des

domaines d’intérêt commun. D’autres organisations internationales, gouverne-

mentales ou non gouvernementales, en liaison avec I’ISO et la CE1 participent

également aux travaux.

Dans le domaine des technologies de l’information, I’ISO et la CE1 ont créé un

comité technique mixte, l’ISO/CEI JTC 1. Les projets de Normes internationales

adoptés par le comité technique mixte sont soumis aux organismes nationaux pour

approbation, avant leur acceptation comme Normes internationales. Les Normes

internationales sont approuvées conformément aux procédures qui requièrent

l’approbation de 75 % au moins des organismes nationaux votants.

La Norme internationale ISO/CEI 10736 a été élaborée par le comité technique

mixte ISO/CEI JTC 1, Technologies de l’information, sous-comité SC 6, Télé-

informatique, en collaboration avec l’IUT-T. Le texte identique est publié en tant

que Recommandation IUT-T X.274.

Les annexes A et B font partie inttgrante de la présente Norme internationale. Les

annexes C et D sont données uniquement àtitre d’information.

vi

E

ISO/CEI 10736: 1995(F)

0 ISO/CEI

Introduction

Le protocole de transport spkcifik dans la Rec. UIT-T X.224 I ISO/CEI 8073 assure le service de transport en mode

connexion dkcrit dans la Rec. UIT-T X.214 I ISO/CEI 8072. Le protocole de transport sptcifik dans la

Rec. UIT-T X.234 I IS0 8602 assure le service de transport en mode sans connexion dtcrit dans IS0 8072/AD1. La

prksente Recommandation I Norme internationale spkcifie des fonctions optionnelles complkmentaires pour les

protocoles de la Rec. UIT-T X.224 I ISO/CEI 8073 et de la Rec. UIT-T X.234 I IS0 8602 permettant d'utiliser les

techniques cryptographiques et d'assurer ainsi la protection des donntes lors de la transmission des unitCs de donnkes de

protocole de transport (TPDU) en mode connexion ou en mode sans connexion.

Les Annexes A et B font partie intkgrante de la prksente Recommandation I Norme internationale. Les Annexes C et D

sont donntes uniquement B titre informatif.

vii

ISOKEI 10736: 1995(F)

NORME INTERNATIONALE

RECOMMANDATION UIT-T

TECHNOLOGIES DE L'INFORMATION - TÉLÉCOMMUNICATIONS ET ÉCHANGE

D'INFORMATION ENTRE SYSTÈMES - PROTOCOLE DE SÉCURITÉ

DE LA COUCHE TRANSPORT

1 Domaine d'application

Les procédures spécifiées dans la présente Recommandation I Norme internationale représentent des extensions des

I ISO/CEI 8073 et la Rec. UIT-T X.234 I IS0 8602; elles n'interdisent en

procédures définies par la Rec. UIT-T X.224

rien la communication d'informations non protégées entre des entités de transport mettant en Oeuvre les dispositions de la

Rec. UIT-T X.224 I ISO/CEI 8073 ou de la Rec. UIT-T X.234 I IS0 8602.

La protection assurée par le protocole de sécurité défini dans la présente Recommandation I Norme internationale

dépend du bon fonctionnement de la gestion de la sécurité, y compris de la gestion des clés de chiffrement. Toutefois, la

I Norme internationale ne spécifie pas les fonctions et protocoles de gestion nécessaires pour

présente Recommandation

prendre en charge ce protocole de sécurité.

Ce protocole peut prendre en charge tous les services d'intégrité, de confidentialité, d'authentification et de contrôle

d'accbs identifiés dans la Rec. X.800 du CCITT / IS0 7498-2 en ce qui concerne la couche transport. Le protocole prend

en charge ces services au moyen de mécanismes cryptographiques, d'étiquettes et d'attributs de sécurité, clés de

chiffrement et identités authentifiées par exemple, préétablis par la gestion de la sécurité ou établis à l'aide du protocole

d'association de sécurité (SA-P).

La protection ne peut être assurée que dans le cadre d'une politique de sécurité.

Ce protocole prend en charge l'authentification des entités homologues au moment de l'établissement de la connexion.

En outre, la modification des clés de chiffrement est assurée, dans ce protocole, par le protocole SA-P ou par d'autres

moyens qui sortent du cadre de ce protocole.

Les associations de sécurité ne peuvent être établies que dans le cadre d'une politique de sécurité. I1 incombe aux

utilisateurs d'établir leur propre politique de sécurité à laquelle certaines contraintes peuvent être imposées par les

procédures spécifiées dans la présente Recommandation I Norme internationale.

Les Cléments suivants pourraient être inclus dans une politique de sécurité:

méthode d'établissementlde libération de l'association SA, durée de l'association SA;

a)

b) mécanismes d'authentification/de contrôle d'accbs;

c) mécanisme d'étiquetage;

procédure de réception d'une TPDU non valide au cours de la procédure d'établissement d'une association

d)

SA ou de transmission d'une PDU protégée;

e) durée des clés;

intervalle de la procédure de modification des clés pour la mise àjour de la procédure d'échange de clés et

f)

d'informations de commande de sécurité (SCI);

temporisation de la procédure d'échange d'informations SCI et de modification des clés;

g)

nombre de nouvelles tentatives d'échange d'informations SCI et de modification des clés.

h)

La présente Recommandation I Norme internationale définit un protocole qui peut être mis en Oeuvre pour l'établissement

d'une association de sécurité. Les entités qui désirent établir une association SA doivent utiliser des mécanismes

communs d'authentification et de répartition de clés. La présente Recommandation I Norme internationale spécifie un

algorithme, fondé sur des syst2mes cryptographiques de clés publiques, pour l'authentification et la répartition de clés.

La mise en œuvre de cet algorithme n'est pas obligatoire mais, lorsqu'un autre mécanisme est utilisé, il doit répondre aux

conditions suivantes:

tous les attributs SA définis au 5.2 sont calculés;

a)

les clés calculées sont authentifiées.

b)

Rec. UIT-T X.274 (1994 F)

ISO/CEI 10736: 1995(F)

2 Références normatives

Les Recommandations et Normes internationales suivantes contiennent des dispositions qui, par suite de la r6fCrence qui

y est faite, constituent des dispositions valables pour la prtsente Recommandation I Norme internationale. Au moment

de la publication, les Cditions indiquCes Ctaient en vigueur. Toutes les Recommandations et Normes sont sujettes B

rCvision et les parties prenantes aux accords fondCs sur la prCsente Recommandation I Norme internationale sont invitées

B ttudier la possibilitk d'appliquer les éditions les plus rCcentes des Recommandations et des Normes indiquees ci-aprbs.

Les Membres de la CE1 et de I'ISO posskdent le registre des Normes internationales en vigueur. Lx Bureau de

normalisation des tClCcommunications de I'UIT tient B jour une liste des Recommandations de I'UIT-T actuellement en

vigueur.

2.1 Recommandations I Normes internationales identiques

-

Recommandation UIT-T X.214 (1993) I IS0 8072:1994, Technologie de l'information - Interconnexion

des systèmes ouverts -Définition du service de transport.

-

Recommandation UIT-T X.234 (1993) I IS0 8602:1995, Technologie de l'information - Protocole pour

assurer le service de transport en mode sans connexion.

2.2 Paires de Recommandations I Normes internationales équivalentes par leur contenu technique

-

Recommandation X.200 du CCITT (1988), Modèle de référence de l'interconnexion des systèmes ouverts

pour les applications du CCITT.

ISOICEI 7498- 1: 1994, Technologie de l'information - Interconnexion des systèmes ouverts - Modèle de

référence de base -Partie 1: Le modèle de base.

-

Recommandation X.800 du CCITT (1991), Architecture de sécurité pour l'interconnexion en systèmes

ouverts d'applications du CCITT.

IS0 7498-2: 1989, Systèmes de traitement de l'infomation - Interconnexion des systèmes ouverts -

Modèle de référence de base - Partie 2: Architecture de sécurité.

-

Recommandation UIT-T X.224 (1993), Protocole pour assurer le service de transport OSI en mode

connexion.

ISOICEI 8073: 1992, Technologie de l'information - Télécommunication et échange d'informations entre

systèmes - Interconnexion des systèmes ouverts - Protocole pour assurer le service de transport en mode

connexion.

-

Recommandation X.208 du CCITT (1988), Spéci3cation de la syntaxe abstraite numéro un (ASN. I).

ISOICEI 8824: 1990, Technologie de l'information - Interconnexion des systèmes ouverts - Spécification

de règles de base pour coder la notation de syntaxe abstraite numéro 1 (ASN.1).

-

Recommandation X.209 du CCITT (1988), Spécification des règles de codage pour la notation de

).

syntaxe abstraite numéro un (ASN. 1

IS0 8825: 1990, Technologie de l'infomation - Interconnexion des systèmes ouverts - Spécification des

règles de base pour coder la notation de syntaxe abstraite numéro un (ASN. 1).

-

Recommandation UT-T X.264 (1993), Mécanisme d'identification de protocole de transport.

ISOICEI 1 1570: 1992, Technologie de l'information - Télécommunication et échange d'informations entre

systèmes - Interconnexion des systèmes ouverts - Mécanisme d'identification de protocole de transport.

2.3 Références additionnelles

-

ISOICEI 9834-1: 1993, Technologie de l'information - Interconnexion des systèmes ouverts - Procédures

pour des organismes d'enregistrement particuliers - Partie I: Procédures générales.

-

ISOICEI 9834-3: 1990, Technologie de l'information - Interconnexion des systèmes ouverts - Procédures

pour des organismes d'enregistrement particuliers - Partie 3: Enregistrement des ident9cateurs d'objets

pour utilisation conjointement par VISO et le CCIV.

2 Rec. UIT-T X.274 (1994 F)

ISO/CEI 10736:1995(F)

3 Définitions

La prCsente Recommandation I Norme internationale utilise les concepts dtveloppCs dans le modtle de rtfCrence pour

l'interconnexion des systbmes ouverts (Rec. X.200 du CCITT I IS0 7498), y compris ceux de la Rec. X.800 du CCITT I

IS0 7498-2 relatifs B l'architecture de sCcuritC.

3.1 Définitions reprises du modèle de référence de base

La prksente Recommandation I Norme internationale utilise les termes suivants definis dans la Rec. X.800 du CCITT I

IS0 7498-2:

a) contrôle d'accbs;

b) asymttrique;

c) cryptogramme;

d) texte en clair;

e) confidentialite;

f) intCgritC des donnCes;

authentification de l'origine des donnCes;

g)

h) dCni de service;

chiffrement de bout en bout;

i)

j) clt;

k) gestion des clCs;

1) politique de sCcuritC;

m) symCtrique.

3.2 Définitions complémentaires

Pour les besoins de la prCsente Recommandation I Norme internationale les ddfinitions suivantes s'appliquent:

3.2.1 période cryptographique: DurCe pendant laquelle la clC cryptographique peut être utilisCe. Au-del&, la clC

doit être remplacée.

3.2.2 mécanisme protocolaire dans la bande: MCcanisme protocolaire dCfini dans la prCsente Recommandation I

Norme internationale.

mécanisme protocolaire hors bande: MCcanisme protocolaire non dCfini dans la prCsente Recommandation I

3.2.3

Norme internationale.

3.2.4 clés jumelées: Paires de clts jumelées (clts publiques) ou identiques (clCs secrttes) destinées B être utilisCes

entre deux correspondants donn6s.

3.2.5 protection contre les réflexions: MCcanisme de protection detectant les CvCnements de renvoi d'une unit6 de

donnCes de protocole vers la source.

3.2.6 association de sécurité: Relation entre deux entitCs en communication pour lesquelles les attributs

d'association de sCcuritt correspondants existent.

3.2.7 attributs d'association de sécurité: Collection des informations nCcessaires au contrôle de la sCcurit6 des

communications entre une entitC et son ou ses homologues distantes.

3.2.8 unité de données de protocole de transport d'encapsulation de sécurité (SE TPDU): Unit6 de donndes de

protocole de transport (TPDU) encapSulCe pour les besoins de la s6curitC et servant B expCdier la TPDU d6finie dans la

Rec. UIT-T X.224 I ISO/CEI 8073 ou dans la Rec. UIT-T X.234 I IS0 8602 aprts en avoir assurd la sCcuritC.

Rec. UIT-T X.274 (1994 F) 3

ISOKEI 10736: 1995(F)

4 Symboles et abréviations

La prksente Recommandation I Norme internationale utilise les abrtviations suivantes extraites de l'article 4 de la

Rec. UIT-T X.224 I ISO/CEI 8073:

TPDU CR TPDU de demande de connexion (connection request TPDU)

TPDU DC TPDU de confirmation de dCconnexion (disconnect confirm TPDU)

TPDU DR TPDU de demande de dCconnexion (disconnect request TPDU)

DST-REF [champ de] rCfCrence de 1'entitC destinataire (destination reference)

TPDU DT TPDU de donnCes (data TPDU)

TPDU ED TPDU de donnCes expr8s (expedited data TPDU)

TPDU ER TPDU d'erreur (error TPDU)

LI Indicateur de longueur (length indicator)

NC Connexion de rtseau (network connection)

SN NumCro de séquence (sequence number)

SRC-REF [champ de] RCfCrence de l'entitt exptditrice (source reference)

TC

Connexion de transport (transport connection)

TPDU Unit6 de dondes de protocole de transport (transport protocol data unit)

La prCsente Recommandation I Norme internationale utilise en outre les abrkviations suivantes:

CBTSS Service de stcuritC de transport en mode connexion (connection based transport security

service)

Conf-no La confidentialitk n'est pas B assurer

Confjes La confidentialitk est B assurer

DEK Clt de codage de donnees (data encipherment key)

GTSS Service general de sCcuritC de transport (general transport security service)

ICV Valeur de contrôle d'intCgritC (integrity check value)

Integ-no LintCgritC n'est pas B assurer

Integ-yes LintCgritC est B assurer

KEK ClC de codage de clC (key encipherment key)

KEY-ID Identificateur de clC de codage (key identifier)

C1C cryptographique distincte pour chaque paire de syst8mes terminaux (key granularity: end

Kg-esp

system pair)

Kg-esp-sr Cl6 cryptographique distincte pour chaque paire de syst8mes terminaux h chaque niveau de

sCcuritC (key granularity: end system pair and security level)

C1C cryptographique distincte pour chaque connexion de transport (key granularity: transport

Kg-tc

connection)

LABEL Etiquette de securitt (security label)

LLSG Directives de sCcuritC de couches basses (lower layer security guidelines)

LME EntitC de gestion de couche (layer management entity)

MAC Code d'authentification de message (message authentication code)

MDC

Code de dCtection de manipulation (manipulation detection code)

NLSP Protocole de stcuritC de la couche &eau (network layer security protocol)

NSAP Point dacc8s au service rCseau (network service access point)

NSDU UnitCs de donnCes du service rCseau (network service data unit)

PAD [champ de] Remplissage [(padding) (tiel41

Ppl-abs

Jamais d'dtiquette de sCcuritC sur les TPDU

Ppl-pres Etiquette de sCcuritC prksente sur chaque TPDU

4 Rec. UIT-T X.274 (1994 F)

ISOKEI 10736: 1995(F)

S A-P Protocole d'association de sCcuritC (security association - Protocol)

SE TPDU TPDU d'encapsulation de sCcuritC (security encapsulation TPDU)

TLSP Protocole de sCcuritC de la couche transport (transport layer security protocol)

5 Vue d'ensemble du protocole

5.1 Introduction

Dans la Rec. X.800 du CCITT I IS0 7498-2, les services de sCcuritC suivants ont CtC reconnus comme relevant de la

couche transport:

- authentification de 1'entitC homologue:

-

authentification de l'origine des données;

- contrôle d'accbs;

- confidentialitk en mode connexion;

-

confidentialit6 en mode sans connexion;

-

intkgritt en mode connexion avec reprise;

-

inttgritt en mode connexion sans reprise;

-

intCgritC en mode sans connexion.

NOTES

1 La Rec. UIT-T X.214 I IS0 8072 ne définit actuellement que 4 niveaux de qualitt de protection:

pas de caracttristiques de protection;

a)

b) protection contre 1'Ccoute passive;

protection contre la modification, le repassage d'enregistrement, l'addition et la suppression;

c)

b) et c) h la fois.

d)

qui sont équivalentes aux services de sécurité suivants.

La Rec. X.800 du CCITT I IS0 7498-2 relative h l'architecture de sécurité OS1 utilise les termes suivants pour désigner ces

services de sécuritC:

pas de services de sécuritt;

a)

confidentialitk en mode avec ou sans connexion;

b)

intégritC en mode avec ou sans connexion (avec ou sans reprise); et

c)

confidentialité et intCgrité h la fois en mode avec ou sans connexion.

d)

Un rapport a étC Ctabli pour relever cette lacune dans la Rec. UIT-T X.214 I IS0 8072 et permettre la mise en place de ces

sécuritts et peut être aussi d'autres formes de protection.

2 L'intégrité en mode sans connexion ne protkge pas contre l'addition ou la suppression des unités de donntes de

service (SDU) et n'assure qu'une protection limitée contre le repassage d'enregistrement.

Le protocole TLSP utilid conjointement avec le protocole de la Rec. UIT-T X.224 I ISOKEI 8073 peut assurer

l'intégrité en mode connexion avec ou sans reprise, la confidentialit6 en mode connexion, le service de contrôle daccbs

et l'authentification de 1'entitC homologue, chaque connection étant protCgCe individuellement. Une clé peut toutefois Ctre

partagée par plusieurs connexions.

Le protocole TLSP utilisé conjointement avec le protocole de la Rec. UIT-T X.234 I IS0 8602 peut assurer 1'intCgritC en

mode sans connexion, la confidentialité en mode sans connexion, le service de contrôle d'accbs et l'authentification de

l'origine des données.

La présente Recommandation I Norme internationale spécifie des extensions aux protocoles pour prendre en charge la

protection de la confidentialité et de I'intCgritt des donnCes, y compris:

les procédures faisant intervenir des techniques cryptographiques dans le traitement protocolaire,

a)

les spCcifications minimales des algorithmes cryptographiques avec lesquels ces proCCdures peuvent être

b)

utilisées,

la structure et le codage des unitCs de données nCcessaires h I'interopCrabilitC.

c)

Les Figures 1 et 2 indiquent la position du protocole TLSP dans le modble IS0 21 sept couches

Rec. UIT-T X.274 (1994 F)

ISOKEI 10736:1995(F)

Couche

session

- CLTS

RW. UIT-T X234 I

IS0 8602

(protocole)

Couche

transport

TLSP

RN. UIT-T X.234 I

IS0 8602

Multiplexage et

affectation A la

connexion de rbeau

CONS

ou

Figure 1 - Protocde TLSP dans le cadre de la Rec. UIT-T X.234 I ISO/CEI 8602

Couche

session Rec. UIT-T X224 I COTS

ISO/CEI 8073

Rec. UIT-T X.224 I

ISO/CEI 8073

Multiplexage et

affectation a la

connedm de rkeau

CONS

rbeau

Figure 2 - Protocde TLSP dans le cadre de la Rec. UT-T X.224 I ISOICEI 8073

5.2 Associations et attributs de sécurité

Les options de traitement particulibres du protocole TLSP utilisCes dans une instance de communication sont

determinées par l'ensemble des attributs de stcuritC y compris par les clCs de protection jumeltes. Le protocole TLSP

suppose que les deux entités de transport partagent un ensemble d'attributs correspondants. L'identificateur d'association

de sCcuritC SA-ID identifie un ensemble d'attributs qui peuvent être utilisés pour protéger une instance de

communication.

Chaque association de sCcuritC est dCfinie par un ensemble d'attributs caracterisant chaque systbme extrkmal. Les

moyens permettant de dkterrniner tous les attributs B utiliser dans une association sortent du cadre de la prtsente

SpCcification. Certains d'entre eux pourront être dtterminCs par un Cchange manuel d'attributs; d'autres pourront l'être

par l'application d'un jeu agrCC de rbgles de sCcuritC (ASSR) (agreed set of security rules). Un tel jeu est un ensemble

6 Rec. UIT-T X.274 (1994 F)

.,

ISOKEI 10736:1995(F)

commun de rbgles spdcifiant les mtcanismes de stcuritt B adopter, y compris tous les parambtres ntcessaires pour

dCfinir le fonctionnement d'un mtcanisme sClectionn6 pour un ou plusieurs services de protection donnts. Les rbgles de

stcuritd et leurs identificateurs peuvent être enregistrts auprbs dune tierce partie. L'Annexe C fournit un exemple

illustrant un tel jeu agrCC de rbgles de sdcuritt (ASSR).

D'autres attributs, tels que la durCe de vie des clCs et la durCe limite de la proCCdure de redefinition de clt, peuvent être

dCfinis dans le cadre de la politique de stcuritt.

Les protocoles TLSP utilisent ces attributs d'association de sCcuritC pour dCterminer les caractkristiques de traitement des

donnees d'utilisateur. La suite est une description des attributs de protocole TLSP et la liste des mntmoniques utili&

pour faire rCfCrence B ces attributs dans la prCsente SpCcification. Un ensemble d'attributs convenant B deux systbmes

terminaux communiquant entre eux dCpend des mCcanismes utilisCs et de la politique de sCcuritC.

Identificateur de l'association de sCcuritC (SA-ID)

a)

1) Local-SAID: Chaîne d'octets - Identificateur local de l'association de sCcurit6.

2) Peer-SAID: Chaîne d'octets - Identificateur homologue distant de l'association de sCcuritC.

3) SAID-Len: Entier, valeur sur [2 B 1261 - Longueur de l'identificateur de l'association de

sCcuritC dtfini par le jeu de rbgles ASSR.

La valeur des attributs Local-SAID et Peer-SAID est dtfinie au moment de I'ttablissement de

l'association de stcurité. La valeur de SAID-Len est dCfinie pour un jeu de rbgles ASSR donnC.

Lorsqu'une entitC de protocole TLSP détecte l'intenuption d'une association de sCcuritC donnCe, elle

gèlera l'identificateur SA-ID qu'elle lui avait allouC. Tant qu'il est geld, un identificateur ne peut pas être

rCutilisC. La pCriode pendant laquelle cet identificateur restera gel6 sera plus longue que la durCe de vie

des unitts de donnCes de protocole (PDU) du rtseau sous-jacent.

Indicateur dCsignant I'entitC de protocole TLSP qui joue le rôle <> et celle qui joue le rôle

b)

c>. Cet attribut indique comment orienter l'indicateur de direction pour dttecter les TPDU

rtfltchies.

Initiator: (appelant) - BoolCen.

La valeur de cet attribut est definie au moment de I'ttablissement de l'association de sCcuritC.

Adresse de I'entitC ou des entitCs de protocole TLSP homologues

c)

Peer-adr: (adresse d'homologue) - Chaîne d'octets

La valeur de cet attribut est definie

...

NORME lSO/CEI

INTERNATIONALE 10736

Première édition

1995-04-15

Technologies de l’information -

Télécommunications et échange

d’information entre systèmes - Protocole

de sécurité de la couche transport

Information technology - Telecommunications and information exchange

between systems - Transport la yer security protocol

Numéro de référence

ISO/CEI 10736:1995(F)

ISOKEI 10736: 1995(F)

Sommaire

Page

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .