ISO/IEC 9594-8:2005

(Main)Information technology — Open Systems Interconnection — The Directory: Public-key and attribute certificate frameworks — Part 8:

Information technology — Open Systems Interconnection — The Directory: Public-key and attribute certificate frameworks — Part 8:

ISO/IEC 9594-8:2005 provides specifications for how information about objects, e.g. persons, is organized, created, maintained and retrieved. Multiple entities are likely deployed to provide the directory service. Communication amongst these entities is authenticated and/or encrypted. ISO/IEC 9594-8:2005 specifies three frameworks and a number of data objects that can be used to authenticate and secure the communication between two entities, e.g. between two directory service entities or between a web browser and web server. The data objects can also be used to prove the source and integrity of data structures such as digitally signed documents.

Technologies de l'information — Interconnexion de systèmes ouverts (OSI) — L'annuaire: Cadre général des certificats de clé publique et d'attribut — Partie 8:

L'ISO/CEI 9594-8:2005 fournit des spécifications pour savoir comment l'information relative aux objets, par exemple les personnes, est organisée, créée, maintenue et récupérée. Une multitude d'entités sont déployées pour fournir un service d'annuaire. La communication au travers de ces entités est authentifiée et/ou cryptée. ISO/CEI 9594-8:2005 spécifie trois cadres et un nombre d'objets de données qui peuvent être utilisés pour authentifier et sécuriser la communication entre deux entités, par exemple entre deux entités de services d'annuaire ou entre un serveur internet et un navigateur internet. Les objets de données peuvent également être utilisés pour mettre à l'épreuve la source et l'intégrité des structures de données tels que des documents signés numériquement.

General Information

Relations

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 9594-8

Fifth edition

2005-12-15

Information technology — Open Systems

Interconnection — The Directory: Public-

key and attribute certificate frameworks

Technologies de l'information — Interconnexion de systèmes ouverts

(OSI) — L'annuaire: Cadre général des certificats de clé publique et

d'attribut

Reference number

©

ISO/IEC 2005

PDF disclaimer

This PDF file may contain embedded typefaces. In accordance with Adobe's licensing policy, this file may be printed or viewed but

shall not be edited unless the typefaces which are embedded are licensed to and installed on the computer performing the editing. In

downloading this file, parties accept therein the responsibility of not infringing Adobe's licensing policy. The ISO Central Secretariat

accepts no liability in this area.

Adobe is a trademark of Adobe Systems Incorporated.

Details of the software products used to create this PDF file can be found in the General Info relative to the file; the PDF-creation

parameters were optimized for printing. Every care has been taken to ensure that the file is suitable for use by ISO member bodies. In

the unlikely event that a problem relating to it is found, please inform the Central Secretariat at the address given below.

© ISO/IEC 2005

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means,

electronic or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or

ISO's member body in the country of the requester.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Published by ISO in 2006

Published in Switzerland

ii © ISO/IEC 2005 – All rights reserved

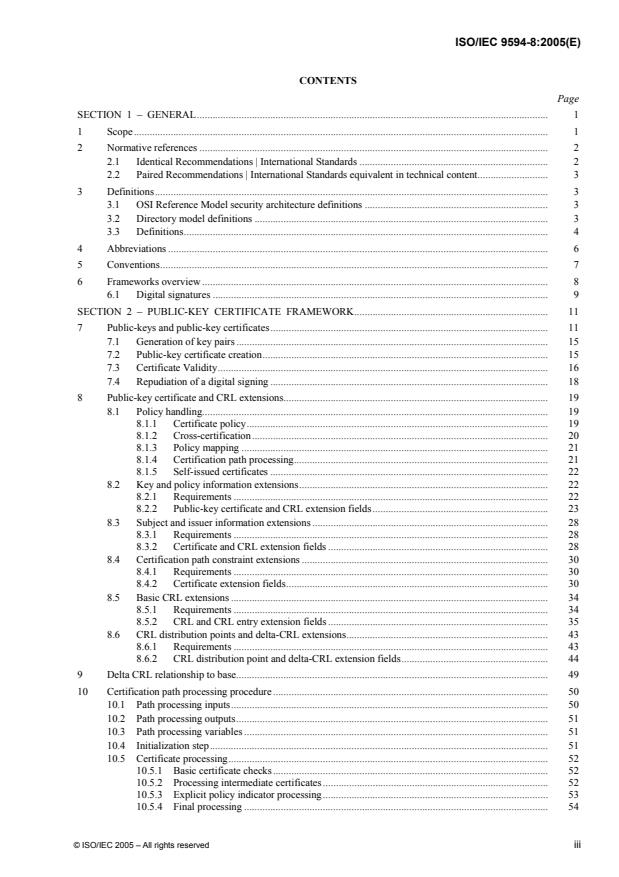

CONTENTS

Page

SECTION 1 – GENERAL. 1

1 Scope . 1

2 Normative references . 2

2.1 Identical Recommendations | International Standards. 2

2.2 Paired Recommendations | International Standards equivalent in technical content. 3

3 Definitions. 3

3.1 OSI Reference Model security architecture definitions. 3

3.2 Directory model definitions . 3

3.3 Definitions. 4

4 Abbreviations . 6

5 Conventions. 7

6 Frameworks overview . 8

6.1 Digital signatures . 9

SECTION 2 – PUBLIC-KEY CERTIFICATE FRAMEWORK. 11

7 Public-keys and public-key certificates. 11

7.1 Generation of key pairs . 15

7.2 Public-key certificate creation. 15

7.3 Certificate Validity. 16

7.4 Repudiation of a digital signing . 18

8 Public-key certificate and CRL extensions. 19

8.1 Policy handling. 19

8.1.1 Certificate policy. 19

8.1.2 Cross-certification. 20

8.1.3 Policy mapping . 21

8.1.4 Certification path processing. 21

8.1.5 Self-issued certificates . 22

8.2 Key and policy information extensions. 22

8.2.1 Requirements . 22

8.2.2 Public-key certificate and CRL extension fields. 23

8.3 Subject and issuer information extensions . 28

8.3.1 Requirements . 28

8.3.2 Certificate and CRL extension fields . 28

8.4 Certification path constraint extensions . 30

8.4.1 Requirements . 30

8.4.2 Certificate extension fields. 30

8.5 Basic CRL extensions . 34

8.5.1 Requirements . 34

8.5.2 CRL and CRL entry extension fields . 35

8.6 CRL distribution points and delta-CRL extensions. 43

8.6.1 Requirements . 43

8.6.2 CRL distribution point and delta-CRL extension fields. 44

9 Delta CRL relationship to base. 49

10 Certification path processing procedure . 50

10.1 Path processing inputs. 50

10.2 Path processing outputs. 51

10.3 Path processing variables . 51

10.4 Initialization step. 51

10.5 Certificate processing. 52

10.5.1 Basic certificate checks. 52

10.5.2 Processing intermediate certificates. 52

10.5.3 Explicit policy indicator processing. 53

10.5.4 Final processing . 54

© ISO/IEC 2005 – All rights reserved iii

Page

11 PKI directory schema . 54

11.1 PKI directory object classes and name forms. 54

11.1.1 PKI user object class . 54

11.1.2 PKI CA object class . 54

11.1.3 CRL distribution points object class and name form . 54

11.1.4 Delta CRL object class. 55

11.1.5 Certificate Policy & CPS object class . 55

11.1.6 PKI certificate path object class. 55

11.2 PKI directory attributes . 55

11.2.1 User certificate attribute. 55

11.2.2 CA certificate attribute. 55

11.2.3 Cross-certificate pair attribute. 56

11.2.4 Certificate revocation list attribute. 56

11.2.5 Authority revocation list attribute. 56

11.2.6 Delta revocation list attribute . 56

11.2.7 Supported algorithms attribute. 56

11.2.8 Certification practice statement attribute . 57

11.2.9 Certificate policy attribute. 57

11.2.10 PKI path attribute. 57

11.3 PKI directory matching rules . 58

11.3.1 Certificate exact match. 58

11.3.2 Certificate match. 58

11.3.3 Certificate pair exact match . 59

11.3.4 Certificate pair match. 59

11.3.5 Certificate list exact match. 60

11.3.6 Certificate list match . 60

11.3.7 Algorithm identifier match. 61

11.3.8 Policy match. 61

11.3.9 PKI path match. 61

11.3.10 Enhanced certificate match . 61

SECTION 3 – ATTRIBUTE CERTIFICATE FRAMEWORK . 62

12 Attribute Certificates . 63

12.1 Attribute certificate structure . 63

12.2 Attribute certificate paths. 65

13 Attribute Authority, SOA and Certification Authority relationship . 65

13.1 Privilege in attribute certificates . 66

13.2 Privilege in public-key certificates.

...

NORME ISO/CEI

INTERNATIONALE 9594-8

Cinquième édition

2005-12-15

Technologies de l'information —

Interconnexion de systèmes ouverts

(OSI) — L'annuaire: Cadre général des

certificats de clé publique et d'attribut

Information technology — Open Systems Interconnection — The

Directory: Public-key and attribute certificate frameworks

Numéro de référence

ISO/CEI 9594-8:2005(F)

©

ISO/CEI 2005

ISO/CEI 9594-8:2005(F)

PDF – Exonération de responsabilité

Le présent fichier PDF peut contenir des polices de caractères intégrées. Conformément aux conditions de licence d'Adobe, ce fichier

peut être imprimé ou visualisé, mais ne doit pas être modifié à moins que l'ordinateur employé à cet effet ne bénéficie d'une licence

autorisant l'utilisation de ces polices et que celles-ci y soient installées. Lors du téléchargement de ce fichier, les parties concernées

acceptent de fait la responsabilité de ne pas enfreindre les conditions de licence d'Adobe. Le Secrétariat central de l'ISO décline toute

responsabilité en la matière.

Adobe est une marque déposée d'Adobe Systems Incorporated.

Les détails relatifs aux produits logiciels utilisés pour la création du présent fichier PDF sont disponibles dans la rubrique General Info

du fichier; les paramètres de création PDF ont été optimisés pour l'impression. Toutes les mesures ont été prises pour garantir

l'exploitation de ce fichier par les comités membres de l'ISO. Dans le cas peu probable où surviendrait un problème d'utilisation,

veuillez en informer le Secrétariat central à l'adresse donnée ci-dessous.

© ISO 2005

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne peut être reproduite ni utilisée sous

quelque forme que ce soit et par aucun procédé, électronique ou mécanique, y compris la photocopie et les microfilms, sans l'accord écrit

de l'ISO à l'adresse ci-après ou du comité membre de l'ISO dans le pays du demandeur.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax. + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Version française parue en 2006

Publié en Suisse

ii © ISO/CEI 2005 – Tous droits réservés

ISO/CEI 9594-8:2005(F)

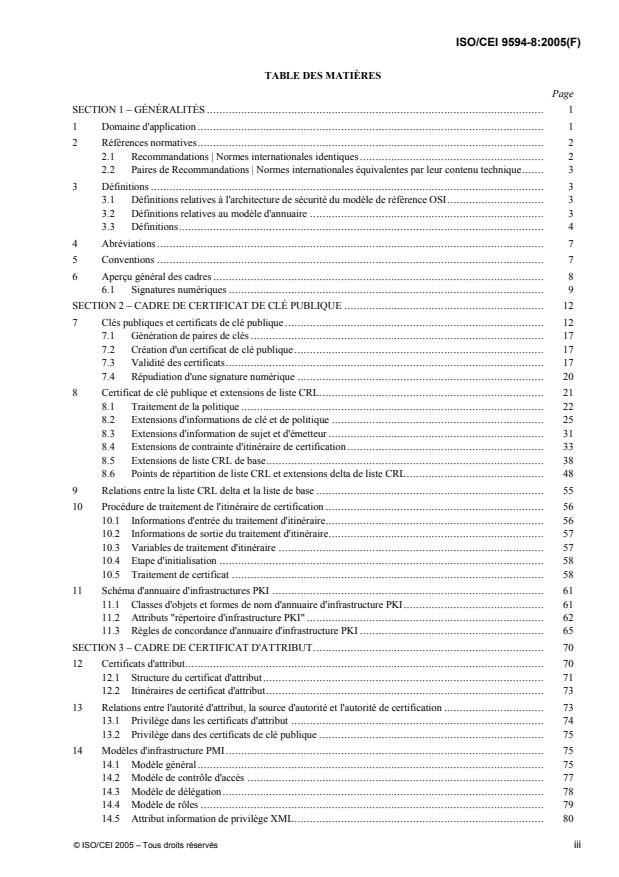

TABLE DES MATIÈRES

Page

SECTION 1 – GÉNÉRALITÉS . 1

1 Domaine d'application . 1

2 Références normatives. 2

2.1 Recommandations | Normes internationales identiques. 2

2.2 Paires de Recommandations | Normes internationales équivalentes par leur contenu technique. 3

3 Définitions . 3

3.1 Définitions relatives à l'architecture de sécurité du modèle de référence OSI. 3

3.2 Définitions relatives au modèle d'annuaire . 3

3.3 Définitions. 4

4 Abréviations. 7

5 Conventions . 7

6 Aperçu général des cadres . 8

6.1 Signatures numériques . 9

SECTION 2 – CADRE DE CERTIFICAT DE CLÉ PUBLIQUE . 12

7 Clés publiques et certificats de clé publique. 12

7.1 Génération de paires de clés . 17

7.2 Création d'un certificat de clé publique. 17

7.3 Validité des certificats. 17

7.4 Répudiation d'une signature numérique . 20

8 Certificat de clé publique et extensions de liste CRL. 21

8.1 Traitement de la politique . 22

8.2 Extensions d'informations de clé et de politique . 25

8.3 Extensions d'information de sujet et d'émetteur . 31

8.4 Extensions de contrainte d'itinéraire de certification. 33

8.5 Extensions de liste CRL de base. 38

8.6 Points de répartition de liste CRL et extensions delta de liste CRL. 48

9 Relations entre la liste CRL delta et la liste de base . 55

10 Procédure de traitement de l'itinéraire de certification . 56

10.1 Informations d'entrée du traitement d'itinéraire. 56

10.2 Informations de sortie du traitement d'itinéraire. 57

10.3 Variables de traitement d'itinéraire . 57

10.4 Etape d'initialisation . 58

10.5 Traitement de certificat . 58

11 Schéma d'annuaire d'infrastructures PKI . 61

11.1 Classes d'objets et formes de nom d'annuaire d'infrastructure PKI. 61

11.2 Attributs "répertoire d'infrastructure PKI" . 62

11.3 Règles de concordance d'annuaire d'infrastructure PKI . 65

SECTION 3 – CADRE DE CERTIFICAT D'ATTRIBUT. 70

12 Certificats d'attribut. 70

12.1 Structure du certificat d'attribut. 71

12.2 Itinéraires de certificat d'attribut. 73

13 Relations entre l'autorité d'attribut, la source d'autorité et l'autorité de certification . 73

13.1 Privilège dans les certificats d'attribut . 74

13.2 Privilège dans des certificats de clé publique . 75

14 Modèles d'infrastructure PMI. 75

14.1 Modèle général. 75

14.2 Modèle de contrôle d'accès . 77

14.3 Modèle de délégation. 78

14.4 Modèle de rôles . 79

14.5 Attribut information de privilège XML. 80

© ISO/CEI 2005 – Tous droits réservés iii

ISO/CEI 9594-8:2005(F)

Page

15 Extensions de certificat de gestion de privilège. 81

15.1 Extensions de gestion de privilège de base . 81

15.2 Extensions de révocation de privilège. 84

15.3 Extensions de source d'autorité . 85

15.4 Extensions de rôle . 87

15.5 Extensions de délégation . 89

16 Procédure de traitement d'itinéraire de privilège. 93

16.1 Procédure de traitement de base . 93

16.2 Procédure de traitement d'itinéraire de privilège . 94

16.3 Procédure de traitement de délégation . 94

17 Schéma d'annuaire PMI . 96

17.1 Classes d'objets "annuaire PMI". 96

17.2 Attributs d'annuaire d'infrastructure PMI . 97

17.3 Règles de concordance de répertoire d'infrastructure PMI . 99

SECTION 4 – UTILISATION DES CADRES DE CLÉ PUBLIQUE ET DE CERTIFICAT D'ATTRIBUT

PAR L'ANNUAIRE . 101

18 Authentification de l'annuaire . 101

18.1 Procédure d'authentification simple . 101

18.2 Authentification forte. 103

19 Contrôle d'accès . 109

20 Protection des opérations d'annuaire. 110

Annexe A – Cadres de certificats d'attribut et de clé publique . 111

-- A.1 Module du cadre d'authentification. 111

-- A.2 Module d'extension de certificat. 116

-- A.3 Module de cadre de certificat d'attribut. 125

Annexe B – Règles de génération et de traitement des listes CRL . 133

B.1 Introduction . 133

B.2 Détermination des paramètres pour les listes CRL . 134

B.3 Détermination des listes CRL nécessaires . 135

B.4 Extraction des listes CRL. 136

B.5 Traitement des listes CRL. 136

Annexe C – Exemples d'émission de liste CRL delta. 141

Annexe D – Exemples de définition de politique de privilège et d'attribut de privilège. 143

D.1 Introduction . 143

D.2 Exemples de syntaxes . 143

D.3 Exemple d'attribut de privilège . 147

Annexe E – Introduction à la cryptographie avec clé publique. 148

Annexe F – Définition de référence des identificateurs d'objet d'algorithme. 150

Annexe G – Exemples d'utilisation de contraintes d'itinéraire de certification. 151

G.1 Exemple 1: utilisation de contraintes de base . 151

G.2 Exemple 2: utilisation de mappage de politiques et de contraintes de politiques. 151

G.3 Utilisation de l'extension contraintes de nom . 151

Annexe H – Indication visant à déterminer les politiques pour lesquelles un itinéraire de certification est

valide . 168

H.1 Itinéraire de certification valide exigé pour une politique spécifiée par l'utilisateur. 168

H.2 Itinéraire de certification valide exigé pour toute po

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.